Nowy malware ModPipe atakuje punkty transakcji bezgotówkowych

Badacze zajmujący się cyberbezpieczeństwem z ESET ujawnili nowy rodzaj zaawansowanego, modułowego backdoora, który dotyczy oprogramowania Oracle do zarządzania punktami sprzedaży w sieciach restauracji i hoteli. Malware próbuje ukraść poufne informacje o płatnościach przechowywane w urządzeniach.

Backdoor – nazwany „ModPipe” – wpływa na systemy POS (Point of Sale) Oracle MICROS Restaurant Enterprise Series (RES) 3700, szeroko stosowanego pakietu oprogramowania w restauracjach i obiektach hotelarskich do płatności za usługi i zarządzania pracą. Większość zidentyfikowanych podatnych celów znajduje się głównie w USA.

To, co wyróżnia tego backdoora, to jego moduły do pobrania dodatkowego kodu i ich możliwości. Zawierają niestandardowy algorytm przeznaczony do zbierania haseł do bazy danych RES 3700 POS poprzez odszyfrowanie ich z wartości rejestru systemu Windows. Exfiltrowane dane uwierzytelniające umożliwiają operatorom ModPipe dostęp do zawartości bazy danych, w tym do różnych definicji i konfiguracji, tabel stanu i informacji o transakcjach klientów.

Warto zauważyć, że szczegóły, takie jak numery kart kredytowych i daty ich ważności, są chronione dodatkową warstwą szyfrowania w systemie RES 3700, co ogranicza ilość cennych informacji nadających się do dalszego złośliwego wykorzystania, chociaż naukowcy zakładają, że aktor odpowiedzialny za ataki może być w posiadaniu modułu do odszyfrowania tajnej zawartości.

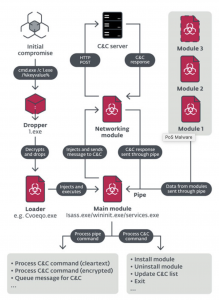

Architektura ModPipe składa się z początkowego „droppera” używanego do instalowania trwałego modułu ładującego, który następnie rozpakowuje i ładuje do pamięci kod z kolejnego etapu – główny moduł złośliwego oprogramowania, który jest używany do nawiązywania komunikacji z innymi modułami „do pobrania” oraz serwerem Command & Control za pośrednictwem samodzielnego modułu sieciowego. Wszystko przedstawione zostało na schemacie powyżej.

Wśród dostępnych do pobrania modułów jest między innymi „GetMicInfo”, komponent, który może przechwytywać i odszyfrowywać hasła do bazy danych przy użyciu specjalnego algorytmu, który według teorii specjalistów z ESET mógł zostać zaimplementowany poprzez inżynierię wsteczną bibliotek kryptograficznych lub wykorzystanie uzyskanych szczegółów implementacji szyfrowania w następstwie naruszenia bezpieczeństwa danych w oddziale MICROS POS firmy Oracle w 2016 r. Innego wytłumaczenia na złamanie szyfrowania raczej nie ma.

Drugi moduł o nazwie „ModScan 2.20” służy do zbierania dodatkowych informacji o zainstalowanym systemie POS (np. wersja, dane serwera bazy danych, strefa czasowa), podczas gdy inny moduł o nazwie „Proclist” gromadzi szczegółowe informacje o aktualnie uruchomionych procesach.

Architektura, moduły i możliwości ModPipe wskazują również, że jego twórcy dysponują rozległą wiedzą na temat docelowego oprogramowania POS w standardzie RES 3700. Biegłość operatorów może wynikać z wielu scenariuszy, w tym kradzieży i inżynierii wstecznej, niewłaściwego wykorzystania jego części, które wyciekły lub kupowania kodu na czarnym rynku.

Firmom z branży hotelarskiej i restauracyjnej, które używają RES 3700 POS, zaleca się aktualizację oprogramowania do najnowszej wersji, a także korzystanie z urządzeń z zaktualizowanymi wersjami podstawowego systemu operacyjnego. Wykorzystanie podatności przez cyberprzestępców może skończyć się kradzieżą danych osobowych, a także danych kart kredytowych klientów.