Krytyczny bug w Steam pozwala atakującym przejąć kontrolę nad grami użytkowników

Krytyczne błędy w podstawowej bibliotece sieciowej obsługującej funkcjonalność gier online od Valve mogą pozwolić złośliwym aktorom na zdalne crashowanie gier, a nawet przejęcie kontroli nad zagrożonymi serwerami gier innych firm.

Bug jest na tyle rozległy i poważny, że atakujący odpowiednio go wykorzystując mogą doprowadzić do:

- zdalnie zawiesić klienta gry przeciwnika, aby wymusić wygraną swojej strony

- wymusić „nuclear rage quit” i wyłączyć cały serwer gry online

- przejąć serwer hostujący gry online innych producentów w celu wykonania dowolnego kodu

Jeszcze kilka faktów. Korporacja Valve jest popularnym amerykańskim deweloperem i wydawcą gier wideo stojącym za najpopularniejszą platformą dystrybucji dystrybucji gier – Steam. Tytuły jakimi może się pochwalić samo Valve to np. Half-Life, Counter-Strike, Portal, Day of Defeat, Team Fortress, Left 4 Dead i Dota.

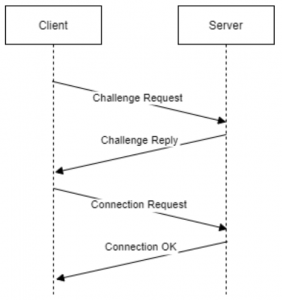

Cztery podatności (od CVE-2020-6016 do CVE-2020-6019) zostały odkryte w bibliotece Game Networking Sockets (GNS), bibliotece sieciowej typu open source, która zapewnia podstawową warstwę transportową dla gier, umożliwiając połączenie funkcji UDP i TCP z obsługą szyfrowania, większą niezawodnością i komunikacją peer-to-peer (P2P). Poniżej schemat nawiązywania komunikacji za pomocą protokołu GNS:

Bibliotek ta jest również oferowana jako część pakietu Steamworks SDK dla zewnętrznych twórców gier, co powoduje, że luki znajdują się zarówno na serwerach Steam, jak i „na klientach” zainstalowanych w systemach graczy.

Atak opiera się na konkretnej luce w mechanizmie ponownego składania pakietów (CVE-2020-6016) i niestandardowej implementacji iteratorów w C ++ w celu wysłania paczki złośliwych pakietów do docelowego serwera gry i wywołania niedomiaru bufora (ang. buffer underflow) opartego na stercie, ostatecznie powodując awarie serwera bądź przerwanie aktualnie wykonujących na nim zadań.

Po odpowiedzialnym ujawnieniu luki przez Valve, 2 września 2020 r. binarne aktualizacje zawierające poprawki zostały wysłane do klientów i serwerów Valve 17 września.

Jednak według Check Point niektórzy zewnętrzni twórcy gier korzystający z tej biblioteki nie załatali jeszcze swoich programów klienckich, czyli gier instalowanych przez graczy.

Biznes związany z grami wideo osiągnął rekordy wszechczasów podczas pandemii Koronawirusa. Miliony ludzi grają obecnie w gry online, nawet najmniejszy problem z bezpieczeństwem może stanowić poważny problem nie tylko dla firm zajmujących się grami, ale przede wszystkim dla graczy. Dzięki opisanym lukom, osoba atakująca mogła codziennie przejmować setki tysięcy komputerów graczy, a ofiary będą całkowicie tego nieświadome.

Popularne platformy internetowe są dobrym poligonem dla napastników. Ilekroć miliony użytkowników logują się w to samo miejsce, moc silnego i niezawodnego exploita rośnie wykładniczo.

Check Point, czyli odkrywcy podatności, powiedział, że gracze grający w gry Valve przez Steam są już chronieni przez poprawkę. Problemem pozostają gracze używający gier firm trzecich. Powinni sami zweryfikować, czy otrzymali już poprawkę i mają ją zainstalowaną, aby zniwelować ryzyko związane z przejęciem kontroli.