Jak chronić się przed cyber-zagrożeniami?

Na przestrzeni kilku ostatnich lat obserwujemy wykładniczy wzrost oszustów phishingowych oraz wszelkiego rodzaju ataków opartych o socjotechnikę. Światowy kryzys Covid-19 dodatkowo przyspieszył przyrost udanych ataków i nowych kampanii malware.

Obecna sytuacja dała cyberprzestępcom idealną okazję do znalezienia sposobu na atakowanie osób fizycznych, małych i dużych przedsiębiorstw oraz korporacji rządowych za pomocą odpowiednio przygotowanych wiadomości wysłanych w odpowiednim czasie.

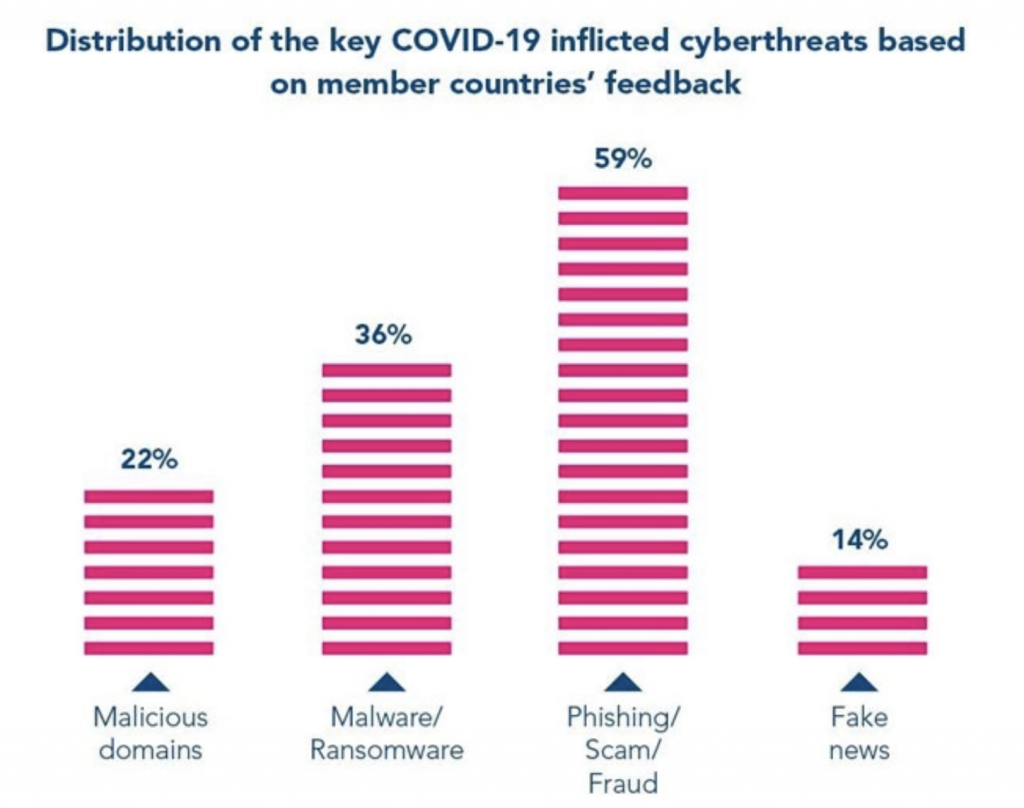

Według raportu Interpolu z analizy cyberprzestępczości COVID-19, w oparciu o opinie z 194 krajów, phishing, scam, złośliwe oprogramowanie, złośliwe domeny i fake-newsy okazały się największymi cyfrowymi zagrożeniami na całym świecie w dobie pandemii. Przedstawia to poniższa statystyka:

Istnieją przede wszystkim dwa główne powody dużego wzrostu zagrożeń w tym roku i nie są chyba one zaskoczeniem dla nikogo:

a) Większość populacji pracuje, uczy się, robi zakupy lub prowadzi działalność z domu, korzystając z urządzeń osobistych oraz z domowego lub publicznego połączenia internetowego, które nie zawsze są bezpieczne, a zatem też podatne na cyberprzestępstwa

b) Cyberprzestępcy wykorzystują motyw COVID-19 do oszukiwania ludzi i przedsiębiorstw za pośrednictwem złośliwych e-maili i złośliwych domen. Na przykład wielu oszustów uruchomiło kampanie oferujące: szczepionki COVID-19, bezpłatne testy medyczne, zwrot podatku za darowizny na rzecz funduszy pomocy na wypadek pandemii, informacje o przypadkach COVID-19 oraz nowe możliwości zatrudnienia w związku ze spowolnieniem gospodarczym. Niektórzy nawet uruchomili fałszywe witryny e-commerce sprzedające produkty związane z bezpieczeństwem, zdrowiem i dezynfekcją.

Jak możemy chronić się przed takimi zagrożeniami?

Zarządzanie ryzykiem cybernetycznym w czasach globalne kryzysu wymaga zarówno środków zapobiegawczych, jak i detekcyjnych:

1 – Poinformuj swój personel

Większość wiadomości phishingowych wydaje się na tyle uzasadnionych, że pracownicy prawdopodobnie otworzą załącznik lub osadzony link bez weryfikacji identyfikatora e-mail nadawcy lub informacji zawartych w treści wiadomości.

Należy stworzyć wśród pracowników świadomość cyberbezpieczeństwa i pomóc im identyfikować nieuwierzytelnione wiadomości e-mail. Warto powiedzieć im, aby dokładnie sprawdzili adres e-mail nadawcy i poszukali błędów gramatycznych lub nietypowych żądań. Jeśli coś podejrzewają, powinni natychmiast skontaktować się z zespołem IT zamiast przekazywać wiadomość e-mail współpracownikom. Niezbędne może okazać się specjalistyczne szkolenie z rozpoznawania wiadomości zawierających złośliwe intencje, zwłaszcza jeśli organizacja powiązana jest z Covid-19 i sytuacja dotyczy jej bezpośrednio.

2 – Szyfruj i twórz kopie zapasowe danych

Aby zaszyfrować wszystkie poufne dane firmy, klientów i pracowników, należy używać oprogramowania specjalistycznego do szyfrowania całego dysku.

Dobrym pomysłem jest również regularne wykonywanie kopii zapasowej systemu, plików i baz danych.

Dobra praktyka tworzenia kopii zapasowych to 3-2-1: utwórz co najmniej trzy kopie, z których dwie powinny znajdować się na różnych nośnikach (urządzeniach / chmurze), a jedna kopia powinna znajdować się poza siedzibą w celu przywrócenia po awarii.

3 – Umocnienie polityki cyberbezpieczeństwa dla pracy zdalnej

Ważne jest, aby stworzyć dla pracowników ścisły zbiór zasad, określający regulamin korzystania z domowych urządzeń komputerowych i połączenia internetowego w celach służbowych. Użytkownicy powinni korzystać z bezpiecznego połączenia internetowego, unikać korzystania z urządzeń biurowych do użytku osobistego i przechowywać oficjalne pliki wyłącznie w firmowych systemach pamięci masowej.

Upewnij się również, że Twoja firma wdraża solidne reguły sieciowe na zaporze i wielowarstwowe uwierzytelnianie dla VPN, krytycznych systemów biznesowych i wszelkich innych zdalnych połączeń sieciowych. Poinformuj swoich pracowników o zatwierdzonych przez firmę aplikacjach i narzędziach do współpracy, których muszą używać, a których nie mogą.

4 – Zabezpiecz swoje aplikacje internetowe i mobilne

Ponieważ COVID-19 popycha świat do przyjęcia technologii cyfrowych na każdym froncie, aplikacje internetowe i mobilne są teraz bardziej narażone na zagrożenia cybernetyczne i naruszenia bezpieczeństwa. Dlatego należy proaktywnie monitorować bezpieczeństwo aplikacji i podejmować środki zapobiegawcze w celu ich złagodzenia.

Jeśli szukasz mobilnych rozwiązań zabezpieczających, warto rozejrzeć się za jednym kompleksowym systemem, który przeprowadza szczegółowe testy penetracyjne z obsługą wielu platform, w tym iOS, Android i Windows, w celu wykrycia luk w zabezpieczeniach oraz automatycznego aktualizowania systemów i aplikacji mobilnych.

Słowo na koniec

COVID-19 nałożył na organizacje pilną potrzebę zmiany strategii polityki bezpieczeństwa cybernetycznego w celu powstrzymania zagrożeń, które wcześniej nie występowały w tak dużej skali. Ważne jest również, aby zrozumieć, że takie cyberzagrożenia utrzymają się nawet po trwającej pandemii, ponieważ oczekuje się, że globalne wykorzystanie technologii cyfrowych będzie stale rosło w nadchodzących latach, a praca zdalna zadomowi się w wielu branżach na stałe. Dlatego pomocne byłoby przygotowanie się na wszystkich frontach do skutecznego zwalczania cyberataków.