Europol likwiduje botnet Emotet. Czy to koniec groźnego wirusa?

Emotet to najczęściej opisywany przez nas wirus, który spędził sen z powiek w niejednej organizacji na Świecie. Swoją aktywność rozpoczął w 2014r atakując austriackie i niemieckie banki. Z czasem jego działania rozpowszechniły się na cały Świat. Stał się ulubioną bronią cyberprzestępców, którzy zbudowali specjalną sieć botnet, za pomocą której go dystrybuowali i infekowali złośliwym oprogramowaniem komputery ofiar oraz wyłudzali okup.

Europol uderza w botnet Emotet

Już dziś wiadomo, że Emotet może mieć za sobą lata swojej świetności, a użytkownicy mogą czuć się bezpieczniej. Stało się to za sprawą Europol, który wczoraj ogłosił przejęcie i zablokowanie działania największej jego sieci. Botnet spamował użytkowników pocztą e-mail i dystrybuował w niej złośliwe załączniki Word, za pomocą których instalowane było złośliwe oprogramowanie takie jak TrickBot (wdrażające ransomware Ryuk i Conti) czy Qbot (wdrażające ransomware ProLock lub Egregor). Za całą akcję przejęcia botnet odpowiada niemiecka federalna agencja policji Bundeskriminalamt (BKA). Dodatkowo, przejmując botnet organy ścigania rozpoczęły dystrybucję specjalnego modułu do Emotet, który będzie automatycznie odinstalowywał złośliwe oprogramowanie, jeśli komputer jest lub będzie nim zarażony. Niestety nastąpi to 25 marca br.

Nowa sieć, która odinstaluje Emotet

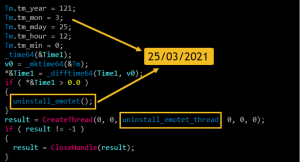

Badacz bezpieczeństwa o pseudonimie Milkream odkrył również, że Emotet zaczął przekazywać nowy moduł do zainfekowanych urządzeń. Moduł ten odinstaluje szkodliwe oprogramowanie Emotet z zainfekowanych urządzeń 25 marca 2021 roku o godzinie 12:00. Informację tą można odnaleźć w kodzie Emoteta.

Nowy Emotet używa teraz nowej infrastruktury serwerów poleceń i kontroli (C2) znajdujących się w Niemczech. Ich nowe adresy IP to: – 80.158.3 [.] 161: 443 – 80.158.51 [.] 209: 8080 – 80.158.35 [.] 51:80 – 80.158.63 [.] 78: 443 – 80.158.53 [.] 167: 80 – 80.158.62 [.] 194: 443 – 80.158.59 [.] 174: 8080 – 80.158.43 [.] 136: 80

Czy to koniec Emotet?

Cała akcja z odinstalowaniem Emotet, która ma ruszyć 25 marca jest owiana tajemnicą, a organy ścigania w Niemczech nie chcą ujawniać szczegółów na jej temat. Nie wiemy też, dlaczego musimy czekać aż 2 miesiące na eliminację wirusa. Może chcą się do tego działania lepiej przygotować? Jedno jest pewne i pozytywne w tym wszystkim to, że akcja Europol na pewno znacząco pozwoli zakłócić działanie Emotet i bardzo utrudni jego powrót. Pamiętajmy, że podobna akcja miała wcześniej miejsce za oceanem. W październiku rząd USA wspólnymi siłami z Microsoft próbowali i zakłócić działanie botnet Tickbot. Skutkiem tego było jedynie spowolnienie działania złośliwego oprogramowania. Niestety po czasie powrócił do dawnej aktywności.