Ulepszony trojan MassLogger kradnie poświadczenia z Chrome i Outlook

Trojan MassLogger to sławny złodziej poświadczeń, który już od kwietnia 2020 atakuje systemy Windows w kampaniach phishingowych. Teraz pojawił się w nowej odsłonie, której celem jest kradzież danych uwierzytelniających z programów Microsoft Outlook, Google Chrome i komunikatorów internetowych.

Ataki te, skierowane są głównie przeciwko użytkownikom w Turcji, Łotwie i we Włoszech. Ale wcześniej, w 2020 roku, podobne działania podejmowane były przeciwko użytkownikom Bułgarii, Litwy, Węgier, Estonii, Rumunii i Hiszpanii.

Sam MassLogger to szkodliwe oprogramowanie oparte na .NET z modułem zaciemniania analizy statycznej. Jest obecny w atakach na poświadczenia od ponad roku, ale występowanie nowego wariantu oznacza, że autorzy tego malware nieustannie modyfikują swój arsenał, aby uniknąć wykrycia i zarabiać na danych.

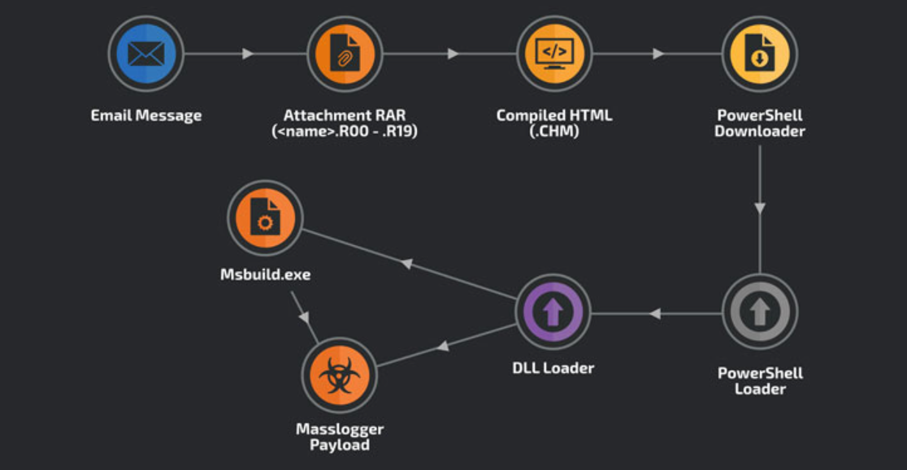

Nowa kampania, którą na swoim blogu – blog.talosintelligence.com opisało Cisco, wyróżnia się wykorzystaniem skompilowanego formatu pliku HTML, dostarczonego mailem, który rozpoczyna łańcuch infekcji.

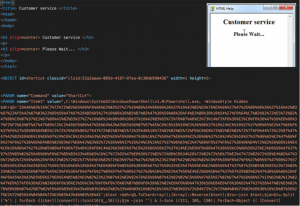

Skompilowany HTML (lub .CHM) to zastrzeżony format pomocy online opracowany przez firmę Microsoft, który służy do dostarczania informacji referencyjnych na dany temat.

Nowa fala ataków rozpoczyna się od wiadomości phishingowych zawierających „wyglądające na uzasadnione” tematy, które odnoszą się wprost do atakowanej firmy.

Jeden z e-maili skierowanych do tureckich użytkowników miał temat „Zapytanie od klienta krajowego”, a treść wiadomości wskazywała na załączony cytat. We wrześniu, październiku i listopadzie e-maile przybrały formę „protokołu ustaleń” wzywającego odbiorcę do podpisania dokumentu z załącznika.

Niezależnie od tematu wiadomości, załączniki mają ten sam format: wielo-wolumenowe rozszerzenie RAR (np. „70727_YK90054_Teknik_Cizimler.R09”) aby omijać prób blokowania załączników RAR przy użyciu domyślnego rozszerzenia nazwy pliku „.RAR”.

Załączniki zawierają pojedynczy skompilowany plik HTML, który po otwarciu wyświetla komunikat „Obsługa klienta”. W rzeczywistości jest to osadzony zaciemniony kod JavaScript otwierający strony HTML, która z kolei zawiera narzędzie do pobierania PowerShell’a umożliwiającego połączenie się z legalnym serwerem i pobranie programu ładującego MassLogger do pamięci.

Oprócz eksfiltracji zgromadzonych danych przez SMTP, FTP lub HTTP, najnowsza wersja MassLoggera (wersja 3.0.7563.31381) oferuje funkcjonalność umożliwiającą kradzież danych uwierzytelniających z komunikatorów Pidgin, Discord, NordVPN, Outlook, Thunderbird, Firefox, QQ Browser i Chromium.

Ponieważ kampania została prawie w całości wykonana tak, że wszystkie złośliwe pliki i aktywności dzieją się w pamięci komputera, z jedynym wyjątkiem skompilowanego pliku pomocy HTML, nie można przecenić znaczenia wykonywania regularnych skanów pamięci ulotnej. Skan dysków twardych w tym przypadku nie wystarczy.

Zalecamy również rejestrowanie zdarzeń z wykonywanych komend i ładowanych modułów PowerShell, ponieważ w tym wypadku zawierają one złośliwy kod w odszyfrowanym formacie.