Jak oszukać użytkowników Amazon Alexa?

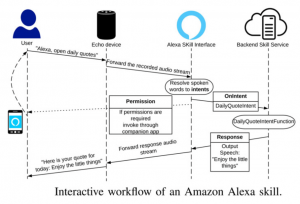

Amazon Alexa to asystent głosowy, podobny do Siri czy Google Assistant, który został wyposażony w szereg funkcjonalności aktywowanych za pośrednictwem komend głosowych. Alexa to w zasadzie cały ekosystem, który za pomocą umiejętności (ang. Skills) umożliwia integracje z innymi urządzeniami i aplikacjami, np.: do zarządzania Smart Home.

Badacze podatności odkryli ostatnio luki w procesie weryfikacji umiejętności Amazon Alexa, które mogą pozwolić hakerowi na opublikowanie złośliwej umiejętności pod dowolną nazwą deweloperską, a nawet wprowadzenie zmian w jej kodzie. Wszystko to po to, aby nakłonić użytkowników do podania poufnych informacji w odpowiedzi na prośby Alexy.

Odkrycia zostały przedstawione na konferencji Network and Distributed System Security Symposium (NDSS) przez grupę naukowców z Ruhr-Universität Bochum i North Carolina State University, którzy przeanalizowali 90 194 umiejętności Alexy dostępnych w siedmiu krajach. Link to artykułu naukowego tutaj.

Amazon Alexa umożliwia niezależnym programistom tworzenie dodatkowych funkcji dla urządzeń, takich jak inteligentne głośniki Echo, poprzez konfigurowanie tychże umiejętności właśnie. Pozwala to użytkownikom na rozpoczęcie konwersacji z Alexą poprzez wypowiedzenie konkretnej komendy aktywującą daną umiejętność. Na przykład „Alexa, Give me weather report” powie nam o aktualnej sytuacji pogodowej, a „Alexa, Guard my Home” zamieni inteligentny głośnik w urządzenie do bezpieczeństwa wykrywające odgłosy rozbijanych szyb czy krzyków.

Najważniejszym wnioskiem z konferencji jest obawa, że użytkownik może aktywować niewłaściwą umiejętność, co może mieć poważne konsekwencje, jeśli uruchamiana komenda została zaprojektowana z podstępnym zamiarem. Pułapka wynika z faktu, że wiele umiejętności może mieć tę samą frazę inwokacji, a Alexa nie ma żadnego procesu weryfikacji tworzonych i wywoływanych umiejętności.

Rzeczywiście, praktyka jest tak powszechna, że dochodzenie wykryło 9948 umiejętności, które mają tę samą nazwę wywołania z co najmniej jedną inną umiejętnością, w samym tylko sklepie w Stanach Zjednoczonych.

Biorąc pod uwagę, że faktyczne kryteria, których Amazon używa do automatycznego włączania określonej umiejętności spośród kilku o tych samych nazwach inwokacji, pozostają nieznane, specjaliści ostrzegają, że możliwe jest aktywowanie niewłaściwej komendy, tej którą przygotowali cyberprzestępcy.

Dzieje się tak głównie dlatego, że Amazon obecnie nie stosuje żadnego automatycznego podejścia do wykrywania naruszeń w zakresie używania znaków towarowych stron trzecich. Polega wyłącznie na ręcznej weryfikacji, aby wyłapać złośliwe próby stworzenia i dodania nowych umiejętności. W rezultacie użytkownicy mogą zostać narażeni na ataki phishingowe przeprowadzane przez osobę atakującą.

Co gorsza, atakujący może wprowadzić zmiany w kodzie po zatwierdzeniu swojej umiejętności, aby nakłonić użytkownika do ujawnienia poufnych informacji, takich jak numery telefonów, adresy, konta bankowe czy dane wrażliwe.

W pewnym sensie jest to analogiczne do techniki zwanej wersjonowaniem, która służy do ominięcia zabezpieczeń weryfikacyjnych. Oznacza to przesłanie niegroźnej wersji aplikacji do sklepu z aplikacjami na Androida lub iOS w celu zbudowania zaufania wśród użytkowników, a następnie z czasem zastąpienia kodu dodatkową złośliwą funkcjonalność poprzez aktualizacje.

Aby to przetestować, odkrywcy podatności stworzyli umiejętność planowania podróży. Następnie plan jest weryfikowany przez serwis, aby dalej zapytać użytkownika o jego numer telefonu i stworzyć wiadomości phishingowe SMS na podstawie preferencji osoby, nakłaniając ją w ten sposób do ujawnienia dalszych danych osobowych.

Ponadto badanie wykazało, że model uprawnień używany przez Amazon Alexa do ochrony wrażliwych danych można obejść. Oznacza to, że osoba atakująca może bezpośrednio zażądać danych (np. numerów telefonów, danych Amazon Pay itp.) od użytkownika, które zostały pierwotnie zaprojektowane tak, by były otoczone przez specjalny interfejs API do zezwoleń tylko za zgodą użytkownika.

Naukowcy powiedzieli, że zidentyfikowali 358 takich umiejętności, które mogą żądać informacji wrażliwych, które powinny być idealnie zabezpieczone przez API.

Wreszcie, w analizie polityk prywatności w różnych kategoriach stwierdzono, że tylko 24,2% wszystkich umiejętności zawiera łącze do polityki prywatności, a około 23,3% takich umiejętności nie ujawnia w pełni typów danych związanych z żądanymi uprawnieniami.

Zauważając, że Amazon nie ustanawia polityki prywatności dla umiejętności skierowanych do dzieci poniżej 13 roku życia, badanie wzbudziło obawy związane z brakiem szeroko dostępnych polityk prywatności w kategoriach „dzieci” oraz „zdrowie i sprawność fizyczna”.

Chociaż takie aplikacje ułatwiają użytkownikom interakcję z urządzeniami inteligentnymi i wzmacniają szereg dodatkowych usług, budzą również obawy dotyczące bezpieczeństwa i prywatności ze względu na osobistą sferę funkcjonowania.

Warto śledzić losy Amazon Alexa, jeśli zastanawiamy się nad wyposażeniem naszego domu w inteligentny ekosystem. Jest to strefa, która zdecydowanie będzie się rozwijać i zdobywać coraz większą popularność.