Nowy, zaawansowany malware podszywa się pod aktualizację systemu Android

Kolejny tydzień i kolejne poważne zagrożenie dla bezpieczeństwa mobilnego. Kilka tygodni temu specjaliści z Zimperium zLabs opisali niezabezpieczone konfiguracje chmurowe ujawniające informacje w tysiącach legalnych aplikacji na iOS i Android. W tym tygodniu zLabs znowu ostrzega użytkowników Androida, tym razem o nowej, wyrafinowanej złośliwej aplikacji.

Złośliwe oprogramowanie, o którym mowa podszywa się pod aplikację „System Update” i kradnie dane, wiadomości, zdjęcia oraz przejmuje kontrolę nad telefonami z Androidem. Po przejęciu kontroli hakerzy mogą nagrywać połączenia audio, robić zdjęcia, przeglądać historię przeglądarki, uzyskiwać dostęp do wiadomości WhatsApp i nie tylko (pełna lista poniżej).

Aplikacja „System Update” została zidentyfikowana przez badaczy, którzy zauważyli, że została wykryta przez silnik złośliwego oprogramowania z9 obsługujący detekcję zIPS na urządzeniu. Po dochodzeniu odkryto, że jest to wyrafinowana kampania spyware o zaawansowanych możliwościach. Specjaliści potwierdzili również z Google, że aplikacja nie jest i nigdy nie była w Google Play.

Jakie możliwości posiada malware?

Złośliwa aplikacja stanowi poważne zagrożenie dla urządzeń z systemem Android. Działa jako trojan zdalnego dostępu (RAT), który odbiera i wykonuje polecenia z serwerów C&C w celu gromadzenia i eksfiltracji szerokiego zakresu danych oraz wykonywania szeregu złośliwych działań, takich jak:

- Kradzież wiadomości z banerów i powiadomień,

- Kradzież plików baz danych komunikatorów internetowych,

- Sprawdzanie zakładek i wyszukiwań domyślnej przeglądarki,

- Sprawdzanie zakładek i historii wyszukiwania w Google Chrome, Mozilla Firefox i Samsung Internet Browser,

- Wyszukiwanie plików z określonymi rozszerzeniami (w tym .pdf, .doc, .docx i .xls, .xlsx),

- Sprawdzanie danych ze schowka,

- Sprawdzanie treści powiadomień,

- Nagrywanie dźwięku,

- Nagrywanie rozmów telefonicznych,

- Cykliczne wykonywanie zdjęć aparatem,

- Listowanie zainstalowanych aplikacji,

- Kradzież zdjęć i filmów,

- Monitorowanie lokalizacji GPS,

- Kradzież wiadomości SMS,

- Kradzież kontaktów telefonicznych,

- Kradzież dzienników połączeń,

- Wydobywanie informacji o urządzeniu (np. Zainstalowane aplikacje, nazwa urządzenia, statystyki pamięci),

- Ukrywanie swojej obecności poprzez ukrycie ikony w menu.

Jak działa malware?

Po instalacji złośliwej paczki z niezaufanego źródła, urządzenie zostaje zarejestrowane w Firebase Command and Control (C&C) ze szczegółami, takimi jak obecność lub brak WhatsApp, procent baterii, statystyki przechowywania, token otrzymany z usługę przesyłania wiadomości Firebase i typ połączenia internetowego.

Opcje aktualizacji wspomnianych informacji o urządzeniu istnieją jako „update” i „refreshAllData”, różnica polega na tym, że w przypadku „update” same informacje o urządzeniu są zbierane i wysyłane do C&C, podczas gdy w „refreshAllData” generowany jest również nowy token Firebase i dane są eksfiltrowane.

Funkcjonalność oprogramowania szpiegującego i eksfiltracja danych są wyzwalane w różnych sytuacjach, takich jak dodanie nowego kontaktu, odebranie nowego SMS-a lub zainstalowanie nowej aplikacji.

Polecenia otrzymane za pośrednictwem usługi przesyłania wiadomości Firebase inicjują działania, takie jak nagrywanie dźwięku z mikrofonu czy eksfiltracja wiadomości SMS. Komunikacja Firebase jest używana tylko do wydawania poleceń, a dedykowany serwer C&C służy do zbierania skradzionych danych za pomocą żądania POST.

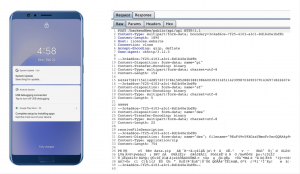

Oprogramowanie szpiegowskie tworzy powiadomienie, gdy otrzyma polecenie za pomocą usługi komunikacyjnej Firebase. Pokazano to na poniższych ilustracjach. Komunikat „Searching for update…” nie jest uzasadnionym powiadomieniem systemu operacyjnego, lecz właśnie oprogramowaniem szpiegującym.

Malware może wykonywać szereg złośliwych działań w celu szpiegowania ofiary, udając aplikację „System Update”. Zawiera rzadko spotykaną wcześniej funkcję, kradnącą miniatury filmów i obrazów, a także wykorzystuje połączenie Firebase i dedykowanego serwera Command & Control do odbierania poleceń i eksfiltracji danych.

Poniżej przedstawiono nieprawdziwe powiadomienie systemowe oraz kod komunikacji z serwerem C&C:

Podsumowanie

Poniżej publikujemy IOC nowego złośliwego oprogramowania:

Aplikacje szpiegujące:

96de80ed5ff6ac9faa1b3a2b0d67cee8259fda9f6ad79841c341b1c3087e4c92

6301e2673e7495ebdfd34fe51792e97c0ac01221a53219424973d851e7a2ac93

Serwery C&C:

hxxps://mypro-b3435.firebaseio.com

hxxps://licences.website/backendNew/public/api/