Czy znając numer telefonu możesz zablokować mu WhatsAppa?

Kilka dni temu okazało się, że znając numer telefonu ofiary można bardzo łatwym sposobem zablokować jej konto WhatsApp (a tym samym używanie aplikacji) na 12 godzin, a po dodatkowych czynnościach dezaktywować konto na danym telefonie! Nawet włączone 2FA tutaj nie pomoże.

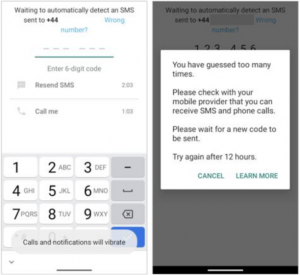

Autorami publikacji opisującej ten problem są Luis Márquez Carpintero i Ernesto Canales Pereña z redakcji Forbesa – link. Dowiadujemy się z niej, że złośliwy aktor może w prosty sposób oszukać WhatsApp i zablokować konto ofiary na 12 godzin. W tym celu, wystarczy przy instalacji aplikacji na nowym urządzeniu, wielokrotnie podawać numer telefonu ofiary i kontynuować wpisywanie losowych 6 cyfr, które miałyby być kodem uwierzytelniającym z SMS. Oczywiście takie kody dostaje ofiara na swój numer, więc rejestracja jej konta na nowym urządzeniu nie będzie możliwa. Jednak jest to wystarczające. Po kilku nieudanych próbach podania kodu, atakujący otrzyma wiadomość „Try again after 12 hours”, co oznacza, że przez 12 godzin nie da się zarejestrować WhatsApp i zweryfikować numeru telefonu.

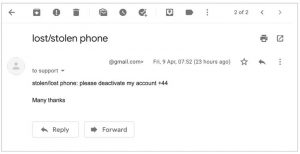

Samo w sobie nie jest to jeszcze problemem. Chyba, że ofiara odinstaluje WhatsApp i spróbuje zainstalować i zrejestrować go ponownie. Wtedy nie będzie w stanie tego zrobić i nie będzie w stanie używać swojego konta. Atakujący poszli jednak o krok dalej, aby pokazać słabości WhatsApp i możliwości technik manipulacji. Założyli nowego maila w domenie gmail i przesłali wiadomość do supportu WhatsApp o następującej treści:

Widzimy tutaj prośbę o dezaktywacje konta powiązanego z numerem telefonu ofiary. Atakujący twierdzi w mailu, że telefon został zgubiony lub skradziony i konto powinno zostać zablokowane.

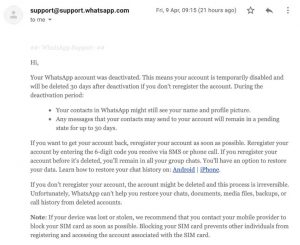

Teraz natrafiamy na najbardziej zaskakujący element całości, ponieważ WhatsApp nie weryfikuje w żaden sposób takich roszczeń. Support pewnie sprawdził tylko na swoich serwerach, że rzeczywiście było bardzo dużo nieudanych prób rejestracji konta od nowa, co świadczyć może o próbie hackowania, co idealnie pasuje do scenariusza kradzieży telefonu. Po takim mailu konto zostało dezaktywowane w przeciągu godziny, a atakujący otrzymał odpowiedź:

W sytuacji utraty telefonu taki mechanizm rzeczywiście ma sens i może uratować nas przed problemami. Jednak jak widzimy, jego istnieje stwarza niebezpieczną okazję do złośliwych działań. Atakujący mogą powtarzać opisany proces wielokrotnie utrzymując stałą blokadę na koncie ofiary.

Istotną informacją jest fakt, że dostęp do naszych wiadomości czy kontaktów jest w tym przypadku bezpieczny. Opisywane działania nie pozwolą nikomu dostać się do prywatnych informacji ofiary, a jedynie uniemożliwiają korzystanie z aplikacji.

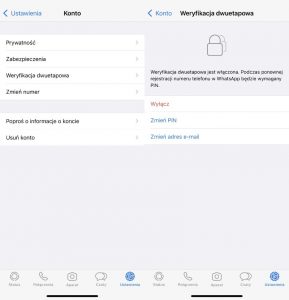

Nadal nie pojawiło się żadne oficjalne stanowisko WhatsApp w tej sprawie. Przedstawiciele firmy zalecają tylko skonfigurowanie adresu e-mail w dwuskładnikowej weryfikacji, co pozwoli w pewien sposób zweryfikować adres mailowy ofiary przy kontakcie z suportem. Jednak nawet wtedy, odpowiedzialność za podjęte decyzje rozgrywa się po stronie serwerów WhatsApp.

Zalecamy więc wizytę w ustawieniach aplikacji WhatsApp na telefonie i skonfigurowanie adresu e-mail przy weryfikacji dwuskładnikowej:

Cały opisywany proces obsługi zgłoszenia do supportu WhatsApp jest karygodny. Przypomnijmy, że jest to aplikacja, z której korzysta prawie 2 miliardy osób, tak więc podobne problemy powinny być już przepracowane. Może coraz częstsze korzystanie ludzi z innych komunikatorów ma teraz jeszcze większy sens?