Kolejna dawka złośliwych arkuszy Excel wyposażonych w makra

O makrach w dokumentach MS Office pisaliśmy już wielokrotnie, tłumacząc przy tym techniki jakie wykorzystują cyberprzestępcy. Nie będziemy się więc powtarzać i tym razem skupimy się na konkretnych przykładach, aby pokazać złośliwe pliki i przestrzec użytkowników.

Kilka dni temu zespół analityków z ASEC odkrył, że złośliwe pliki Excel’a wykorzystujące makra w wersji 4.0 są rozpowszechniane na dużą skalę, głównie za pomocą poczty e-mail. Pliki nie pochodzą z żadnej zorganizowanej kampanii i były podobno przesyłane na oślep, często nawet bez treści maila.

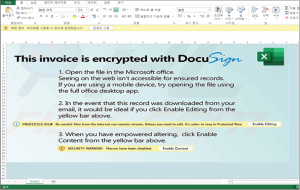

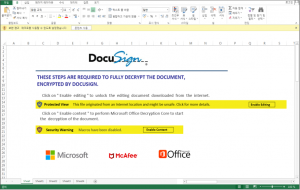

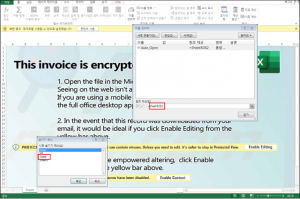

Zauważone złośliwe pliki Excel zawierają obrazy, które zachęcają użytkowników do włączenia makr. Głównie pod przykrywką tego, że kliknięcie przycisku „Enable Content” rozszyfruje dostarczony dokument. Poniższe rysunki pokazują pliki, które są obecnie dystrybuowane.

Warto zauważyć, że złośliwe pliki wyglądają całkiem profesjonalnie. Mamy tutaj istniejącą markę DocuSign oraz loga podmiotów takich jak Microsoft, McAfee czy MS Office.

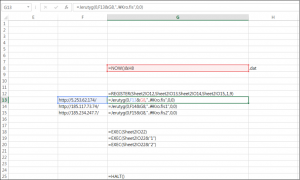

Malware ustawia poszczególne komórki za pomocą Auto_Open w Menedżerze nazw. Dzięki temu, po włączeniu makr formuły w komórkach są automatycznie uruchamiane w celu wykonania złośliwych zachowań. Formuły zwykle znajdują się w ukrytych arkuszach, ale kolumny komórek z formułami mogą być również ukryte i niewidoczne dla użytkownika za pomocą prostych technik zmiany koloru tła czy chowania się za obrazkiem.

Poniżej widzimy kilka przykładów ukrywania formuł w innych arkuszach, w przypadkowym miejscu dokumentu:

Gdy złośliwe makro jest wykonywane, korzysta z funkcji „URLDownloadToFileA” do pobierania dodatkowych złośliwych plików. Adres URL do pobrania dodatkowych plików składa się z hxxp://[IP]/[konkretne cyfry lub znaki].dat lub .png, .dat itp. Pobrane ładunki są uruchamiane przez program regsvr32.exe. Poniżej na obrazku możemy zobaczyć drzewo procesów po uruchomieniu makr:

Docelowy malware jaki znajduje się w systemie po wykonaniu makr to głównie popularny TrickBot, kradnący informacje o użytkowniku i jego aktywnościach.

Ponieważ pliki Excel ze szkodliwymi makrami są dystrybuowane głównie za pomocą wiadomości spamowych, użytkownicy muszą zachować szczególną ostrożność w przypadku wiadomości e-mail wysyłanych przez nieznanych użytkowników. Powinni także powstrzymać się od uruchamiania makr plików dokumentów dołączanych do wiadomości e-mail z nieznanych źródeł. Każde wyskakujące okienko w dokumencie MS Office z przyciskiem „Enable Content” powinno być flagą ostrzegawczą.

IOC:

– Downloader/MSOffice.Generic

– Downloader/XML.XlmMacro

– a40f40480e508854fd9f01682b0d64c2

– ec642e8c5e02eb1e706b68dbfa87b22e

– 5371c466a1f4c0083d4f9b7d6a2248e6