Kolejna poprawka Microsoft dla PrintNightmare?

Microsoft najprawdopodobniej wziął sobie do serca ostatnie, niechlubne wydarzenia w świecie Cybersecurity i wydał kompletną poprawkę (po raz kolejny) łatającą podatności PrintNightmare – podobno raz na zawsze.

Warto przy tym zaznaczyć, że ten temat jest z pewnością najczęściej opisywanym oraz testowanym przez nas problemem Microsoft wśród wszystkich artykułów jakie napisaliśmy. Moglibyśmy nawet temu problemowi poświęcić osobną kampanię. Gdyby można było przyznawać Oscary za takie osiągnięcia jak nieudane poprawki, to z pewnością Microsoft zdobyłby w tym przypadku tytuł zwycięzcy w dziedzinie „Critical Patch Release Fall”.

Nigdy więcej PrintNightmare

Tym razem nasz ulubiony gigant z Redmond, mówiąc kolokwialnie „spiął poślady” i wydał we wtorek aktualizacje zabezpieczeń (słynne patch Tuesday) mające na celu „doszczętną” naprawę ostatnich pozostałych luki 0-day PrintNightmare, które umożliwiły atakującym szybkie uzyskanie uprawnień administratora na urządzeniach z systemem Windows.

PrintNightmare śledzona pod numerem CVE-2021-36958 jest przypisywana Victorowi Mata z FusionX, Accenture Security, który prywatnie ujawnił błąd firmie Microsoft w grudniu 2020 r. W czerwcu przypadkowo ujawniono lukę zero-day bufora wydruku systemu Windows o nazwie PrintNightmare (CVE-2021-34527). Luka wykorzystuje funkcję „Wskaż i drukuj” (Point and Print) systemu Windows w celu zdalnego wykonania kodu i uzyskania uprawnień (eskalację) do lokalnego użytkownika SYSTEM.

Chociaż Microsoft wypuścił na to dwie aktualizacje zabezpieczeń wkrótce po tym publicznie została ujawniona przez Benjamina Delpy’ego kolejna luka, która nadal pozwalała cyberprzestępcom szybko uzyskać uprawnienia SYSTEM, po prostu łącząc się ze zdalnym serwerem wydruku.

Pokazywaliśmy tutaj jak można to wykonać.

Co gorsza, gangi ransomware takie jak Vice Society, Magniber i Conti, zaczęły wykorzystywać ten błąd, aby uzyskać podwyższone przywileje na zhackowanych urządzeniach.

Testy poprawki Microsoft

Tym razem postanowiliśmy nie testować poprawki, lecz zasięgnąć opinii w Internecie, a konkretniej na twitterowym blogu Benjamina Delpy. Można na nim znaleźć wypowiedź i wynik przeprowadzonych przez niego testów, które dotyczą wykonanego przez niego exploita. Według Delpy „wtorkowe patch’e wyglądają obiecująco” i naprawiają błąd, który odkrył. Widzimy też zrzut ekranu z testów i blokady Microsoft wykonywane podczas uruchomienia ataku/exploit’a.

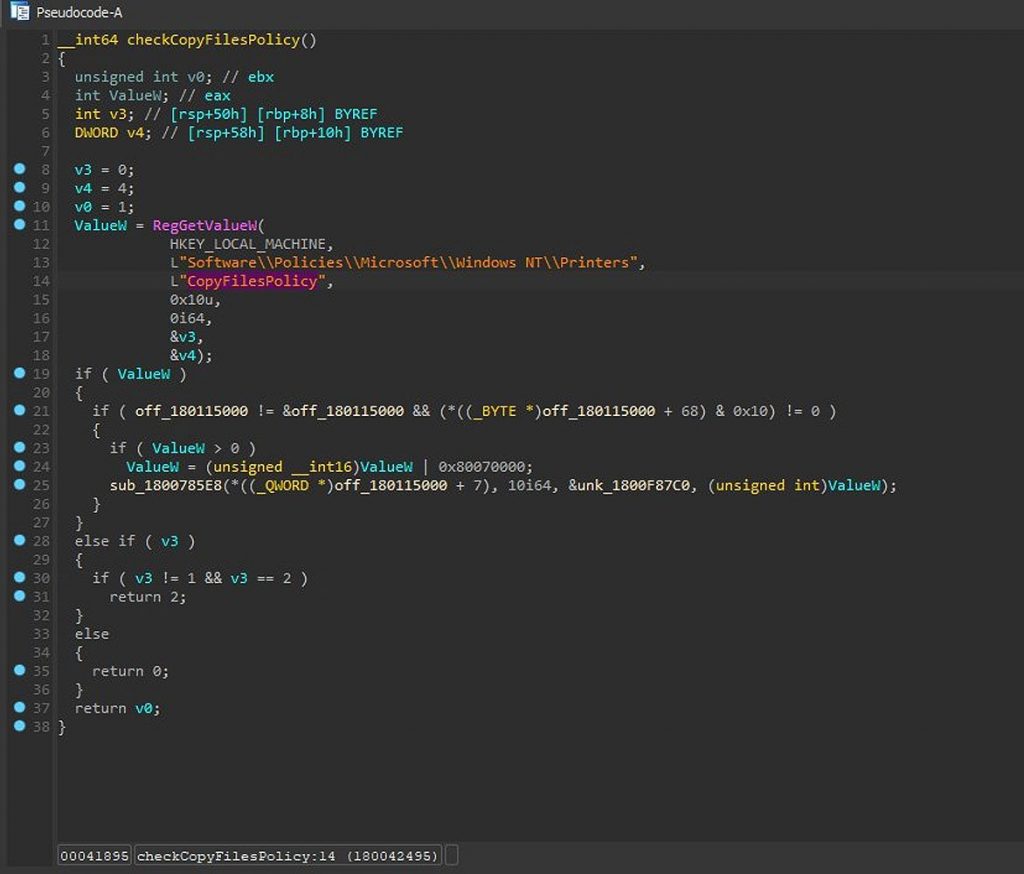

Oprócz naprawienia luki, Delpy stwierdził, że Microsoft domyślnie wyłączył funkcję API o nazwie CopyFiles i dodał nieudokumentowaną politykę grupową, która pozwala administratorom na ponowne jej włączenie.

Opcję tą można skonfigurować ręcznie w rejestrze systemu Windows w kluczu HKLM\Software\Policies\Microsoft\Windows NT\Printers dodając wartość o nazwie „CopyFilesPolicy”. Po ustawieniu jej na '1′ funkcja CopyFiles zostanie ponownie włączona.

Warto przy tym wspomnieć, że przy włączeniu tej blokady Microsoft zezwala jedynie na korzystanie z tej funkcji wyłącznie z biblioteką „mscms.dll” umieszczoną w katalogu systemowym: „C:\Windows\System32\”

Podsumowanie

Nie pozostaje nam nic innego jak tylko pogratulować developerom z Redmond za wydanie działającej, kolejnej poprawki. PrintNightmare to niechlubny przykład błędu, którego naprawa zajęła wiele aktualizacji. Niewątpliwy przykład na po jak nie powinno się poprawiać dziur w systemach. I tutaj nasuwa się pytanie: Czy nadal możemy czuć się bezpieczni? Odpowiedź zostawimy Tobie drogi czytelniku. Jedno jest pewne – na Kapitanie Hack’u poinformujemy o tym, jeśli coś złego się wydarzy w bezpieczeństwie Microsoft i nie tylko.