Ogromny wyciek danych WordPress z hostingu GoDaddy

Gigant web hostingu GoDaddy ujawnił w poniedziałek naruszenie danych w swoich serwerach, które spowodowało nieautoryzowany dostęp do poświadczeń należących do łącznie 1,2 miliona aktywnych i nieaktywnych klientów. W przeszłości GoDaddy miało już podobne, jeszcze większe wycieki, jednak od 2018 roku nic takiego się nie wydarzyło.

W zgłoszeniu do amerykańskiej „Securities and Exchange Comission” (SEC) największy na świecie hosting powiedział, że „złośliwa strona trzecia” zdołała uzyskać dostęp do środowiska hostingowego Managed WordPress. Wszystko wydarzyło się już 6 września, a złośliwy aktor nie korzystał podobno z żadnej podatności tylko użył złamanego hasła, aby pozyskać poufne informacje dotyczące klientów. Nie jest jasne czy złamane hasło było zabezpieczone uwierzytelnianiem dwuskładnikowym.

Firma z siedzibą w Arizonie ma ponad 20 milionów klientów, z ponad 82 milionami zarejestrowanych nazw domen korzystających z jej usług.

GoDaddy ujawnił, że wykrył włamanie dopiero 17 listopada. Trwa dochodzenie w sprawie incydentu, a firma poinformowała, że „kontaktuje się bezpośrednio ze wszystkimi klientami, których to dotyczy, podając szczegółowe informacje”. Uważa się, że intruz uzyskał dostęp do następujących informacji:

- Adresów e-mail i numerów ID do 1,2 miliona aktywnych i nieaktywnych klientów Managed WordPress

- Oryginalnego hasła administratora WordPress, które działało podczas kradzieży danych

- Nazw i haseł użytkowników do sFTP i do baz danych

- Kluczy prywatnych SSL dla podzbioru aktywnych klientów

GoDaddy powiedział, że jest w trakcie wydawania i instalowania nowych certyfikatów dla klientów, których dotyczy włamanie. W ramach środków ostrożności firma stwierdziła również, że zresetowała wszystkie hasła, których dotyczy problem, i wzmocniła swój system obsługi administracyjnej dodatkowymi zabezpieczeniami.

Według dyrektora generalnego Wordfence, Marka Maundera, „GoDaddy przechowywał hasła sFTP w taki sposób, że można było odzyskać je w postaci jawnego tekstu, zamiast przechowywać skróty tych haseł lub zapewniać uwierzytelnianie za pomocą klucza publicznego, co jest najlepszymi praktykami w branży”.

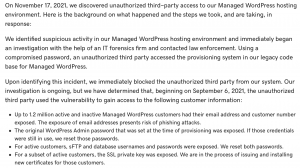

Poniżej oficjalne oświadczenie GoDaddy wydane w ostatni poniedziałek:

Chociaż naruszenia bezpieczeństwa danych nie są już sporadycznym zjawiskiem, ujawnienie adresów e-mail i haseł stwarza ryzyko ataków socjotechnicznych, nie wspominając o tym, że atakujący mogą włamać się do podatnych na ataki witryn WordPress, przesłać tam złośliwy ładunek lub uzyskać dostęp do innych przechowywanych tam informacji.

W witrynach, przy których ujawniono klucz prywatny SSL, atakujący może przecież odszyfrować ruch przy użyciu skradzionego klucza prywatnego, pod warunkiem, że z powodzeniem przeprowadzi atak typu „man-in-the-middle, który przechwytuje zaszyfrowany ruch między odwiedzającym witrynę i dotkniętą witryną.

Naruszenie danych w firmie hostingowej GoDaddy może sięgać jeszcze głębiej niż firma była dotychczas gotowa przyznać, ponieważ wiele spółek zależnych usługi Managed WordPress, w tym 123Reg, Domain Factory, Heart Internet, Host Europe, Media Temple i tsoHost, zostały uznane za dotknięte włamaniem.