Jak zabezpieczyć Active Directory z Tenable.ad?

Stali czytelnicy Kapitana Hack’a na pewno wiedzą, że do tej pory unikaliśmy pisania wprost o produktach dedykowanych do bezpieczeństwa. Koncentrowaliśmy się na problemach nie pokazując rozwiązania. Niemniej teraz namówieni przez Veracomp – Exclusive Networks dystrybutora rozwiązań IT, z którym współpracę cenimy, zdecydowaliśmy się napisać o produkcie Tenable.ad! Tenable.ad objął również patronatem kampanię „Cyber Kill Chain”. Dlaczego się tak stało? Odpowiedź jest prosta. Tenable.ad to produkt do ochrony Active Directory. Jak wskazujemy w wielu artykułach, kluczowego zasobu w organizacji. Repozytorium użytkowników, grup dostępowych do zasobów, haseł, informacji i danych wrażliwych, które niechronione stają się celem, ale i wektorem ataków.

Dlaczego należy chronić Active Directory?

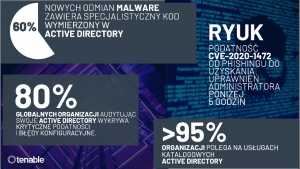

Patrząc na statystyki skuteczności złośliwego oprogramowania oraz na ataki przeprowadzane przez Insider’ów w firmach, większość włamań i przejęć domeny AD jest spowodowana nieodpowiednią jej konfiguracją, nieładem związanym z uprawnieniami użytkowników, słabymi hasłami lub niewłaściwym modelem zarządzania. Firmy zapominają o historycznych „zaszłościach” w konfiguracji wykonanych przez administratorów i nie sprawdzają aktualnej konfiguracji, która może stanowić duży problem dla organizacji, a przede wszystkim dla CISO i CIO.

Źródło: Tenable.ad

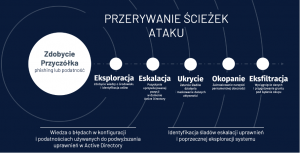

Prezentowane na powyższej grafice dane wyglądają trochę jak z rocznika statystycznego, dlatego w kampanii, sponsorowanej przez Tenable.ad dajemy konkretne przykłady ataków. W tych postach opisujemy, jak wykorzystywać wady w konstrukcji usługi katalogowej, poznać hash hasła administratora, podnosić uprawnienia na koncie użytkownika, omijać MFA (uwierzytelnienie wieloskładnikowe), ale przede wszystkim opisujemy sam łańcuch ataku (cyber killchain) i definiujemy jego ogniwa. Piszemy, jak ważne jest zapobieganie lub jak najszybsze przerwanie ścieżki ataku.

Zgodnie z zasadą:

„Im bliżej początku łańcucha atak jest wykryty, tym lepiej. Atakujący posiada wtedy mniej informacji i z pewnością wyrządzi dużo mniej szkód”

możemy w ten sposób zabezpieczyć nasze Active Directory w firmie.

I właśnie prewencji, monitoringowi i raportowaniu zmian w AD służą funkcjonalności Tenable.ad.

Źródło: Tenable.ad

Co robi Tenable.ad?

Podstawowe funkcjonalności aplikacji można uszeregować w cztery grupy:

1. IDENTYFIKACJA I NAPRAWA PODATNOŚCI

- Natychmiastowe rozpoznanie, mapowanie i klasyfikacja podatności

- Dokładne instrukcje naprawcze i prewencyjne

2. ODKRYWANIE NOWYCH ŚCIEŻEK ATAKU

- Ciągłe monitorowanie zmian w AD prowadzących do powstania nowych słabości i błędów konfiguracyjnych

- Przerywanie ścieżek ataków i redukcja poziomu ekspozycji

3. WYKRYWANIE ATAKÓW W CZASIE RZECZYWISTYM

- Alerty i gotowe plany remediacyjne dla ataków na AD

- Wzbogacenie SIEM informacjami o wrogich działaniach

4. BADANIE INCYDENTÓW I THREAT HUNTING

- Poszukiwanie i korelowanie zmian w AD na poziomie obiektów i ich atrybutów

- Wyzwalanie zautomatyzowanych odpowiedzi w systemie SOAR

Oprogramowanie działa bezagentowo, nie wymaga nadzwyczajnych uprawnień w systemie. Sprawdza bezpieczeństwo: Azure Active Directory Domain Services, AWS Directory Service lub Google Managed Service dla Active Directory w czasie rzeczywistym.

Tenable.ad zapewnia elastyczność implementacji. Może być wdrożone w modelu SaaS albo lokalnie.

- Wykrywa problemy w konfiguracji Active Directory

- Identyfikuje niebezpieczne relacje zaufania

- Wychwytuje każdą zmianę w AD

- Wiąże zmiany w AD z wrogimi działaniami

- Dogłębnie analizuje szczegóły ataków

- Łączy opisy frameworku MITRE ATT&CK ze szczegółami incydentów

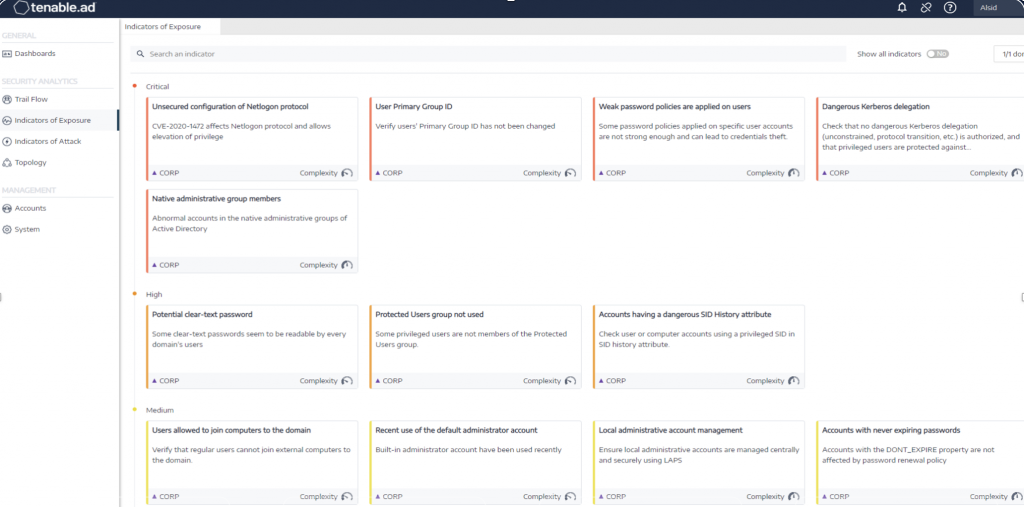

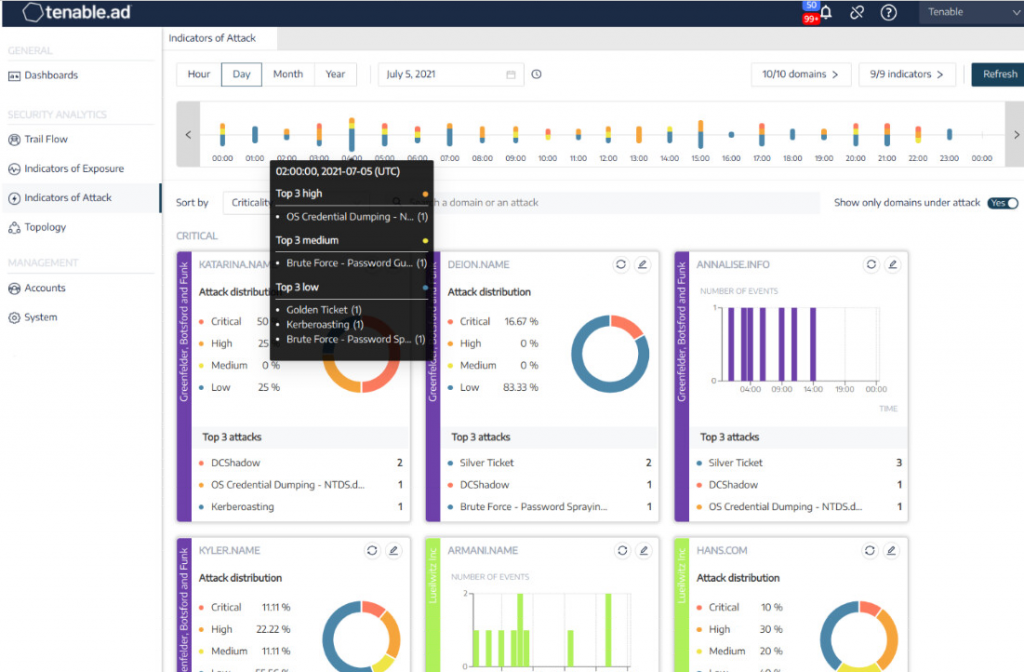

Konsola Tenable.ad

Dostęp do rozwiązania Tenable.ad odbywa się z konsoli webowej, która wyświetla dane zebrane z Active Directory przez usługi działające w tle.

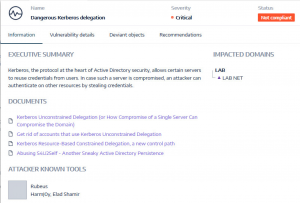

Dane przedstawiana są w zrozumiałych i treściwych panelach prezentujących wyniki wykrytych zagrożeń oraz podatności. Po lewej stronie konsoli mamy dostępne cztery główne sekcje związane z przepływem ścieżki ataku, wskaźnikami zagrożeń w konfiguracji AD, wskaźnikami ataku na AD oraz topologią.

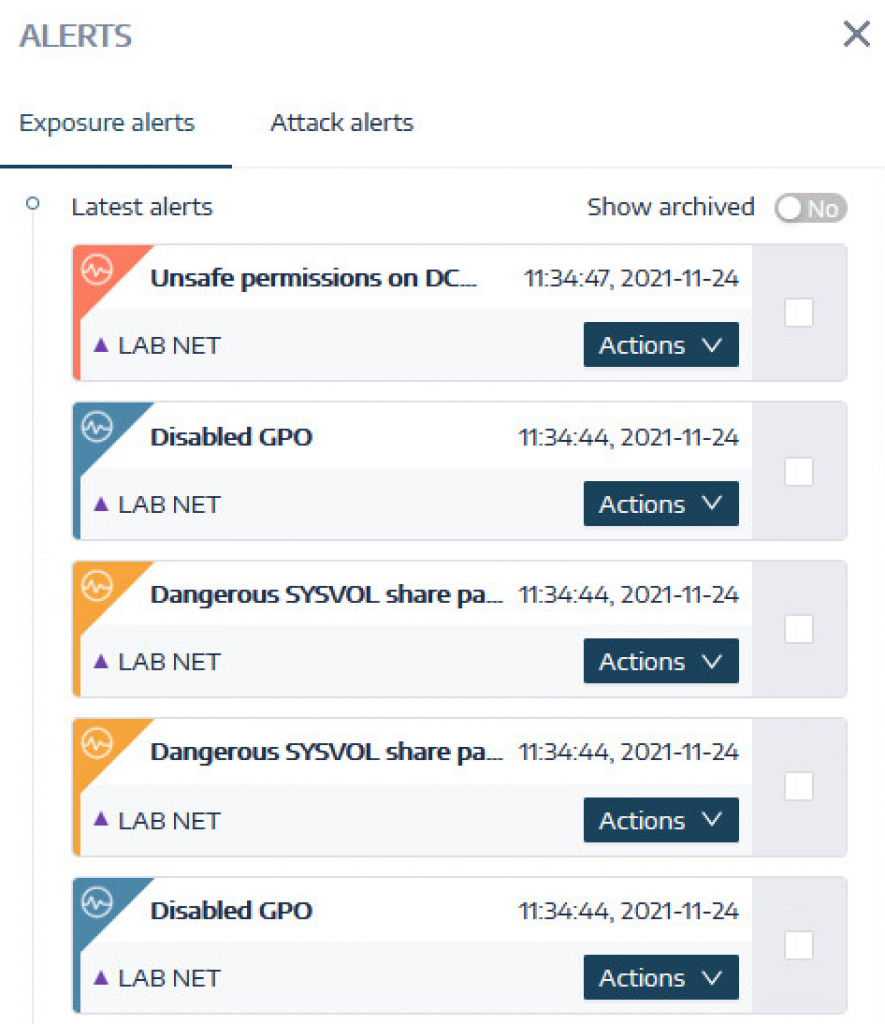

W rozwiązaniu mamy także dostępne alerty dotyczące ekspozycji (zagrożeń w konfiguracji) oraz związane z atakiem. Alerty możemy zintegrować z systemem SOAR.

Pomocną sekcją jest także identyfikacja ataków pokazująca chronologicznie występujące po sobie zagrożenia w każdej z monitorowanych domen.

Po rozwinięciu konkretnego ataku w konsoli, prezentowane są dodatkowe, szczegółowe informacje wraz z opisami.

Podsumowanie

Active Directory kryje w sobie wiele zagadek. Nieodpowiednio zabezpieczone i monitorowane może stanowić poważne zagrożenie dla całej firmy. Za pomocą Tenable.ad możesz przekonać się, czy w konfiguracji Twojego AD występują jakieś „trupy” w szafie, o których nie miałeś wcześniej pojęcia, a także możesz się ochronić przez przyszłymi, ewentualnymi atakami. Pamiętaj, że znajomość środowiska AD i podatności pozwala atakującym na bycie bezkarnym lub ułatwia im im drogę do przeprowadzania ataku na środowisko.

Powyższe słabości, ataki oraz scenariusze ataków na AD pokazujemy w naszych artykułach na Kapitanie Hack’u oraz w specjalnej poświęconej temu kampanii Cyber Kill Chain.

Dziękujemy dystrybutorowi, firmie Veracomp – Exclusive Networks za udostępnienie rozwiązania do naszych testów i z przyjemnością rekomendujemy to rozwiązanie Wam, Drodzy Czytelnicy.