Nowe ataki na technologie bezprzewodowe

Badacze wykazali, w jaki sposób technologie bezprzewodowe, takie jak Bluetooth i WiFi, mogą prowadzić do ataków umożliwiających w czasie rzeczywistym ukrytą eksfiltrację danych, manipulację ruchem i nie tylko.

Problemy miniaturyzacji współczesnej elektroniki

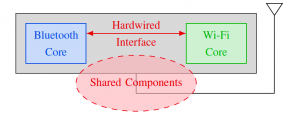

Nowoczesne urządzenia mobilne obsługują wiele technologii bezprzewodowych, takich jak Bluetooth, Wi-Fi i LTE. Każda z nich jest zaimplementowana na osobnym chipie bezprzewodowym, czasami pakowana jako chipy combo (wszystko razem na jednym chipie). Również często współdzielą one te same komponenty i zasoby, takie jak antena lub widmo bezprzewodowe. Współdzielenie to nazywane jest – bezprzewodowymi interfejsami współistnienia (ang. hardwired coexistence interfaces).

Dzisiejsze bezprzewodowe interfejsy współistnienia utrudniają jasne granice bezpieczeństwa i separację między chipami i komponentami ze względu na miniaturyzację. W artykule naukowcy przedstawiają praktyczne ataki współistnienia na chipy Broadcom, Cypress i Silicon Labs wdrożone w miliardach urządzeń. Pokazują, że chip Bluetooth może bezpośrednio wyodrębniać hasła sieciowe i manipulować ruchem.

Ataki na bezprzewodowe interfejsy współdzielące te same komponenty systemu

Zespół badaczy akademickich odkrył, w jaki sposób technologie bezprzewodowe, takie jak Wi-Fi i Bluetooth, mogą w złośliwy sposób krzyżować się ze sobą. W standardowych warunkach technologie te działają poprzez SoC (skrót od „Systems on Chip” – systemy na chipie, nie mylić z Security Operations Center), które często dzielą zasoby i pracują w podobnym lub nawet takim samym spektrum częstotliwości.

Oznacza to, że te technologie „współistnieją” bez wzajemnego zakłócania się. Jednak naukowcy odkryli ataki współistnienia bezprzewodowego, pokazując, w jaki sposób Bluetooth i Wi-Fi mogą przechwycić i udostępnić dane. Jak stwierdzono w ich artykule:

„Pokazujemy, że chip Bluetooth może bezpośrednio wyodrębniać hasła sieciowe i manipulować ruchem na chipie Wi-Fi. Ataki współistnienia umożliwiają nowatorski rodzaj eskalacji uprawnień bocznych poza granice chipów.”

Jeśli chodzi o zakres informacji, jakie atakujący może uzyskać, naukowcy wyjaśnili, że atak ten może działać w obie strony. Hacker może eskalować uprawnienia z chipa Bluetooth do wykonania kodu na chipie WiFi, nawet jeśli ten ostatni nie jest podłączony do sieci bezprzewodowej. Docelowe Wi-Fi może zapewnić atakującemu dane, takie jak dane uwierzytelniające. Podobnie, celowanie w chip Bluetooth umożliwia podsłuchiwanie pakietów danych, w konsekwencji kradzieży. Na przykład atakujący może podsłuchiwać naciśnięcia klawiszy klawiatury, aby odszyfrować wpisywany tekst.

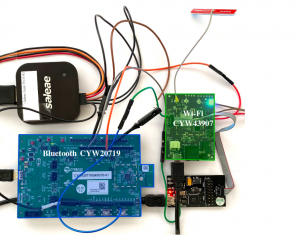

W swoim badaniu naukowcy przeanalizowali interfejs Broadcom i Cypress Bluetooth↔WiFi, powszechny w większości nowoczesnych smartfonów i innych urządzeń. Przetestowali także znormalizowany interfejs współistnienia Silicon Labs IEEE 802.15.2, aby zademonstrować odmowę usługi i ujawnianie informacji. Następnie znaleźli dziewięć różnych luk w zabezpieczeniach chipów.

Błędy i poprawki

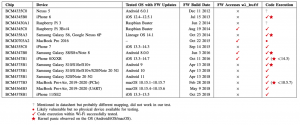

Po przeprowadzonych badaniach naukowcy zgłosili sprawę do firmy Bluetooth SIG i odpowiedzialnie ujawnili błędy producentom układów, w tym Intelowi, Qualcomm’owi, MediaTek’owi i innym. Poniższa tabela przedstawia ich listę.

Lista podatnych urządzeń na których wykonano złośliwy kod na Wi-Fi i eksfiltracje danych przez współdzieloną pamięć RAM Wi-Fi/Bluetooth (CVE-2020-10368, CVE-2020-10367) jest następująca:

Chociaż dostawcy wydali kilka poprawek oprogramowania układowego, pełne łatanie w celu złagodzenia ataków na współistnienie nie jest możliwe, ponieważ wymaga znacznego przeprojektowania sprzętu. Niemniej jednak zwykli użytkownicy urządzeń mogą zapobiegać takim atakom za pomocą trzech prostych środków ostrożności:

- Usunięcie niepotrzebnego parowania urządzeń Bluetooth,

- Usunięcie nieużywanych sieci Wi-Fi z ustawień

- Używanie sieci komórkowej zamiast Wi-Fi w miejscach publicznych

Szczegóły techniczne dotyczące metodologii ataku znajdziecie w szczegółowym dokumencie badawczym tutaj.