Hakerzy uderzają w podatne serwery Microsoft SQL

Podatne na ataki, wystawione do Internetu serwery Microsoft SQL (MS SQL) stały się celem ataków cyberprzestępców w ramach nowej kampanii mającej na celu wdrożenie narzędzia Cobalt Strike służącego do hackowania i przejmowania zdalnej kontroli nad komputerami.

Informacja ta pojawiła się po raz pierwszy w poniedziałkowym raporcie południowokoreańskej firmy zajmująca się cyberbezpieczeństwem AhnLab Security Emergency Response Center (ASEC). Jak twierdzą:

„Cyberzagrożenia wymierzone w serwery MS SQL obejmują ataki na środowisko, w którym jego podatność nie została załatana, „brutalne wymuszanie” i ataki słownikowe na źle zarządzane serwery”

Krótko o SQL Server i Cobalt Strike

SQL Server to popularny system bazodanowy od Microsoft, który zasila duże aplikacje internetowe (i nie tylko) w małe, jednosystemowe aplety. Jak się okazuje (i według raportu ASEC Ahn Lab) wiele z wdrożeń tych systemów nie jest odpowiednio zabezpieczona, ponieważ są one publicznie udostępniane w Internecie za pomocą słabych (podatnych) haseł. Podatność tą wykorzystują atakujący. Z koleji Cobalt Strike to komercyjna, w pełni funkcjonalna platforma do przeprowadzania testów penetracyjnych, która umożliwia atakującemu wdrożenie agenta o nazwie „Beacon” na zaatakowanej maszynie, zapewniając operatorowi zdalny dostęp do systemu. Chociaż jest reklamowana jako platforma do symulacji zagrożeń dla zespołów RedTeam, zhackowane wersje oprogramowania są aktywnie wykorzystywane przez szeroką gamę cyberprzestępców.

Jak wygląda atak?

Atakujący zwykle skanuje port 1433, aby sprawdzić, czy serwer MS-SQL jest otwarty na publiczny dostęp. Następnie wykonują atak typu Brute force lub słownikowy na konto administratora, czyli konto „sa” i próbują się na nie zalogować.

Nawet jeśli serwer MS-SQL nie jest publicznie dostępny, istnieją inne sposoby ataku, w których złośliwe oprogramowanie (np. Lemon Duck) skanuje port 1433 i rozprzestrzenia się w celu ruchu bocznego w sieci wewnętrznej.

Poniżej przykład takiego ataku z listą haseł użytych do ataku słownikowego używanego przez LemonDuck:

Aby atak mógł zadziałać z którąkolwiek z metod, docelowe hasło musi być słabe.

Badacze ASEC zaobserwowali również, że gdy atakujący uzyska dostęp do konta administratora i zaloguje się na serwerze, umieszcza na nim koparkę, taką jak Lemon Duck, KingMiner i Vollgar.

Dodatkowo w celu uzyskania stałego dostępu (persistence) do środowiska i umożliwienia wykonania ruchu bocznego w sieci atakujący za pomocą oprogramowania Cobalt Strike’a umieszcza na serwerze backdoor’a.

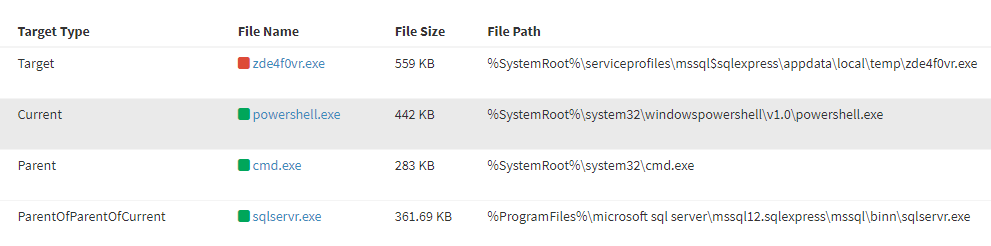

Cobalt Strike jest pobierany za pomocą procesu powłoki poleceń („cmd[.]exe” i „powershell[.]exe”) do zhakowanego MS-SQL i jest wstrzykiwany i wykonywany w MSBuild.exe w celu uniknięcia wykrycia.

Po pomyślnym zdobyciu przyczółku następna faza ataku polega na uruchomieniu powłoki poleceń systemu Windows za pośrednictwem procesu MS SQL „sqlservr.exe”, aby pobrać do systemu ładunek następnego etapu, w którym znajduje się zakodowany plik binarny Cobalt Strike. Atak ostatecznie kończy się dekodowaniem przez złośliwe oprogramowanie pliku wykonywalnego Cobalt Strike, a następnie wstrzyknięciem go do legalnego procesu Microsoft Build Engine (MSBuild), który był wcześniej wykorzystywany przez atakujących do bezplikowego dostarczania Trojanów do zdalnego dostępu i złośliwego oprogramowania kradnącego hasła na docelowym systemie Windows. Co więcej, malware użyty w CobaltStrike może ominąć wykrywanie (przez oprogramowanie do bezpieczeństwa) oparte na skanowaniu pamięci, ponieważ nie istnieje w podejrzanym obszarze pamięci, zaś operuje w legalnym obszarze pamięci modulu biblioteki wwanmm.dll (WWan Media Manager). Tutaj umieszczana jest sonda Beacon oprogramowania CS.