Putin nie pozbędzie się Twittera. Rusza wersja dla sieci Tor

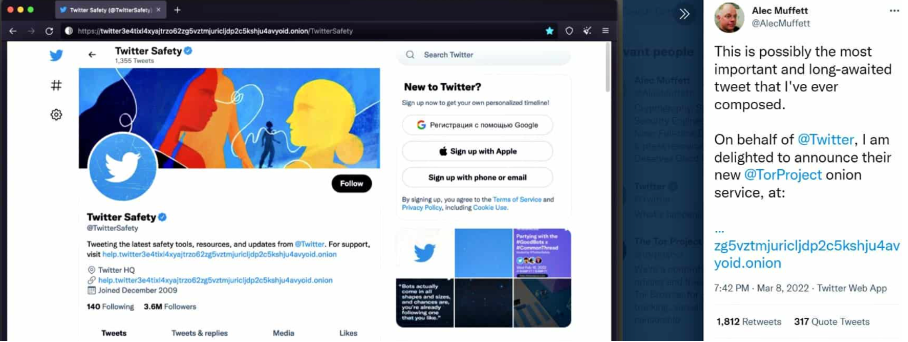

Twitter uruchamia wersję swojej witryny w sieci Tor. Inżynier oprogramowania Alec Muffett ogłosił tę wiadomość na Twitterze, opisując ją jako „prawdopodobnie najważniejszy i najbardziej oczekiwany tweet, jaki kiedykolwiek pisałem.”

Cebulowa usługa Twittera jest dostępna pod adresem:

https://twitter3e4tixl4xyajtrzo62zg5vztmjuricljdp2c5kshju4avyoid.onionprzy użyciu przeglądarki Tor lub podobnego narzędzia. Chociaż już wcześniej można było uzyskać dostęp do zwykłej strony Twittera za pośrednictwem sieci Tor, nowo uruchomiona wersja dodaje więcej warstw ochrony do już anonimowego przeglądania i jest zaprojektowana specjalnie dla tej sieci.

„Jest to zobowiązanie platformy do traktowania osób korzystających z sieci Tor w sposób sprawiedliwy” – powiedział Muffett w bezpośredniej wiadomości na Twitterze.”

Usługi cebulowe są czasem nazywane usługami ukrytymi lub usługami „dark web”, choć to ostatnie pojęcie często odnosi się do stron o charakterze jednoznacznie przestępczym, takich jak np. rynek narkotyków na Silk Road. Wiele stron internetowych oferuje wersje dla sieci Tor, w tym wyszukiwarka DuckDuckGo i serwisy informacyjne, takie jak The New York Times, BBC i ProPublica. Narzędzia takie jak SecureDrop, które The Verge i inne strony wykorzystują do otrzymywania zabezpieczonych dokumentów, również działają za pośrednictwem sieci Tor.

Muffett, który współpracuje z firmami przy wdrażaniu stron cebulowych, napisał na Twitterze, że o możliwości stworzenia Twittera przyjaznego dla technologii Tor dyskutuje od 2014 roku. Wtedy to Facebook uruchomił swoją własną ukrytą usługę, co miało na celu naprawienie poważnych problemów z funkcjonalnością dla użytkowników sieci Tor, którzy często byli błędnie oznaczani jako botnety. W 2016 roku Facebook poinformował, że milion użytkowników miesięcznie uzyskuje dostęp do standardowej strony lub usługi cebulowej za pośrednictwem sieci Tor.

Tor szyfruje ruch internetowy i kieruje go przez szereg serwerów, aby ukryć informacje identyfikujące użytkowników. Jest to popularny sposób dostępu do stron, które podlegają cenzurze internetowej, co sprawiło, że stał się on szczególnie ważny od czasu inwazji Rosji na Ukrainę w lutym, która spowodowała rosyjską blokadę Twittera, Facebooka i niezależnych serwisów informacyjnych. Niektórzy dostawcy usług internetowych zaczęli cenzurować Tor w grudniu 2021 r., ale Tor Project powiedział dziś, że rzeczywisty poziom blokady był różny, a rosyjscy użytkownicy nadal mogą łączyć się za pomocą mostu Tor.

Cebulowa usługa Twittera była przygotowywana znacznie dłużej i ma korzyści wykraczające poza zwykły dostęp do zablokowanej platformy. Zmusza ludzi do korzystania z sieci Tor, ponieważ nie działa ona na zwykłych przeglądarkach, i chroni przed pewnymi zagrożeniami bezpieczeństwa, jakie niosą ze sobą standardowe adresy internetowe. „Jeśli korzystasz z przeglądarki Tor Browser i klikniesz lub wpiszesz dokładnie taki adres cebuli, masz gwarancję, że zostaniesz połączony z tym, czego oczekujesz – lub nie zostaniesz połączony wcale” – wyjaśnia Muffett.

Posiadanie odrębnej ścieżki dostępu pomaga również platformom takim jak Facebook czy Twitter łatwiej monitorować szkodliwą działalność wykorzystującą Tor (np. automatyczne „skrobanie” lub ataki na stronę) bez blokowania lub pogarszania jakości usług dla użytkowników działających w dobrej wierze. Nawet jeśli większość ludzi nie korzysta z Tora, by dostać się na Twittera, jest to usprawnienie dla tych, którzy z niego korzystają, a także krok w kierunku większej akceptacji systemu przez społeczność.