Aresztowano rosyjskiego szpiega na terenie Ukrainy. Przesyłał wojskowe wiadomości

Służba Bezpieczeństwa Ukrainy (w skrócie SBU) twierdzi, że schwytali hakera, który pomagał w dostarczaniu usług komunikacyjnych dla rosyjskich żołnierzy na terytorium Ukrainy.

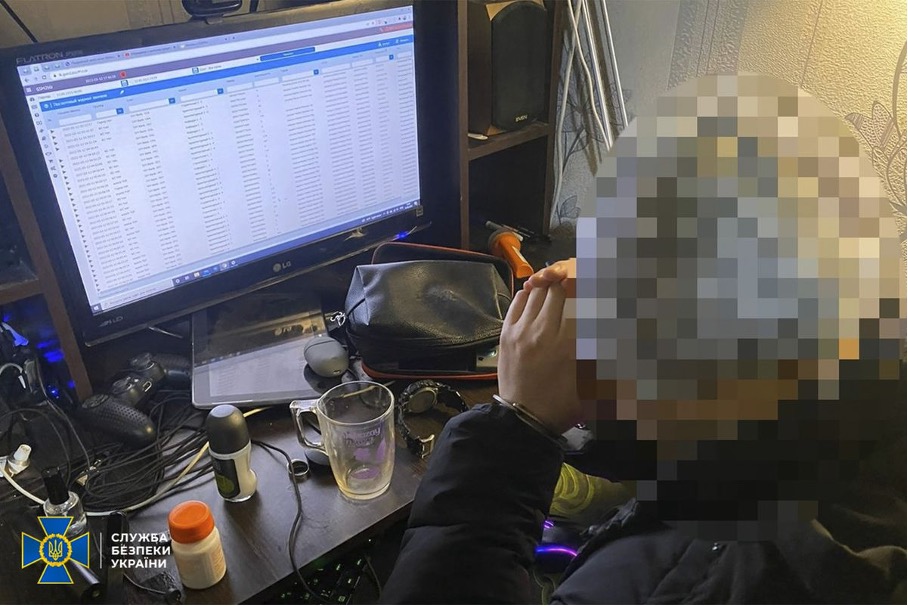

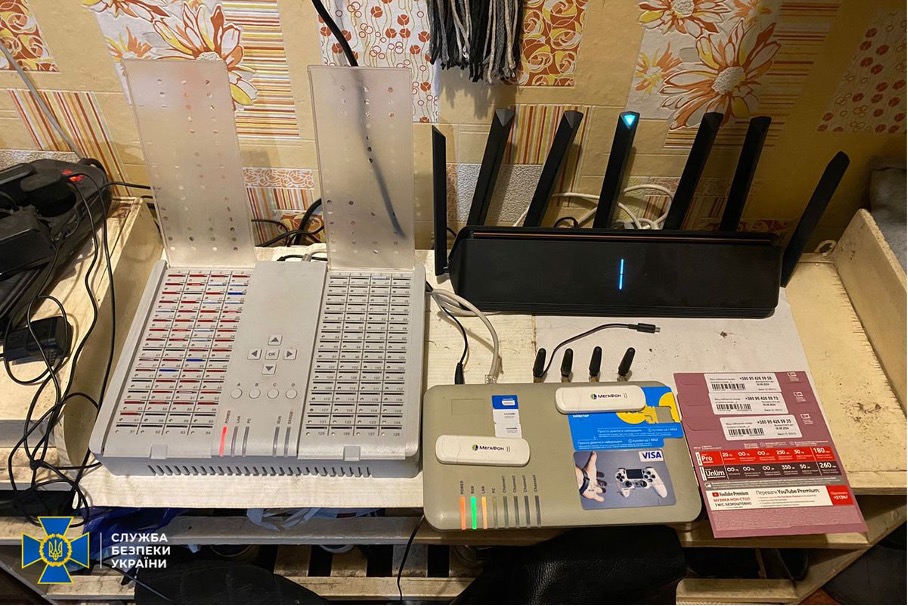

SBU podzieliła się szczegółami w tweecie i wiadomości na Telegramie wysłanej około 10 rano czasu lokalnego, w tym zdjęciami, które rzekomo pokazują hakera i jego system łączności, choć doniesienia te nie zostały niezależnie potwierdzone.

Jak twierdzi SBU, haker pomagał kierować połączenia z wewnątrz Rosji do telefonów komórkowych rosyjskich żołnierzy na Ukrainie, a także koordynował wysyłanie wiadomości tekstowych do ukraińskich oficerów bezpieczeństwa i urzędników państwowych, proponując im poddanie się.

Obrazy udostępnione przez SBU pokazują sprzęt i oprogramowanie wykorzystywane do tych działań i wydają się być zgodne z systemem przekaźnikowym do komunikacji głosowej i SMS-owej.

W jednym z tweetów Cathal Mc Daid, dyrektor techniczny firmy Adaptive Mobile Security, wyjaśnił, jakie urządzenia zostały użyte i jakie jest ich znaczenie. Mc Daid powiedział, że system składał się z serwera skrzynki SIM, który mógł przełączać się między 128 różnymi kartami SIM, sparowanego z bramkami GSM do łączenia połączeń głosowych i wiadomości SMS z lokalną siecią komórkową oraz nieznanym oprogramowaniem do obsługi wiadomości i przekierowywania połączeń.

Mc Daid powiedział również, że takie systemy są zawodne i nie powinny być wykorzystywane do komunikacji wojskowej.

Wykorzystywanie niezabezpieczonych systemów łączności klasy cywilnej wydaje się obecnie normą dla wojsk rosyjskich operujących na Ukrainie. Od czasu rozpoczęcia inwazji pojawiły się liczne doniesienia o przechwytywaniu przez ukraińskie siły bezpieczeństwa wiadomości przesyłanych między rosyjskimi jednostkami wojskowymi, co było możliwe dzięki brakowi szyfrowania rosyjskiej komunikacji.

Na początku inwazji wojska rosyjskie podobno ograniczyły własne możliwości korzystania z szyfrowanych telefonów, niszcząc lokalne maszty 3G i 4G, co sabotowało korzystanie z mobilnych sieci danych, na których opierają się telefony. Ponieważ rosyjskie wojsko polegało na nieszyfrowanej łączności, ukraińskie służby wywiadowcze były w stanie przechwycić poufne komunikaty, a w niektórych przypadkach przekazać je światu – tak jak to miało miejsce w przypadku doniesień o śmierci rosyjskiego generała Witalija Gierasimowa.

Zdjęcia z konfliktu udostępnione w mediach społecznościowych sugerowały również, że w niektórych przypadkach rosyjscy żołnierze używali nieszyfrowanych radiotelefonów ręcznych do komunikacji na polu walki. Rosyjskie Ministerstwo Obrony wcześniej sugerowało, że wydało szyfrowane radiotelefony taktyczne dla większości rosyjskich sił zbrojnych, ale analitycy Royal United Services Institute (brytyjskiego ośrodka analitycznego zajmującego się obronnością i bezpieczeństwem) zauważyli, że istnieją przesłanki wskazujące na to, że dostarczanie radiotelefonów utrudniała korupcja.

Przestarzałe i źle utrzymane rosyjskie urządzenia komunikacyjne wydają się być również odzwierciedleniem stanu większości ciężkiego sprzętu używanego przez rosyjskie wojsko, nawet gdy oddziały biorą udział w kluczowych operacjach wojskowych, takich jak szturm na stolicę Ukrainy, Kijów.

Z doniesień Washington Post z pola walki wynika, że niektóre z rosyjskich jednostek czołgowych używają radzieckich pojazdów T-72, modelu wyprodukowanego po raz pierwszy ponad 50 lat temu.