Gdzie jest ostatnie miejsce, w którym spodziewałbyś się znaleźć złośliwe oprogramowanie? W e-mailu od kolegi? W oprogramowaniu, które używasz na co dzień? Co powiesz na plik dokumentacji technicznej?

W opublikowanym kilka dni temu raporcie Trustwave SpiderLabs ujawnił nowy atak phishingowy mający na celu dostarczenie złodzieja informacji o nazwie Vidar na docelowych komputerach. Sztuczka w tej konkretnej kampanii polega na tym, że ukrywa ona swoje złożone złośliwe oprogramowanie za plikiem Microsoft Compiled HTML Help (.CHM). Jest on zastrzeżonym formatem plików Microsoft do dokumentacji zapisanej w formacie HTML. Innymi słowy, jest to rodzaj pliku, na który prawie nikt nigdy nie spojrzał, a już na pewno nie podejrzewa go o bycie opakowaniem dla złośliwego oprogramowania.

W końcu nie ma lepszego miejsca na ukrycie czegoś interesującego niż coś tak nudnego, że nikt tam nie zagląda. Właśnie to zrobili cyberprzestępcy podczas niedawnej fali ataków polegających na kradzieży danych: wykorzystali pliki .CHM w zagnieżdżonym ataku do dodatkowej obfuskacji.

Faza phishingu

Niektórzy cyberprzestępcy poświęcą ogromną ilość wysiłku na staranne stworzenie doskonałej wiadomości phishingowej. Kopiują grafikę znanej marki i komponują doskonały przekaz, a także wymuszają natychmiastowe działanie na użytkownikach.

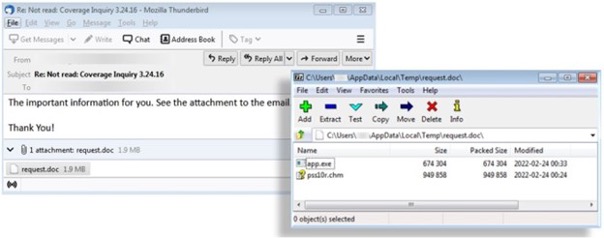

Nie w tym przypadku. Tutaj atakujący prawdopodobnie poświęcili 3 minuty na stworzenie takiej wiadomości, a jeśli więcej to nie widać efektów.

Temat wiadomości – „Re: Not read: Coverage Enquiry 3.24.16” – w pewnym sensie sugeruje, że trwa dyskusja („Re”) i że odbiorca musi podjąć działanie. Jednak („Nie czytaj”) – jest skądinąd na tyle niejasne, by nie wzbudzić natychmiastowych podejrzeń, że to phishing. Treść maila jest jeszcze bardziej porywająca:

Ważne informacje dla Ciebie. Zobacz załącznik do tego e-maila.

Dziękuję!

Wspomniany załącznik jawi się odbiorcy jako „request.doc”, ale w rzeczywistości jest plikiem .ISO, które służą do kopiowania informacji z fizycznych dysków optycznych do jednego pliku. Jednak, jak zauważono w raporcie, hackerzy nauczyli się wykorzystywać pliki ISO jako kontenery złośliwego oprogramowania. Według Trustwave, od 2019 r. nastąpił „znaczący wzrost” tej strategii. W tym samym czasie sam Vidar zaczął zdobywać popularność.

Malware Vidar

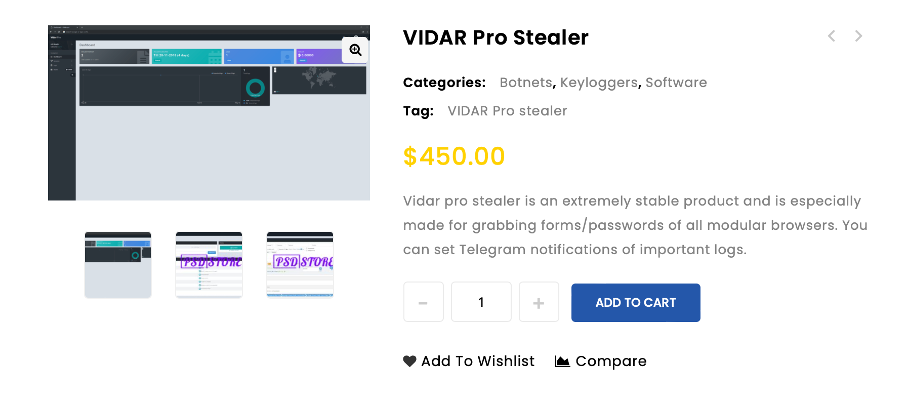

Vidar to rodzaj uniwersalnego złodzieja informacji, wywodzącego się z rodziny złośliwego oprogramowania Arkei.

Po zainstalowaniu w systemie kradnie dokumenty, pliki cookie i historie przeglądarek (w tym z Tor’a), walutę z szerokiej gamy portfeli kryptowalut, dane z oprogramowania do uwierzytelniania dwuskładnikowego i wiadomości tekstowych, a także może robić zrzuty ekranu. Pakiet oferuje również operatorom „szkodnika” powiadomienia w Telegramie o ważnych zdarzeniach. I wreszcie, cyberprzestępcy mogą dostosować złodzieja za pomocą profili, co pozwala im określić rodzaj danych, którymi są zainteresowani.

Sam malware jest bardzo popularny i od około 2 lat można znaleźć go na wielu podejrzanych witrynach do zakupienia normalnie jako software. Oficjalna strona Vidar znajduje się w sieci Tor i pewnie tam należy szukać wszystkich świeżych informacji na jego temat.

Łańcuch infekcji

W tej najnowszej kampanii plik .ISO zawiera plik .CHM o nazwie „pss10r.chm”. Pod koniec kodu pliku znajduje się fragment kodu aplikacji HTML (HTA) zawierający JavaScript, który potajemnie uruchamia drugi plik „app.exe”. W rzeczywistości jest to oczywiście złośliwe oprogramowanie Vidar.

Jednym z obiektów rozpakowanych z pliku .CHM jest plik HTML „PSSXMicrosoftSupportServices_HP05221271.htm” — główny obiekt, który jest ładowany po otwarciu pliku CHM pss10r.chm. Kod HTML ma zaszyty obiekt przycisku, który automatycznie uruchamia ciche ponowne wykonanie pliku .CHM „pss10r.chm” z windowsowego zaufanego mshta.

Natychmiast po uruchomieniu app.exe Vidar pobiera swoje zależności i ustawienia konfiguracyjne z serwera dowodzenia (C2), który jest pobierany z witryny Mastodon, platformy społecznościowej o otwartym kodzie źródłowym. Następnie złośliwe oprogramowanie przeszukuje dwa zakodowane na stałe profile i pobiera adres C2 z sekcji Bio.

Potem Vidar przechodzi już w docelową fazę. Wszelkie informacje, które wysysa, są odsyłane z powrotem do C2. Malware może również pobrać dodatkowe złośliwe oprogramowanie na maszynę docelową. Po wykonaniu zadania złośliwe oprogramowanie zakrywa swoje ślady, usuwając wszystkie utworzone przez siebie pliki.

„Widzieliśmy, jak ta technika jest ostatnio używana dość często” – powiedział starszy kierownik ds. badań nad bezpieczeństwem w Trustwave SpiderLabs – „oraz różne próby zagnieżdżenia ataku (od .ISO przez .CHM do .HTA do JavaScript do wykonania) pokazuje, jak długo ci aktorzy będą próbowali zaciemnić i ukryć swój atak w środowisku korporacyjnym”.