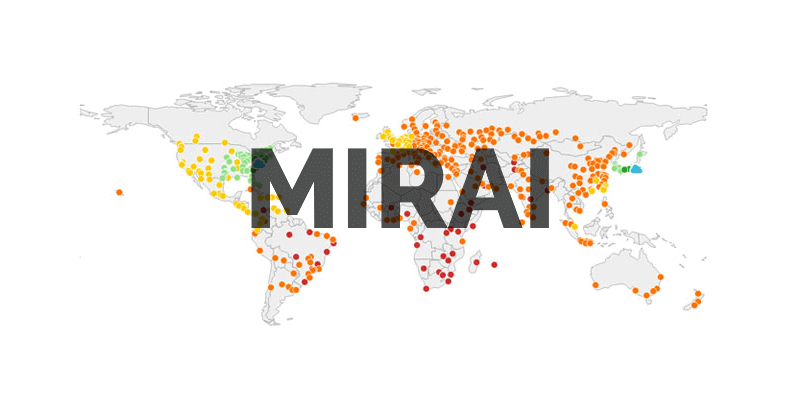

O botnecie Mirai znowu głośno!

Trend Micro potwierdził w piątek kilka wcześniejszych doniesień, że nowa luka Spring4Shell została wykorzystana przez botnet Mirai. O samym botnecie pisaliśmy wielokrotnie. Ostatni raz w sierpniu zeszłego roku, kiedy odnotowaliśmy największy dotychczasowy atak DDoS.

Dwie krytyczne luki zostały ostatnio załatane w popularnym frameworku do tworzenia aplikacji Java Spring: CVE-2022-22965 (znane również jako Spring4Shell i SpringShell) oraz CVE-2022-22963. Luki mogą zostać wykorzystane do zdalnego wykonania kodu i wydaje się, że obie zostały wykorzystane przez złośliwych cyberprzestępców, a ataki podobno rozpoczęły się przed udostępnieniem łatek przez programistów Springa.

Chociaż jak dotąd wydaje się, że Spring4Shell nie jest tak powszechnie wykorzystywany jak Log4Shell — niektórzy specjaliści z branży zgłaszali obawy dotyczące tej możliwości wkrótce po ujawnieniu Spring4Shell — luka może nadal mieć wpływ na wiele organizacji, a kilka firm zajmujących się cyberbezpieczeństwem zgłosiło próby wykorzystania.

Większość z tych prób ma na celu dostarczenie powłoki internetowej, która może umożliwić atakującemu uzyskanie dalszego dostępu do środowiska atakowanej organizacji.

Wygląda jednak na to, że Spring4Shell wykorzystuje również botnet oparty na znanym złośliwym oprogramowaniu Mirai.

Chińska firma Qihoo 360 zajmująca się cyberbezpieczeństwem jako pierwsza zgłosiła wykorzystanie Spring4Shell przez Mirai 1 kwietnia. I nie był to prima aprilis. W piątek firma Trend Micro potwierdziła te doniesienia, wyjaśniając, że CVE-2022-22965 został wykorzystany do pobrania szkodliwego oprogramowania Mirai.

„Zaobserwowaliśmy aktywną eksploatację Spring4Shell, w której złośliwi aktorzy byli w stanie uzbroić i uruchomić złośliwe oprogramowanie botnetowe Mirai na podatnych serwerach, szczególnie w regionie Singapuru” — wyjaśnił Trend Micro. „Próbka Mirai jest pobierana do folderu »/tmp« i wykonywana po zmianie uprawnień, aby można było je wykonać za pomocą »chmod«”.

SEQRED w artykule na blogu tak opisywał botnet Mirai już w lipcu 2019 roku:

„W pierwszej kolejności skanowany jest cały internet w poszukiwaniu konkretnych usług lub urządzeń konkretnego producenta. Następnie przy pomocy zdefiniowanych par “użytkownik:hasło” (oryginalnie bardzo niewielka baza, bo ok. 60 takich par) próbuje uzyskać dostęp do urządzenia. Po pomyślnej infekcji, bot zaczyna szukać innych urządzeń w tej samej sieci, a następnie prowadzi siłowy atak w celu ich zainfekowania. Od teraz kiedy nasze AGD i RTV jest uzbrojone, wystarczy wskazanie celu z centrum sterowania, aby rozpocząć wyniszczający atak, zalewając np. adres popularnej witryny, niemożliwą do obsłużenia ilością zapytań. (….)

Mirai jest wirusem samo propagującym się. Każde z zarażonych urządzeń działało jako skaner i próbowało się logować na losowe adresy IP, a informacja o przejętych hostach i pasujących do nich danych dostępowych była przekazywana do C&C.

Wirus zbudowany jest w taki sposób, aby mógł działać na różnych architekturach; x86, ARM, Sparc, PowerPC, Motorola, aby sprytnie pokryć urządzenia IoT. Co więcej, po infekcji bot jest w stanie uodpornić urządzenie na podobne ataki po to, aby wykluczyć konkurencję. Sam obraz wirusa jest mały, jednocześnie stosuje techniki utrudniające inżynierię wsteczną.”

Ze swojej strony dodajmy, że operatorzy botnetów Mirai często szybko dodają nowo ujawnione luki w swoim arsenale exploitów. Niedawno zauważono również, że botnet wykorzystuje lukę Log4Shell.

Kilka firm zajmujących się cyberbezpieczeństwem udostępniło narzędzia i inne bezpłatne zasoby, które mogą być przydatne dla obrońców zajmujących się Spring4Shell.