Uwaga na SMSFactory na Androida – subskrybuje usługi premium

Badacze bezpieczeństwa ostrzegają przed złośliwym oprogramowaniem na Androida o nazwie SMSFactory. Dodaje subskrypcje do rachunku, zapisując ofiary do usług premium.

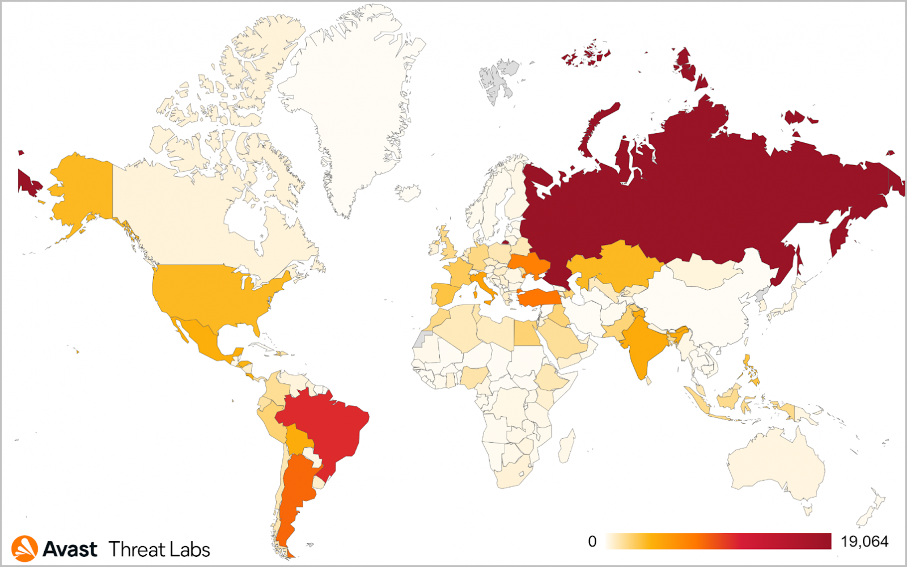

Dokładna liczba przypadków jest nieznana, ale zarejestrowano dziesiątki tysięcy prób zainfekowania urządzeń z systemem Android chronionych produktami Avast w co najmniej ośmiu krajach.

SMSFactory ma wiele kanałów dystrybucji. Obejmują złośliwe reklamy, powiadomienia push, promocyjne wyskakujące okienka na stronach internetowych, filmy hacki do gier lub dostęp do treści dla dorosłych.

Według Avast, SMSFactory celował w ponad 165 000 klientów z systemem Android w okresie od maja 2021 r. do maja 2022 r. Większość znajdowała się w Rosji, Brazylii, Argentynie, Turcji i na Ukrainie.

Chociaż główną funkcją SMSFactory jest wysyłanie wiadomości tekstowych premium i wykonywanie połączeń na numery premium, badacze Avast zauważyli wariant złośliwego oprogramowania, który może również wykradać listę kontaktów na zagrożonych urządzeniach, co może być wykorzystywane jako kolejna metoda dystrybucji zagrożenia.

Jakub Vávra z Avast zauważa, że SMSFactory jest hostowany w nieoficjalnych sklepach z aplikacjami. Potwierdzają to badacze z ESET. Znaleźli złośliwy pakiet APK w APKMods i PaidAPKFree, dwóch repozytoriach aplikacji na Androida, w których brakuje weryfikacji i odpowiednich zasad bezpieczeństwa dla wymienionych produktów.

Działanie SMSFactory

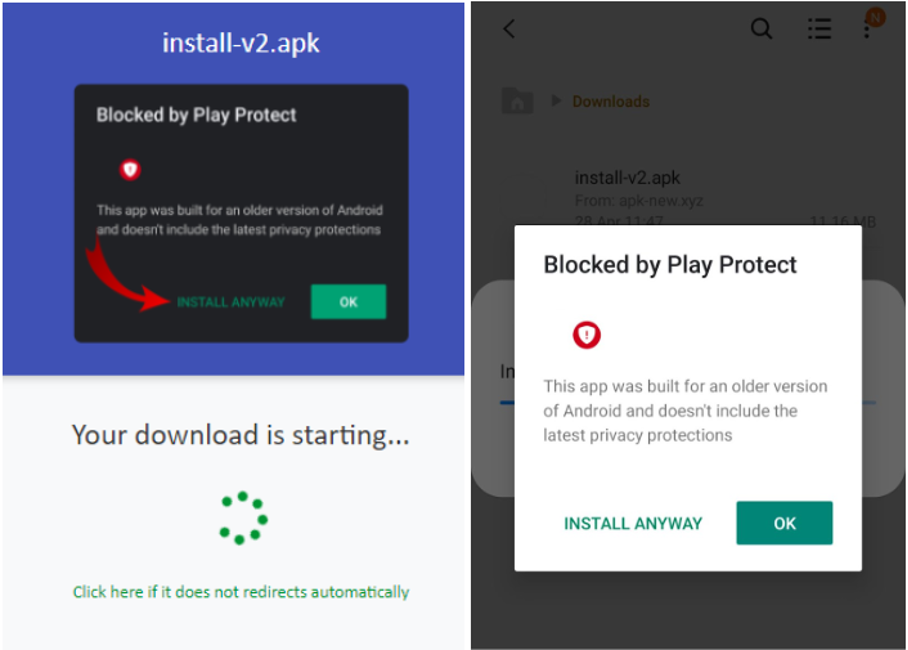

SMSFactory APK może występować pod różnymi nazwami, podczas próby zainstalowania go na urządzeniu pojawia się ostrzeżenie z Play Protect – wbudowanego systemu bezpieczeństwa Androida, który ostrzega użytkowników o potencjalnym zagrożeniu.

Uprawnienia wymagane podczas instalacji obejmują: dostęp do danych o lokalizacji, wiadomości SMS, możliwość wykonywania połączeń telefonicznych i wysyłania wiadomości SMS, włączania blokady i wibracji, zarządzania nakładkami, korzystania z całego ekranu, monitorowania powiadomień oraz uruchamiania działań w tle.

Nadmiarowe uprawnienia wskazują na szkodliwą działalność, ale nieostrożni użytkownicy, którzy oczekują dostępu do obiecanych treści, prawdopodobnie zezwolą na nie bez sprawdzania.

Po zainstalowaniu aplikacja wyświetla ofierze fałszywy ekran z treścią do usługi, która nie działa lub jest niedostępna.

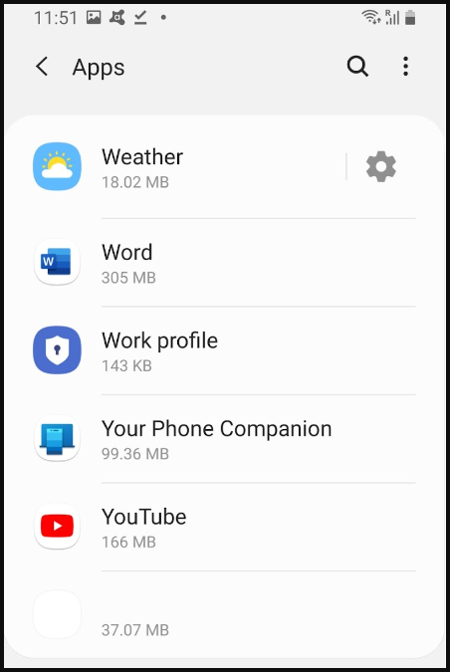

Aplikacja ukrywa swoją obecność na telefonie poprzez brak dodanej nazwy czy ikony, dlatego też w ustawieniach można ją z łatwością przeoczyć, jak to jest zaprezentowane na załączniku poniżej.

W rezultacie większość ofiar zakłada, że podczas instalacji wystąpił błąd i nie zastanawiając się, pozostawia na swoim telefonie szkodliwe oprogramowanie. Jednak SMSFactory cały czas działa w tle, nawiązując połączenie z serwerem kontroli (C2) i wysyłając profil ID zainfekowanego urządzenia.

Cyberprzestępcy po weryfikacji urządzenia, odsyłają instrukcje i zapisują ofiarę do usług premium.

Jeden z najnowszych wariantów SMSFactory potrafi również dodawać konta administratorów, które są wymagane do rozsyłania wiadomości SMS przy użyciu listy kontaktów.

Jak zachować bezpieczeństwo

Aby uniknąć niechcianych płatności, użytkownikom zaleca się pobieranie aplikacji tylko z zaufanych źródeł, takich jak Google Play. Powinni oni ograniczyć do minimum liczbę używanych aplikacji z nieznanych źródeł i przed zainstalowaniem czegokolwiek przeczytać opinie innych użytkowników.

Ponadto należy aktualizować system operacyjny do najnowszej dostępnej wersji i regularnie przeprowadzać skanowanie za pomocą programu Play Protect.

W przypadku złośliwej subskrypcji usługi premium, najlepszym sposobem będzie wyłączenie jej bezpośrednio u operatora.