Zorganizowana kampania malware atakuje chińskojęzyczne kraje

Specjaliści z Check Point Research opisali klaster złośliwych aktywności, który obserwowali od kilku lat. Kampania ma silne powiązania z chińską grupą o nazwie Tropic Trooper, co można stwierdzić w oparciu o infrastrukturę, narzędzia i praktyki kodowania. Tropic Trooper był wcześniej obserwowany na Filipinach, Hongkongu i Tajwanie, Dwa ostatnie kraje są chińskojęzyczne.

Aktywność ta przyciąga zainteresowanie ze względu na nietypowe techniczne „dziwactwa” i ukierunkowanie, a także wykorzystanie nowego szczepu złośliwego oprogramowania sieciowego.

Łańcuch infekcji

Po czym odróżnić profesjonalnych twórców szkodliwego oprogramowania od niedzielnych hackerów? Profesjonaliści generalnie trzymają się z dala od metod programowania używanych przemysłowo. Mało jest tak wyrafinowanego malware jak trojany bankowe w języku Haskell czy plików binarnych Prolog Ransomware. To samo dotyczy backdoorów Nim. Teraz możemy dodać do tej listy nowy loader, który nazywamy Nimbda.

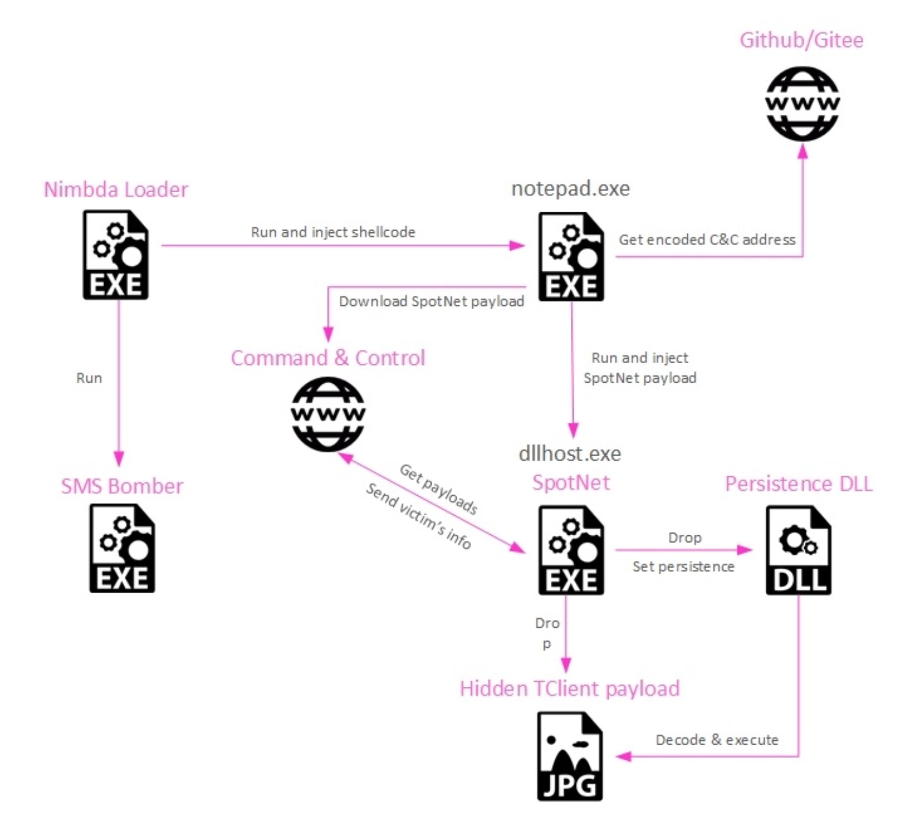

Nimbda zawiera osadzony plik wykonywalny SMS Bomber, który umieszcza się w folderze temp ofiary, a następnie wykonuje. Potem Nimbda osobno wstrzykuje inny fragment kodu do uruchomionego procesu notepad.exe. Poniżej schemat całej infekcji:

SMS Bomber

Upuszczany plik wykonywalny to chińskie narzędzie z GUI o nazwie „SMS Bomber”. Powinien on pobrać numer telefonu jako dane wejściowe, a następnie umieścić go na bardzo długiej liście wstępnie przygotowanych żądań HTTP z prośbą o kody jednorazowe, wiadomości weryfikacyjne, odzyskiwanie hasła i tym podobne. W rezultacie telefon ofiary zostaje zalany wiadomościami i prawdopodobnie nie nadaje się do użytku. SMS Bomber ostrzega użytkowników, aby nie używali własnego numeru telefonu do testowania, jest zarejestrowany w „A Pot of Sake All rights reserved” i jest napisany w EPL, języku szczególnie popularnym w Chinach ze względu na natywną obsługę chińskich ciągów znaków.

To narzędzie, do którego słowo „podejrzane” pasuje idealnie. Wiele rozwiązań bezpieczeństwa kategoryzuje je jako złośliwe oprogramowanie, nawet jeśli nie mogą uzgodnić konkretnego powodu. EPL jest tak nieproporcjonalnie popularny wśród twórców złośliwego oprogramowania w porównaniu z ogólną populacją, że czasami zostaje naznaczony etykietą „złośliwego oprogramowania”, niezależnie od tego, co faktycznie robi skrypt. Sama biblioteka DLL interpretera EPL jest przechowywana w pamięci, spakowana UPX i ładowana w czasie rzeczywistym, co również nie wygląda dobrze. Poniżej interfejs GUI narzędzia SMS Bomber:

Złośliwy ładunek

Jak widać na schemacie, oprócz uruchomienia wbudowanego pliku wykonywalnego (SMS Bomber w tym konkretnym łańcuchu), Nimbda wstrzykuje fragment kodu do uruchomionego procesu notepad.exe, uruchamiając trzypoziomowy przepływ wykonania.

Najpierw początkowy shellcode jest wstrzykiwany do notepad.exe i uruchamiany. Kod kontaktuje się z kontrolowanym przez atakującego repozytorium GitHub lub Gitee i pobiera plik EULA.md, który zawiera zaciemniony adres IP. Początkowy kod powłoki następnie żąda https://

Odszyfrowany ładunek jest ulepszoną wersją backdoora/downloadera TROJ_YAHOYAH używanego wcześniej przez Tropic Trooper, jak opisano w oryginalnym raporcie. Wersja ta zbiera informacje o identyfikatorach SSID lokalnej sieci bezprzewodowej w sąsiedztwie zaatakowanego komputera, oprócz informacji zebranych przez oryginalny Yahoyah (takich jak nazwa komputera, adres MAC, wersja systemu operacyjnego, zainstalowane produkty antywirusowe oraz obecność plików WeChat i Tencent). Zebrane informacje są formatowane i wysyłane na serwer C&C.

Ostateczny ładunek zakodowany na obrazie to TClient, backdoor, o którym wiadomo, że był używany w kampaniach Tropic Trooper.

Pełna analiza TClient, a także oryginalnego trojana Yahoyah i biblioteki DLL Persistence (TROJ_YAHAMAM) jest dostępna w oryginalnym raporcie „Tropic Trooper”.

Infrastruktura złośliwej kampanii

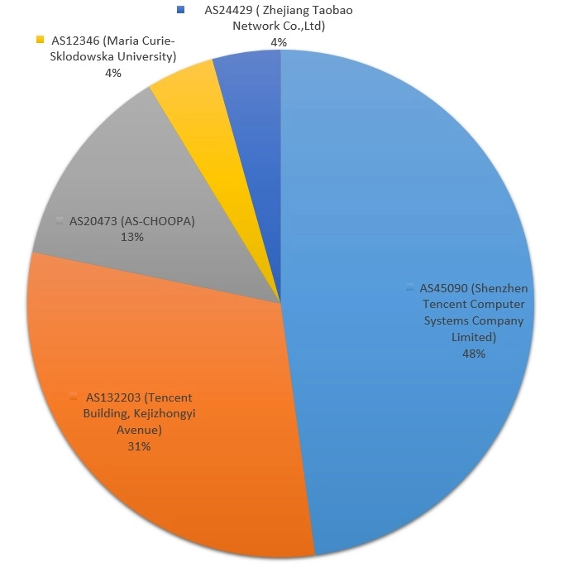

Zidentyfikowano kilkudziesiąt hostów obsługujących tę kampanię. Większość infrastruktury używanej w bieżącej działalności jest hostowana u chińskich dostawców, co widać na poniższym diagramie:

Odpowiednie nazwy hostów zostały wyodrębnione bezpośrednio z próbek, a także z odszyfrowanych zmian w git wykonanych w repozytorium używanym przez wspomniany program ładujący Nim.

Podsumowanie

Obserwowany klaster aktywności przedstawia obraz skupionego, zdeterminowanego aktora, który ma jasny cel. Zwykle, gdy niegroźne narzędzia innych firm są ręcznie wybierane do umieszczenia w łańcuchu infekcji, wybiera się je tak, aby były jak najmniej widoczne; wybór narzędzia „SMS Bomber” do tego celu jest mocno nieuzasadniony. Może dlatego, że malware działać ma typowo na rynku chińskojęzycznym.

Chirurgiczne modyfikacje AES są dowodem na to, że ten aktor prawdopodobnie dobrze orientuje się w wewnętrznych szyfrach blokowych. I wreszcie, dodanie funkcji skanowania sieci do Yahoyah pokazuje nam, że narzędzia, którymi dysponują cyberprzestępcy, będą doskonalone i ulepszane w miarę upływu czasu. To branża bezpieczeństwa musi starać się nadążać za tymi zmianami w miarę ich pojawiania się i odpowiednio reagować.