Nowa funkcja Apple „Lockdown Mode” ochroni Cię przed oprogramowaniem szpiegującym

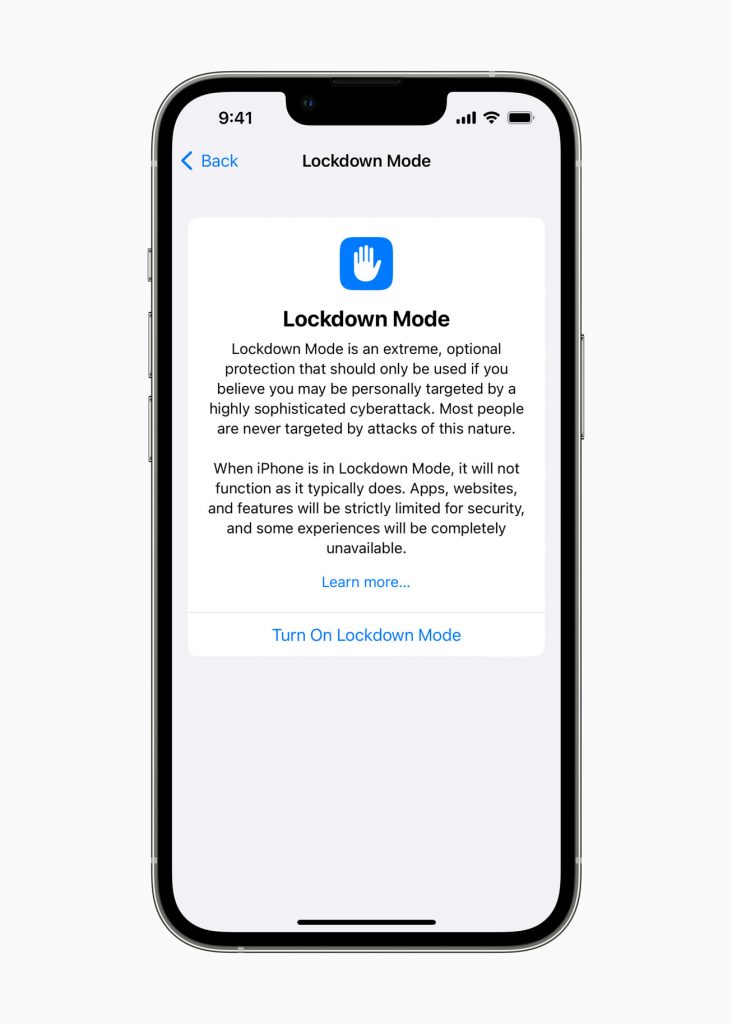

Apple ogłosił wprowadzenie trybu „Lockdown”, ustawienia bezpieczeństwa, które zapewnia dodatkową ochronę użytkownikom. Jest to szczególnie ważna funkcja dla tych, którzy ze względu na to, co robią, mogą być osobiście celem najbardziej wyrafinowanych zagrożeń cyfrowych, takich jak te z NSO Group i innych prywatnych firm stawiających na rozwój oprogramowania szpiegującego.

Zgodnie z komunikatem wydanym przez Apple, „Tryb Lockdown jest pierwszą poważną zdolnością tego rodzaju zaprojektowaną w celu zaoferowania ekstremalnej, opcjonalnej ochrony dla bardzo małej liczby użytkowników, którzy stoją w obliczu poważnych, ukierunkowanych zagrożeń dla ich cyfrowego bezpieczeństwa„.

Tryb Lockdown zostanie wprowadzony do zbliżającego się już oprogramowania iOS 16, iPadOS 16 i macOS Ventura.

Funkcjonalność trybu Lockdown

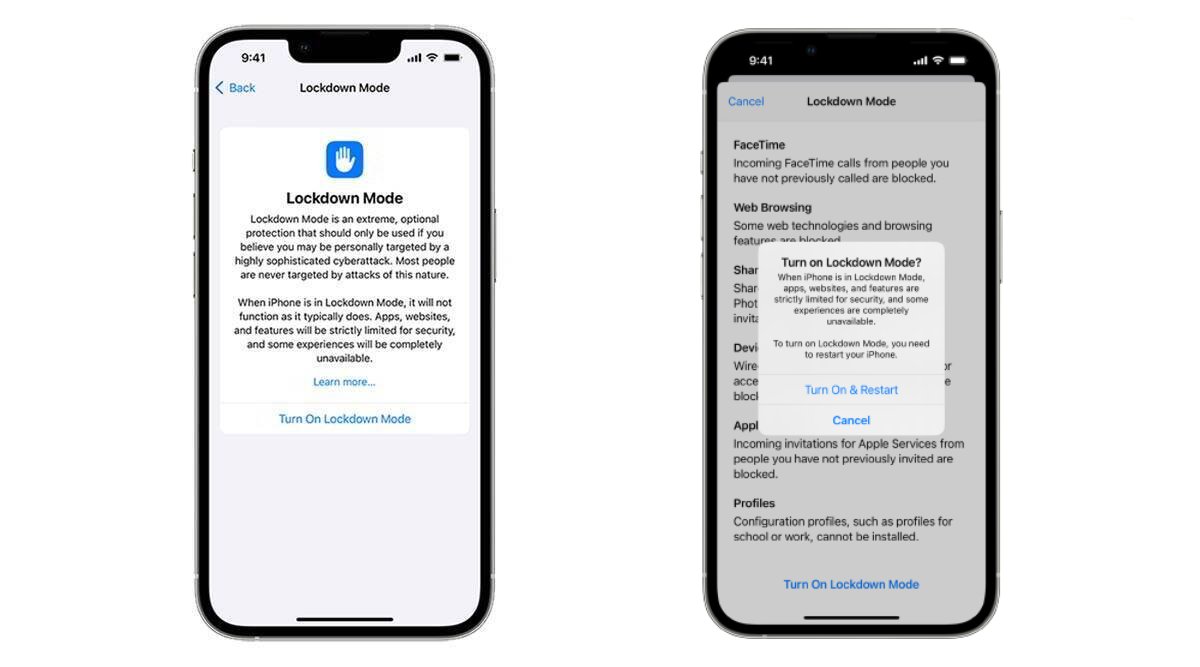

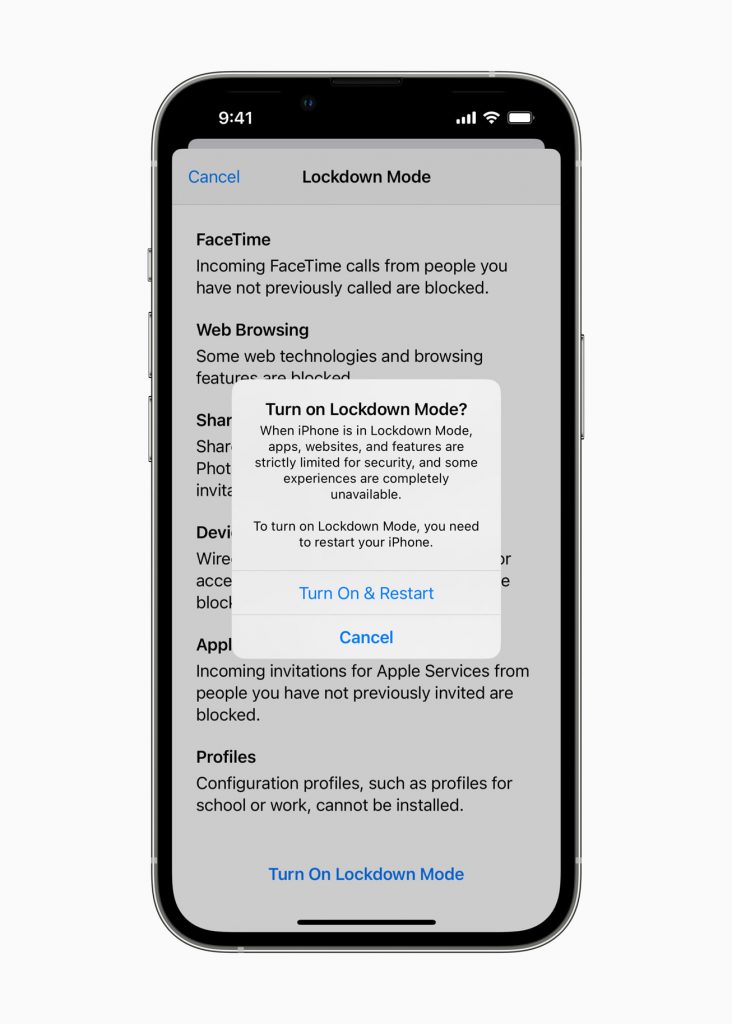

Jak podaje Apple włączenie trybu Lockdown Mode w iOS 16, iPadOS 16 i macOS Ventura wzmacnia mechanizmy obronne urządzeń i mocno ogranicza pewne funkcjonalności, ostro redukując powierzchnię ataku, która potencjalnie może być wykorzystana przez oprogramowanie szpiegowskie.

Większość typów załączników w wiadomościach innych niż obrazy jest blokowana. Niektóre funkcje, takie jak podgląd linków, są wyłączone. Podczas przeglądania stron internetowych, złożone technologie internetowe, takie jak kompilacja just-in-time (JIT) JavaScript, są wyłączone, chyba że użytkownik wykluczy zaufaną witrynę z trybu Lockdown.

Niektóre usługi, w tym połączenia FaceTime, są blokowane, jeśli użytkownik nie prowadził przedtem konwersacji z daną osobą. Również połączenia przewodowe z komputerem lub akcesorium są blokowane.

Co najważniejsze, nie można zainstalować profili konfiguracyjnych które między innymi pozwalają na instalowanie aplikacji spoza sklepu App Store, a urządzenie nie może zapisać się do zarządzania urządzeniami mobilnymi (MDM), gdy tryb blokady jest włączony.

Istotne jest, aby zauważyć, że funkcja Lockdown nie będzie domyślnie włączona, ale można uzyskać do niej dostęp, kierując się do Ustawienia > Prywatność i bezpieczeństwo > Lockdown Mode.

Apple inwestuje w bezpieczeństwo

Apple zaprasza do wyrażenia opinii przez ekspertów ds. bezpieczeństwa i ogłosił nową kategorię w ramach programu Apple Security Bounty, aby nagrodzić badaczy, którzy znajdą obejścia Lockdown Mode i pomogą poprawić jego zabezpieczenia. Apple poinformowało, że będzie płacić do 2 milionów dolarów za każdy błąd, który badacze bezpieczeństwa mogą znaleźć w nowym trybie. To najwyższe ofertowane „bug bounty” w branży cyberbezpieczeństwa.

Lori McGlinchey, dyrektor programu Technology and Society Fundacji Forda mówi: „Globalny handel oprogramowaniem szpiegowskim jest wymierzony w obrońców praw człowieka, dziennikarzy i dysydentów; ułatwia przemoc, wzmacnia autorytaryzm i wspiera represje polityczne,”

„Fundacja Forda z dumą wspiera tę niezwykłą inicjatywę, której celem jest wzmocnienie badań i rzecznictwa społeczeństwa obywatelskiego w celu przeciwstawienia się najemnemu oprogramowaniu szpiegowskiemu. Musimy budować na zaangażowaniu Apple, dlatego zapraszamy firmy i darczyńców do dołączenia do Funduszu Godności i Sprawiedliwości i wniesienia dodatkowych środków do tej wspólnej walki” – dodał.

Podsumowanie

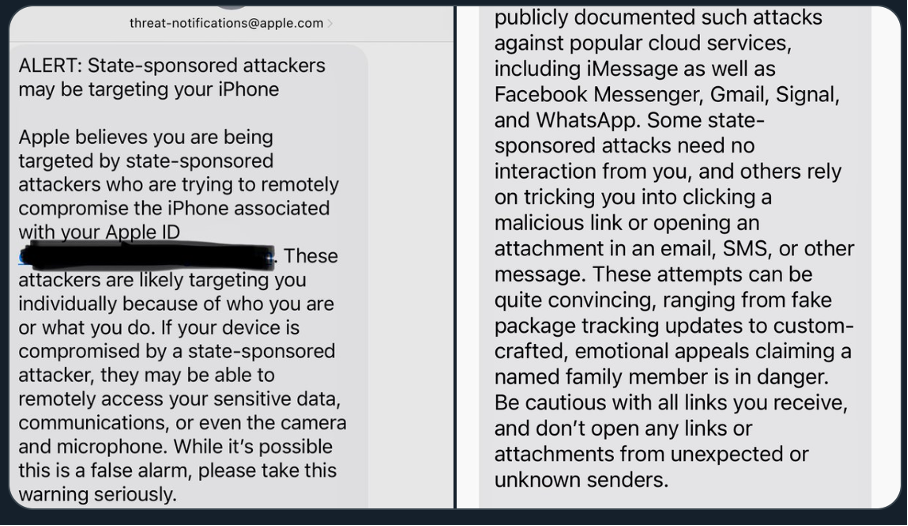

Apple ostatnio bardzo naciska na poprawkę bezpieczeństwa swoich urządzeń. Zaledwie pół roku temu głośno było o sprawie, gdy wyszło na jaw, że wielu polityków jest szpiegowanym oprogramowaniem Pegasus.

O sprawie pewnie nie byłoby tak głośno, gdyby nie alerty od Apple o możliwym sponsorowanym przez państwo ataku na telefon. Funkcje typu Lockdown są teraz szczególnie potrzebne, aby zapobiegać podobnym sytuacją a Apple w tym zakresie nie oszczędza.