Nowe narzędzia do audytowania bezpieczeństwa od Microsoft

Z raportu FBI IC3 z 2021 roku wynika, że straty z powodu cyberprzestępczości wynoszą obecnie ponad 6,9 mld dolarów. Aby sprostać wyzwaniom w zakresie bezpieczeństwa, Microsoft wprowadził dwa nowe produkty – Microsoft Defender Threat Intelligence i Microsoft Defender External Attack Surface Management – które zapewniają organizacjom głębszy kontekst aktywności aktorów zagrożeń i pomagają im chronić infrastrukturę oraz zmniejszyć ogólną powierzchnię potencjalnego ataku.

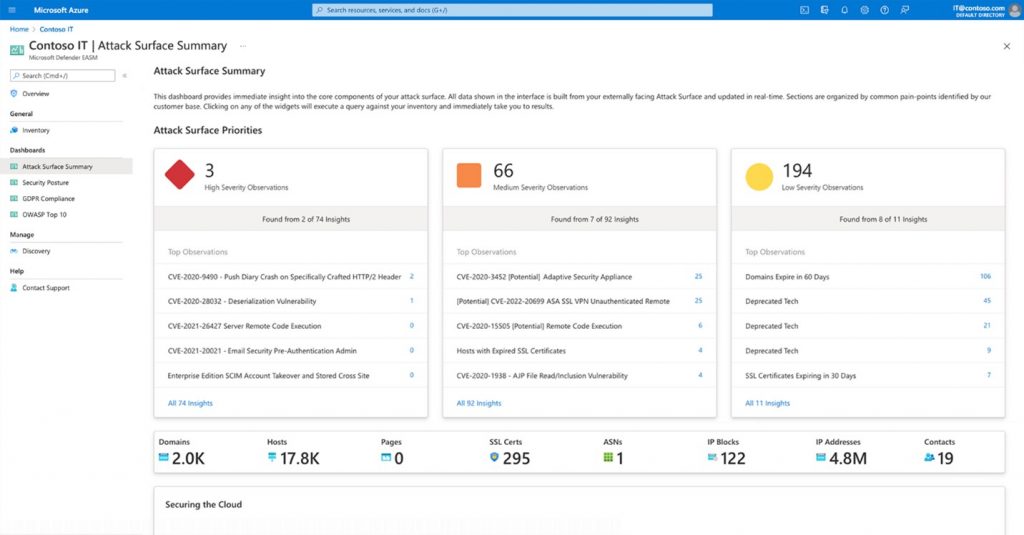

Microsoft Defender External Attack Surface Management

To nowy produkt Microsoft, który zapewnia klientom przegląd powierzchni ataku w ich organizacjach, ułatwiając odkrywanie luk i blokowanie potencjalnych ataków.

Szczególnie przydane funkcje to między innymi przegląd niezarządzanych lub nieznanych zasobów dodanych do środowiska po fuzjach lub przejęciach czy np. stworzonych przez zespoły „shadow” IT.

Poprzez stałe i rzeczywiste skanowanie połączeń internetowych, narzędzie to tworzy katalog całego środowiska organizacji.

„Defender External Attack Surface Management pomaga klientom odkrywać niezarządzane zasoby, które mogą być potencjalnymi punktami wejścia dla atakującego„.

Poprzez ciągłe śledzenie połączeń i szukanie niezabezpieczonych urządzeń narażonych na ataki internetowe, Microsoft Defender External Attack Surface Management umożliwia zespołom bezpieczeństwa postrzeganie swojego środowiska w sposób, w jaki robi to atakujący. Pozwala także na odkrywanie podatności przed ich wykorzystaniem w trakcie ataku.

Organizacje mogą korzystać z Microsoft Defender Threat Intelligence (MDTI) za pośrednictwem swojego portalu lub mogą go używać z rozwiązaniem do zarządzania informacjami i zdarzeniami (SIEM).

„MDTI działa najlepiej, gdy jest sparowany z narzędziami SIEM+XDR, aby umożliwić głębszą analizę i integrację” – wyjaśnia rzecznik. „Informacje o zagrożeniach mogą być współdzielone między produktami, a MDTI może nawet tworzyć incydenty związane z TI w ramach Microsoft Sentinel„.

„Mając pełny obraz organizacji, klienci mogą podjąć zalecane kroki w celu zmniejszenia ryzyka poprzez objęcie tych nieznanych zasobów, punktów końcowych i aktywów bezpiecznym zarządzaniem w ramach swoich narzędzi SIEM i XDR„.

Microsoft oferuje w pełni funkcjonalną 30-dniową bezpłatną wersję próbną usługi Microsoft Defender External Attack Surface Management. Usługę można włączyć w portalu Azure.

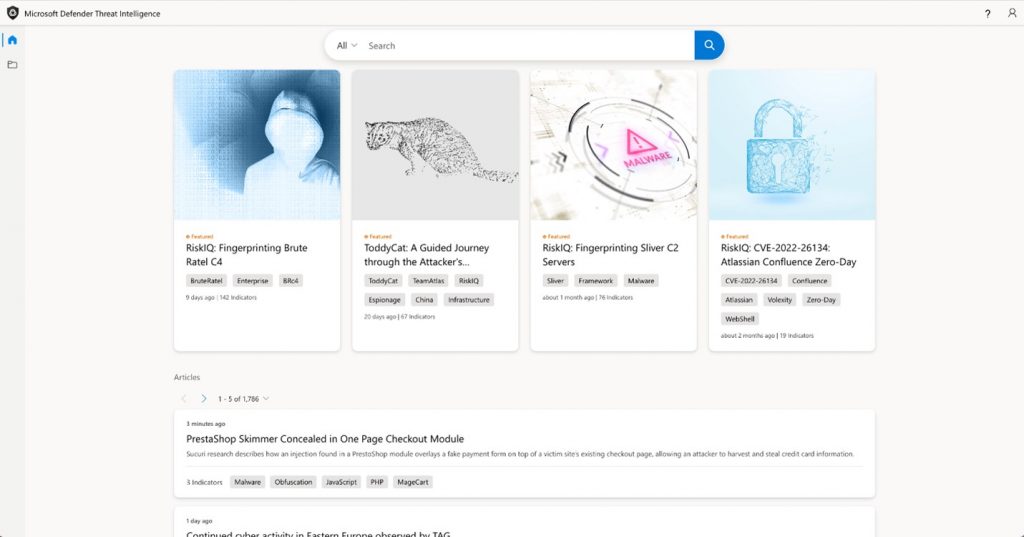

Microsoft Defender Threat Intelligence

Microsoft ogłosił również narzędzie Threat Intelligence, drugi produkt z zakresu bezpieczeństwa, który dostarczy zespołom operacyjnym ds. bezpieczeństwa (SecOps) informacji o zagrożeniach. Jest to niezbędne do poznania metod i infrastruktury atakujących oraz do przyspieszenia dochodzeń w sprawie ataków.

Microsoft Defender Threat Intelligence to usługa klasy korporacyjnej dla organizacji posiadających centra operacji bezpieczeństwa. Łączy ona „sygnały bezpieczeństwa” pochodzące od zespołu RiskIQ w firmie Microsoft, a także od zespołów badawczych ds. bezpieczeństwa Microsoft Threat Intelligence Center i Microsoft 365 Defender.

Dzięki temu członkowie zespołu SecOps będą mieli dostęp do danych w czasie rzeczywistym z ogromnego zbioru 43 bilionów dziennych sygnałów bezpieczeństwa firmy Microsoft, aby proaktywnie polować na zagrożenia w swoich środowiskach.

Dane są dostarczane jako biblioteka surowych informacji o zagrożeniach z informacjami o nazwach aktorów i korelacją ich narzędzi, taktyk i procedur (TTPs).

Według Microsoftu, wszystkie te dodatkowe informacje (TTP) na temat aktorów zagrożeń i ich infrastruktury pomogą zespołom bezpieczeństwa klientów wykrywać, usuwać i blokować ukryte narzędzia przeciwników.

„Skala i ilość informacji została zaprojektowana tak, aby umożliwić Centrom Operacji Bezpieczeństwa zrozumienie specyficznych zagrożeń, z którymi boryka się ich organizacja i odpowiednio wzmocnić postawę bezpieczeństwa.”

Microsoft już teraz ma w ofercie usługę „Microsoft Threat Experts — Experts on Demand”, w ramach której organizacje mogą skorzystać z wiedzy zespołów bezpieczeństwa Microsoftu.