Analiza ransomware Ragnar Locker

Grupa Ragnar, obsługująca ransomware Ragnar Locker, działa od 2019 roku, atakując krytyczne branże i stosując podwójne wymuszenia. W marcu 2022 FBI poinformowało, że z jej powodu ucierpiały już co najmniej 52 podmioty wśród dziesięciu kluczowych sektorów przemysłu. W sierpniu grupa zaatakowała greckiego dostawcę gazu Desfa, a następnie ujawniła poufne dane, które ukradła.

Naukowcy z Cybereason przeanalizowali proces szyfrowania Ragnar Locker. Pełny raport z ich pracy znajduje się tutaj. Warto omówić działanie tego złośliwego oprogramowania.

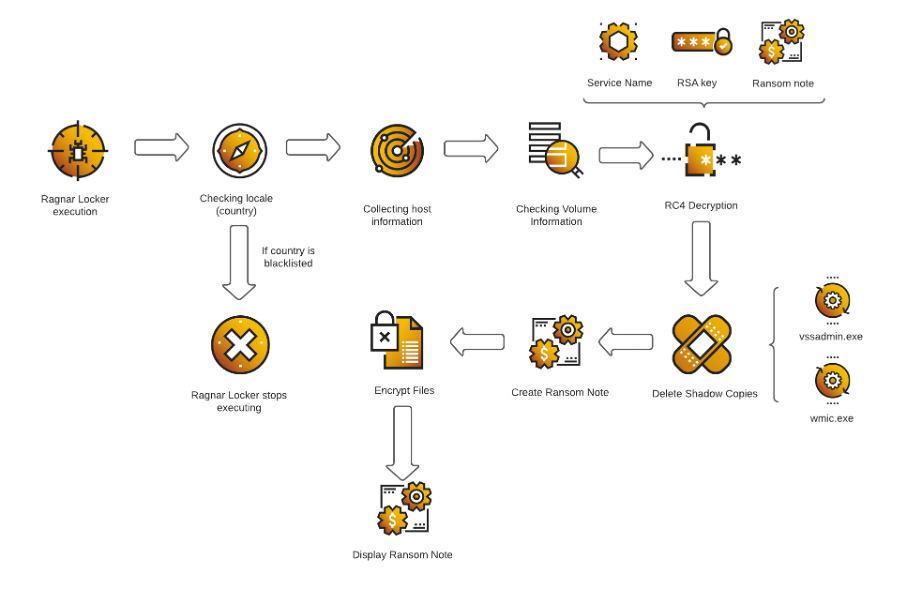

Najpierw Ragnar Locker sprawdza lokalizację. Jeśli kryteria geograficzne wskazują, że ransomware jest uwalniany w dowolnym kraju Wspólnoty Niepodległych Państw (WNP), atak zostaje przerwany. W innych przypadkach oprogramowanie zbiera informacje o hoście, w tym nazwach komputera i użytkownika oraz identyfikatorze GUID i wersji systemu Windows. Dane te są łączone i ukrywane przez niestandardową funkcję randomizującą. Nowe wydarzenie jest tworzone przy użyciu połączonych skrótów jako nazwy. Potem Ragnar Locker stara się zidentyfikować istniejące woluminy plików za pomocą Windows APICreateFileW.

Lista usług osadzonych w kodzie Ragnar Locker zostaje odszyfrowana. Obejmuje ona vss, sql, memtas, mepocs, sophos, veeam, backup, pulseway, logme, logmein, connectwise, splashtop, kaseya, vmcompute, Hyper-v, vmms oraz Dfs. Jeśli oprogramowanie stwierdzi, że którakolwiek z tych usług jest aktywna, zakończy jej działanie.

Następnie złośliwy software używa osadzonego klucza publicznego RSA, odszyfrowuje osadzoną notatkę o okupie i usuwa wszelkie kopie w tle hosta za pomocą vssadmin.exe i Wmic.exe.

Nota z żądaniem okupu powiadamia: „…wszystkie Twoje poufne i prywatne informacje zostały zebrane i jeśli zdecydujesz się NIE płacić, prześlemy je do wiadomości publicznej!”. Warto w tym miejscu wspomnieć, że strona wycieku danych Ragnar Locker w sieci Tor zawiera obecnie listę około 70 zgłoszonych ofiar.

Notatka przekazuje żądanie okupu w wysokości 25 bitcoinów, ale sugeruje możliwość negocjacji, jeśli ofiara nawiąże kontakt w ciągu dwóch dni. Równocześnie ostrzega, że wysokość okupu podwoi się, jeżeli kontaktu nie będzie przez 14 dni, a gdy minie 21 dni bez osiągnięcia umowy o płatności, klucz odszyfrowania zostanie zniszczony. Dodatkowo pojawia się informacja, że kwota okupu została ustalona przez atakujących na podstawie „rozmiaru sieci, liczby pracowników, rocznych przychodów ofiary”.

Gdy żądanie okupu jest gotowe, Ragnar Locker rozpoczyna proces szyfrowania. Wyjątki obejmują pliki autoruns.inf, boot.ini, bootfront.bin, bootsect.bak, bootmgr, bootmgr.efi, bootmgfw.efi, desktop.ini, iconcache.db, ntldr, ntuser.dat, ntuser.dat.log, ntuser.ini, thumbs.db; określone procesy i obiekty, takie jak Windows.old, Tor Browser, Internet Explorer, Google, Opera, Opera Software, Mozilla, Mozilla Firefox, $Recycle.bin, ProgramData, All Users oraz pliki z rozszerzeniami .db, .sys, .dll, lnk, .msi, .drv, .exe.

Nazwy innych plików są udostępniane funkcji, która je szyfruje i dodaje sufiks „.ragnar_[zaszyfrowana nazwa komputera]”. Po zakodowaniu Ragnar Locker tworzy proces notepad.exe i wyświetla żądanie okupu na ekranie użytkownika.

Skradzione dane wykorzystywane w procesie podwójnego wymuszenia są stale eksfiltrowane, aż do momentu zaszyfrowania. Loic Castel, główny analityk bezpieczeństwa w Global SOC Cybereason, przekazał SecurityWeek: „Ogólnie rzecz biorąc, agenci ransomware dokonujący podwójnego wymuszenia zawsze wymagają pełnych uprawnień w sieci, którą chcą zaszyfrować. Mają dostęp do wielu maszyn, z których mogą wydobywać dane i wysyłać je za pośrednictwem usług eksfiltracyjnych lub domen zewnętrznych”.

Co do przedziału czasowego operacji, według informacji ujawnionych w alercie FBI eksfiltracja danych miała miejsce prawie sześć tygodni po początkowym dostępie i trwała około dziesięciu dni przed rozpoczęciem procesu szyfrowania.

Ragnar Locker jest skierowany przede wszystkim przeciwko firmom z sektora przemysłu o krytycznym znaczeniu. „Hackerzy stojący za Ragnar Locker często zmieniają techniki zaciemniania, aby uniknąć wykrycia i zapobiegania” – ostrzegło FBI w raporcie z marca 2022 roku.