Malware samorozprzestrzeniający się na YouTube

Naszą uwagę przykuł ostatnio nietypowy szkodliwy pakiet w postaci samorozpakowującego się archiwum oraz jego propagacja poprzez serwis YouTube. Głównym ładunkiem jest tu rozpowszechniony złodziej poświadczeń o nazwie RedLine. Odkryty w marcu 2020 r. RedLine to obecnie jeden z najpopularniejszych trojanów wykorzystywanych do kradzieży haseł i danych uwierzytelniających z przeglądarek, klientów FTP i komunikatorów na PC. Jest on dostępny na podziemnych forach hakerskich za zaledwie kilkaset dolarów – stosunkowo niewielką cenę jak na złośliwe oprogramowanie.

Opisywany malware może wykradać nazwy użytkowników, hasła, pliki cookie, dane kart bankowych, dane z przeglądarek opartych na Chromium i Gecko oraz z portfeli kryptowalut, komunikatorów internetowych i klientów FTP/SSH/VPN, a także pliki z określonymi rozszerzeniami z urządzeń. Ponadto RedLine jest w stanie pobierać i uruchamiać programy innych firm, wykonywać polecenia w cmd.exe i otwierać linki w domyślnej przeglądarce. Sam złodziej jest tak znany, że rozprzestrzenia się na różne sposoby, w tym przez złośliwe wiadomości e-mail ze spamem, SMS-y oraz programy ładujące stron trzecich.

Złośliwa paczka – co jest w środku?

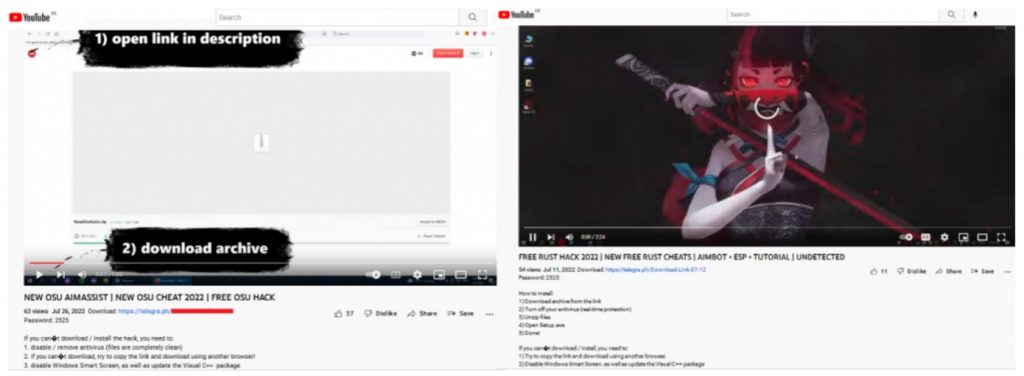

Oprócz samego ładunku z RedLine analizowany pakiet jest godny uwagi ze względu na jego funkcję samopropagacji. Odpowiada za to kilka plików, które odbierają filmy i publikują je na kanałach YouTube zainfekowanych użytkowników wraz z linkami do chronionego hasłem archiwum z pakietem w opisie. Filmy reklamują oszustwa i cracki oraz zawierają instrukcje dotyczące łamania zabezpieczeń popularnych gier komputerowych: APB Reloaded, CrossFire, DayZ, Dying Light 2, F1® 22, Farming Simulator, Farthest Frontier, FIFA 22, Final Fantasy XIV, Forza, Lego Star Wars, Osu!, Point Blank, Project Zomboid, Rust, Sniper Elite, Spider-Man, Stray, Thymesia, VRChat i Walken. Według Google hakowane kanały YT są szybko zamykane z powodu naruszenia wytycznych dla społeczności, jednak cały czas powstają nowe.

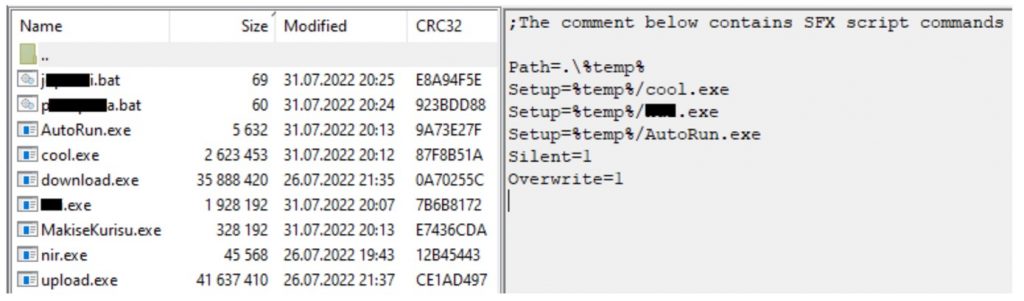

Oryginalny pakiet to samorozpakowujące się archiwum RAR zawierające szereg złośliwych plików, legalne narzędzia i skrypt do automatycznego uruchamiania rozpakowanej zawartości. Z powodu niecenzuralnych słów użytych przez autorów niektóre nazwy plików musiały zostać zamazane.

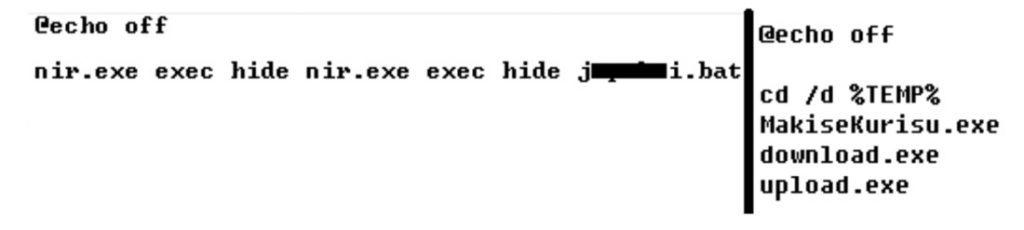

Zaraz po rozpakowaniu uruchamiane są trzy pliki wykonywalne: cool.exe, ***.exe i AutoRun.exe. Pierwszy z nich jest wspomnianym wcześniej złodziejem RedLine. Drugi to kopacz kryptowalut, co ma sens, ponieważ sądząc po filmie, główną grupą docelową są gracze – prawdopodobnie mający zainstalowane mocne karty graficzne, które można wykorzystać do wydobycia. Trzeci plik wykonywalny kopiuje się do katalogu „%APPDATA%\Microsoft\Windows\Menu Start\Programs\Startup”, co zapewnia automatyczny start i uruchamia pierwszy z plików wsadowych. Te z kolei uruchamiają trzy inne złośliwe pliki: MakiseKurisu.exe, download.exe i upload.exe – są one odpowiedzialne za samodystrybucję pakietu. Ponadto jeden z plików wsadowych otwiera narzędzie nir.exe, które umożliwia uruchamianie złośliwych plików wykonywalnych bez wyświetlania jakichkolwiek okien lub ikon na pasku zadań.

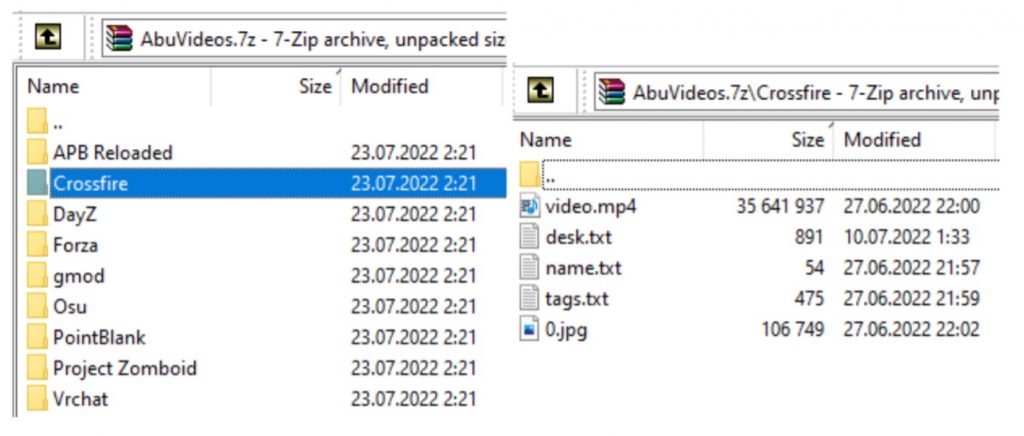

Rozmiar pliku download.exe to imponujące 35 MB. Jest on w zasadzie zwykłym programem ładującym, który ma na celu pobieranie filmów do przesłania na YouTube, a także plików z tekstem opisu i linkami do złośliwego archiwum. Plik wykonywalny jest duży, ponieważ to interpreter NodeJS sklejony ze skryptami i zależnościami głównej aplikacji. Malware ściąga linki do pobierania plików z repozytorium GitHub. W najnowszych modyfikacjach pobierane jest archiwum 7-Zip z filmami i opisami uporządkowanymi w katalogach. Archiwum jest rozpakowywane przy użyciu konsolowej wersji 7-Zip, zawartej w pakiecie – wszystko dokładnie rozplanowane.

MakiseKurisu.exe to złodziej haseł napisany w C# i zmodyfikowany tak, aby odpowiadał potrzebom twórców pakietu. Prawdopodobnie za podstawę przyjęto kod źródłowy z GitHub: plik zawiera wiele standardowych funkcji kradzieży, które nie są w żaden sposób wykorzystywane. Obejmują one sprawdzanie obecności debuggera i środowiska wirtualnego, wysyłanie informacji o zainfekowanym systemie do komunikatorów internetowych oraz kradzież haseł.

Co zatem pozostaje i na czym polegają zmiany? Jedyną działającą funkcją w MakiseKurisu.exe jest wyodrębnianie plików cookie z przeglądarek i przechowywanie ich w osobnym pliku bez wysyłania skradzionych danych w dowolne miejsce. To właśnie dzięki plikom cookie pakiet uzyskuje dostęp do konta YouTube zainfekowanego użytkownika, na które przesyła wideo.

Ostatnim szkodliwym plikiem w pakiecie jest upload.exe, odpowiedzialny za przesyłanie do YouTube filmu pobranego wcześniej za pomocą download.exe. Ten plik również napisany został w NodeJS. Wykorzystuje bibliotekę Puppeteer Node, która zapewnia interfejs API wysokiego poziomu do zarządzania Chrome i Microsoft Edge poprzez protokół DevTools. Gdy film zostanie przesłany pomyślnie, upload.exe wysyła wiadomość do Discord z linkiem do niego.

Podsumowanie

Hakerzy aktywnie polują na konta graczy oraz ich zasoby komputerowe. Samorozprzestrzeniający się pakiet z RedLine jest tego najlepszym przykładem: cyberprzestępcy zwabiają ofiary reklamami cracków i oszustw, a także instrukcjami hakowania gier. Jednocześnie funkcja samopropagacji jest implementowana przy użyciu stosunkowo prostego oprogramowania open source.