Cyberprzestępcy exploitują Twittera po przejęciu przez Elona Muska

Badacze z Proofpoint zaobserwowali znaczące zwiększenie liczby kampanii phishingowych wymierzonych w dane uwierzytelniające użytkowników Twittera. Wszystko zaczęło drastycznie rosnąć tuż po przejęciu firmy przez Elona Muska.

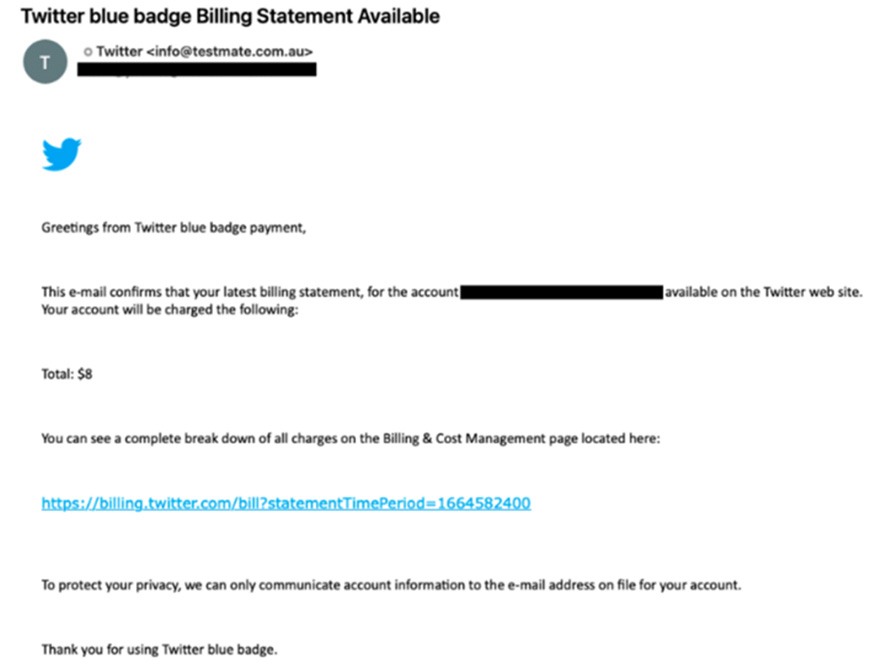

Po tym, jak dyrektor generalny Tesli Elon Musk sfinalizował przejęcie giganta mediów społecznościowych, przeforsował on kilka zmian – w tym kontrowersyjną funkcję pozwalającą użytkownikom uiszczać miesięczną opłatę w wysokości 8 USD, aby otrzymać (i zachować) znaczek weryfikacji – blue check mark. Funkcja ta zaczęła być szybko nadużywana i wywarła istotny wpływ na wycenę giełdową kilku firm, których profile zostały sfałszowane zarówno przez cyberprzestępców, jak i żartownisiów.

Sherrod DeGrippo, wiceprezes ds. badania i wykrywania zagrożeń w firmie Proofpoint, powiedział, że cyberprzestępcy wykorzystują teraz weryfikacyjne kampanie phishingowe, aby ze zwiększoną siłą atakować osoby z masowych mediów, dziennikarzy i innych użytkowników, którzy są już zweryfikowani na Twitterze.

„Wiele kampanii wykorzystywało przynęty związane z weryfikacją na Twitterze lub nowym produktem Twitter Blue takim jak Twitter blue badge Billing Statement available. Widzieliśmy te kampanie wykorzystujące zarówno Formularze Google do gromadzenia danych, jak i adresy URL przekierowujące do infrastruktury atakujących” – powiedział DeGrippo.

„Nowe kampanie są zazwyczaj skierowane do podmiotów powszechnie rozpoznawalnych, w tym dziennikarzy i użytkowników, którzy wydają się już zweryfikowani na Twitterze. Często ich adres e-mail odpowiada używanemu w serwisie identyfikatorowi lub jest dostępny w biografii użytkownika”.

DeGrippo dodał, że historycznie widzieli okazjonalne phishingi danych uwierzytelniających na Twitterze przy użyciu przynęt związanych z weryfikacją, ale zauważyli, że aktywność tego rodzaju wzrosła w ostatnich tygodniach.

Popularne konta w mediach społecznościowych są zazwyczaj zarządzane przez zespoły marketingowe i mogą nawet mieć podpiętą kartę bankową z dostępem do milionów dolarów przeznaczonych na reklamy.

Oczywiście samo przejęcie konta niesie ryzyko związane ze stratą wizerunkową. Przestępcy mogą nie tylko wyprowadzić pieniądze, ale również zniesławić profil firmy publikacją obraźliwych treści, nierzadko sponsorowanych.

Legalnie zweryfikowane konta mają zwykle większą widownię niż przeciętny użytkownik, a przejęte profile mogą być wykorzystywane do rozpowszechniania dezinformacji czy zachęcania użytkowników do angażowania się dodatkowo w złośliwe treści. Ostatnio głównymi trendami na Twitterze są oszustwa związane z kryptowalutami i NFT oraz reklamowanie pornografii. Dzięki przejętym kontom nakłonienie użytkowników do kliknięcia w taką przynętę jest dużo łatwiejsze.

Proofpoint opublikował wcześniej badania na temat wspieranej przez rząd grupy hakerskiej, która regularnie atakowała użytkowników mediów za pomocą przynęt związanych z Twitterem.

Głównym zagrożeniem dla Twittera jest jego publiczna dostępność i brak możliwości zintegrowania uwierzytelnienia ze środowiskiem korporacyjnym, czego nie oferuje zresztą żadna z najbardziej znanych platform mediów społecznościowych.

Większość serwisów takich jak Twitter nie zapewnia niestety standardów bezpieczeństwa, jak Single Sign-On czy automatyczne tworzenie loginów użytkowników – zamiast tego wybiera kombinację nazwy użytkownika i hasła, która może być łatwo wykorzystana przez cyberprzestępców. Według specjalistów z Proofpoint wyłudzanie informacji będzie się nasilać, dopóki świat nie przejdzie w tryb bezhasłowy. Problemu nie stanowią same hasła, ale sposób, w jaki użytkownicy nimi zarządzają, ponieważ tradycyjnie nie mieli możliwości zautomatyzowania całego procesu od utworzenia konta do logowania.

Twitter w Dark Web

Według nowego raportu Cybersixgill, „ciemna sieć” opanowana została przez ludzi sprzedających dostęp do skompromitowanych kont na Twitterze i botów z możliwością fałszowania liczby obserwujących. Dane zawarte w raporcie pochodzą sprzed przejęcia firmy przez Muska, ale Dov Lerner, szef działu analizy zagrożeń w Cybersixgill, powiedział, że jasne jest, iż cyberprzestępcy śledzą zmiany i będą szukać kreatywnych sposobów na ich wykorzystanie. Badania pokazują, że znaczna część nieautentycznych kont na Twitterze mogła zostać zbudowana za pomocą narzędzi i usług znalezionych w Deep i Dark Webie – jest to problem, który zdaniem Lernera się nasila.

„W podziemiu Internetu użytkownicy Twittera mogą kupować boty, aby zawyżać liczbę swoich obserwujących oraz aktywność, taką jak polubienia i odpowiedzi. Może to umożliwić im masowe wysyłanie spamu lub symulowanie społeczności. Alternatywnie mogą po prostu kupić gotowe konta z takimi opcjami” – powiedział Lerner.

Boty sprzedawane za jedyne 100 USD rzekomo zapewniają użytkownikom automatyczne śledzenie, polubienia i retweety. Każdy, kto kupi taki bot, otrzyma kod źródłowy, który pozwoli mu dostosować funkcje mające dla niego największe znaczenie. Inne dostępne w sprzedaży narzędzie oferuje dodatkowe 1500 obserwujących dziennie na Twitterze, Instagramie i YouTube.

W przypadku przejętych kont, które są wystawione na sprzedaż, kupujący otrzymują po prostu nazwy użytkownika, hasła i pełną kontrolę. Przykładem z raportu jest konto z Twittera z 45 000 obserwujących, które aktor chciał sprzedać za 450 USD.

Lerner wyjaśnił, że konta te mogły zostać naruszone w wyniku ataków brute force na dane uwierzytelniające lub pochodzić z zainfekowanych punktów końcowych, gdzie dane logowania były zapisane w pamięci przeglądarki czy systemowych sejfach.

„Ogromna liczba kont na Twitterze mogła zostać naruszona w ten sposób: z ponad 2 146 000 zaatakowanych komputerów sprzedanych na czarnych rynkach zdalnego dostępu w ciągu ostatniego roku aż 435 000 (20,3%) obejmowało dostęp do konta na Twitterze” — dodał Lerner.

Pokazuje nam to ogromną skalę problemu oraz słabość zabezpieczeń i kontroli kont na najpopularniejszych platformach społecznościowych.