Strona Europarlamentu zdjęta w wyniku ataku DDoS prorosyjskich haktywistów

Strona internetowa Parlamentu Europejskiego została wczoraj wyłączona po ataku DDoS (z ang. Distributed Denial of Service), do którego przyznał się Anonymous Russia, część prorosyjskiej grupy haktywistycznej Killnet.

W wyniku ataku DDoS nastąpiło zablokowanie strony poprzez zajęcie wszystkich potrzebnych jej do działania zasobów. Jest to bardzo popularna metoda ataków hakerskich, m.in. ze względu na fakt, iż taką operację można przeprowadzić relatywnie łatwo i w bardzo skuteczny sposób uniemożliwia ona działanie danej usługi czy strony WWW.

Szefowa Europarlamentu – Roberta Metsola potwierdziła incydent na Twitterze, gdzie napisała, że „eksperci IT w Parlamencie przeciwstawiają się temu i chronią ich systemy”.

Atak potwierdził także dyrektor generalny ds. komunikacji i rzecznik prasowy Parlamentu Europejskiego, Jaume Dauch. Napisał, że awaria była spowodowana trwającym atakiem DDoS.

Kilka słów o grupie Killnet

Killnet to prorosyjska grupa hakerska znana z ataków DoS (odmowa usługi) i DDoS (rozproszona odmowa usługi) na instytucje rządowe i firmy prywatne w kilku krajach podczas rosyjskiej inwazji na Ukrainę w 2022 roku. O jednym z jej ataków na Łotwę pisaliśmy tutaj.

Uważa się, że grupa powstała około marca 2022 roku. Odpowiada za serię ataków na rządowe strony w Rumunii, Łotwie, Norwegii, USA, Japonii, Mołdawii, Czechach oraz Włoszech, a także na stronę tegorocznego konkursu Eurowizji.

W zeszłym miesiącu grupa zgłosiła ataki DDoS na dużą skalę, wymierzone w strony internetowe kilku głównych portów lotniczych w USA. Godne uwagi przykłady lotnisk, których witryny zostały zablokowane po ataku, obejmują Los Angeles International Airport (LAX) oraz Hartsfield-Jackson Atlanta International Airport (ATL), duże centrum ruchu lotniczego w USA.

Killnet twierdził również, że usunął witrynę internetową CISA z systemem zarządzania informacjami o chronionej infrastrukturze krytycznej po tym, jak udaremniono jego ataki na Departament Skarbu USA na początku października, zanim wywarły rzeczywisty wpływ na infrastrukturę agencji.

Jak doszło do ataku na stronę Europarlamentu?

Do ataku na portal doszło po tym, jak Parlament uznał Rosję za państwowego sponsora terroryzmu, a posłowie zaapelowali o dalszą międzynarodową izolację kraju. Rezolucja została przyjęta w środę, po ostatnich wydarzeniach w rosyjskiej wojnie napastniczej przeciwko Ukrainie.

„Parlament wzywa Unię Europejską do dalszej izolacji Rosji na arenie międzynarodowej, w tym jeśli chodzi o członkostwo Rosji w międzynarodowych organizacjach i organach, takich jak Rada Bezpieczeństwa ONZ” – czytamy w opublikowanym wczoraj komunikacie prasowym.

„Posłowie chcą również, aby stosunki dyplomatyczne z Rosją zostały ograniczone, kontakty UE z oficjalnymi przedstawicielami Rosji były ograniczone do absolutnego minimum, a rosyjskie instytucje państwowe w UE, które szerzą propagandę na całym świecie, zostały zamknięte i zakazane”.

Na początku tego miesiąca FBI poinformowało, że ataki DDoS koordynowane przez prorosyjskich haktywistów mają niewielki wpływ na ich cele, ponieważ atakują infrastrukturę publiczną, taką jak strony internetowe, zamiast rzeczywistych usług, co prowadzi do ograniczonych zakłóceń.

Czy Polska również może obawiać się ataku na strony internetowe?

Przypominamy, że w połowie roku grupa Killnet zapowiadała atak na infrastrukturę sieciową państw, które aktywnie wspierają Ukrainę, w tym także na Polskę. Najnowszy atak miał być skierowany głównie przeciwko naszemu państwu, lecz do tej pory jeszcze nie nastąpił. Nie oznacza to, że możemy spać spokojnie, wręcz przeciwnie – powinniśmy bacznie monitorować infrastrukturę, ale przede wszystkim należycie się zabezpieczyć.

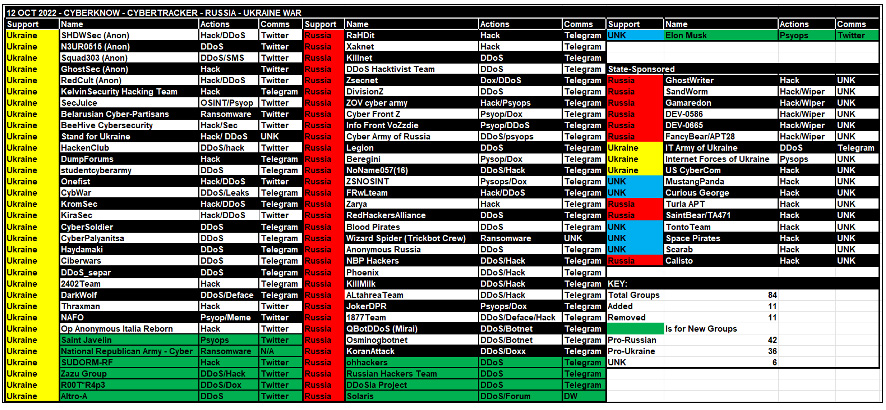

Warto też prześledzić poczynania innych grup haktywistów związanych z rosyjską agresją przeciwko Ukrainie, których działania skupiają się na wojnie w cyberprzestrzeni. Poczynania tych grup śledzi CyberKnow na Twitterze.

Obecnie istnieje około 84 takich grup, z czego 36 jest proukraińskich, 42 prorosyjskie oraz 6 o nieznanym pochodzeniu.