Łakomy kąsek dla atakujących – nawet 12% sklepów internetowych ujawnia prywatne kopie zapasowe. Jak sprawdzić, czy jesteś bezpieczny?

Specjaliści z Sansec przeprowadzili analizę bezpieczeństwa wielu sklepów internetowych, z której wynikło, że aż 12% z nich ujawnia prywatne kopie zapasowe. Dla atakujących informacje te mogą stanowić smakowity kąsek, ponieważ dane łatwo będzie odszukać w folderach publicznych i wykorzystać do złych celów. Czy mogą znaleźć również Twoje?

Jakie ważne dane może zawierać kopia bezpieczeństwa sklepu internetowego?

W żargonie IT mówi się, że twardziele backupów nie robią?. Ci bardziej odpowiedzialni lub nauczeni doświadczeniem częściej decydują się jednak na ten krok. I bardzo dobrze, bo kopie powinniśmy robić, ale z głową, i również z głową cyklicznie je testować. Warto zastanowić się, jakie zagrożenia może kryć w sobie backup, jeśli jest nieodpowiednio zabezpieczony.

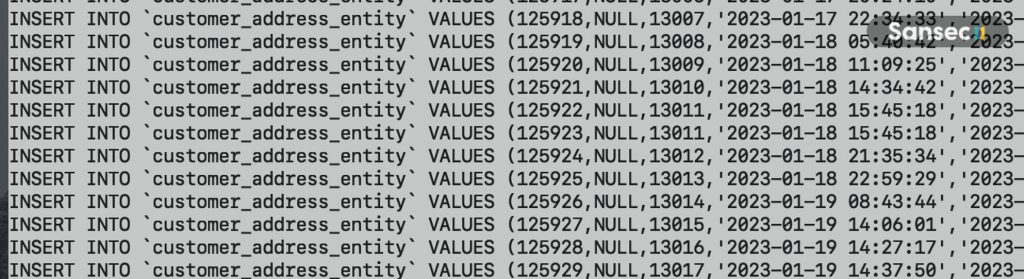

Administratorzy sklepów internetowych wykonując kopię bezpieczeństwa, przechowują w niej hasła do baz danych, tajne klucze API, adresy URL administratorów i dane klientów. Jeśli trafią one w ręce atakujących, bo są np. niezabezpieczone w folderach publicznych, wówczas możesz być pewien, że masz duże problemy.

„Częstą praktyką jest wykonywanie kopii zapasowych ad hoc podczas konserwacji platformy sklepowej. Problem polega jednak na tym, że te kopie często lądują w folderze publicznym. Być może administrator zamierzał go usunąć po konserwacji, ale zapomniał o tym? Niewiele osób by to przyznało, ale te błędy są niezwykle powszechne, jak pokazują badania Sansec”.

„Ujawnione tajemnice były wykorzystywane do przejmowania kontroli nad sklepami, wyłudzania pieniędzy i przechwytywania płatności klientów” – twierdzą badacze zagrożeń firmy Sansec.

Wyszukiwanie kopii zapasowych wystawionych do Internetu

Badacze przeanalizowali 2037 sklepów internetowych różnej wielkości i działających na różnych platformach e-commerce i odkryli, że 250 z nich (12%) przechowuje pliki archiwalne w publicznym folderze internetowym, dostępnym dla wszystkich.

Oprócz testowania plików kopii zapasowych (sql/zip/tar) badacze sprawdzili, czy pliki są rzeczywiście dostępne w sieci. Wykorzystali do tego żądania HTTP HEAD, dzięki czemu mogli potwierdzić rzeczywisty rozmiar pliku bez pobierania archiwów kopii zapasowych.

Niestety, cyberprzestępcy mogą zrobić to samo – i to robią.

„Zaobserwowaliśmy zautomatyzowane ataki na sklepy internetowe, w których w ciągu wielu tygodni wypróbowywano tysiące możliwych nazw zapasowych. Atak obejmuje sprytne permutacje oparte na nazwie witryny i publicznych danych DNS, takich jak /db/staging-SITENAME.zip” – wyjaśnili badacze.

„Ponieważ te sondy są bardzo tanie w eksploatacji i nie wpływają na wydajność sklepu docelowego, mogą zasadniczo działać w nieskończoność, dopóki nie zostanie znaleziona kopia zapasowa. Firma Sansec znalazła wiele wzorców ataków z dziesiątek źródłowych adresów IP, co sugeruje, że wiele podmiotów pracuje nad wykorzystaniem tej luki”.

Czy problem może dotyczyć również Ciebie? Sprawdź swój sklep!

Nie zaszkodzi sprawdzić swojego sklepu internetowego pod kątem przechowywania kopii zapasowych w folderach publicznych. W przypadku znalezienia plików sprawdź, czy są one dostępne za pośrednictwem publicznego adresu URL Twojego sklepu. Jeśli Twoje kopie zapasowe były przypadkowo ujawnione przez pewien czas, powinieneś sprawdzić swój sklep pod kątem jakichkolwiek oznak naruszenia bezpieczeństwa.

Poniżej zamieszczamy kilka kroków, które pomogą Ci w ocenie bezpieczeństwa Twojego sklepu i sprawdzeniu, czy nie doszło w nim do naruszenia bezpieczeństwa:

- Sprawdź pliki dziennika serwera WWW, aby zobaczyć, czy została z niego pobrana kopia zapasowa.

- Sprawdź, czy nie ma nieautoryzowanych kont administratorów.

- Zmień wszystkie odpowiednie hasła, w szczególności konta administratora, konta SSH/FTP, hasła do baz danych.

- Upewnij się, że wszyscy Twoi pracownicy korzystają z uwierzytelniania dwuskładnikowego.

- Upewnij się, że Twoja witryna nie udostępnia żadnych zdalnych paneli administracyjnych baz danych, takich jak phpMyAdmin lub Adminer.

- Uruchom skaner złośliwego oprogramowania eCommerce.

- Sprawdź, czy nie ma wtyczek kradnących dane, wstrzykniętego złośliwego oprogramowania lub skryptów do przeglądania stron internetowych.

- Jeśli nadal masz obawy, albo brakuje Ci wiedzy, jak wykonać powyższe kroki, radzimy przeprowadzić porządne testy penetracyjne.

Jak się zabezpieczyć na przyszłość?

Ogólnie rzecz biorąc, ważne konta powinny mieć włączone uwierzytelnianie wieloskładnikowe, a zdalne panele administracyjne bazy danych nie powinny być narażone na działanie Internetu.

Istnieją również sposoby, aby uniknąć ujawniania kopii zapasowych w przyszłości, i obejmują one działania takie jak skonfigurowanie własnego serwera WWW w celu ograniczenia dostępu do plików archiwów i zaplanowanie częstych kopii zapasowych, aby w jak największym stopniu uniknąć tworzenia kopii zapasowych ad hoc.

Skonfiguruj również swój serwer WWW, aby ograniczyć dostęp do plików archiwów, takich jak ZIP, GZ, TGZ, TAR i SQL. Oczywiście upewnij się, że nie musisz udostępniać takich plików z uzasadnionych powodów. Ograniczenia dostępu można dodać do plików htaccess (Apache) lub do głównej konfiguracji Nginx.

W przyszłości monitoruj przypadkowo ujawnione pliki za pomocą automatycznego skanera bezpieczeństwa.