Luka zero-day w zabezpieczeniach Apple WebKit. Można się włamać do iPhone’ów, iPadów i komputerów Mac

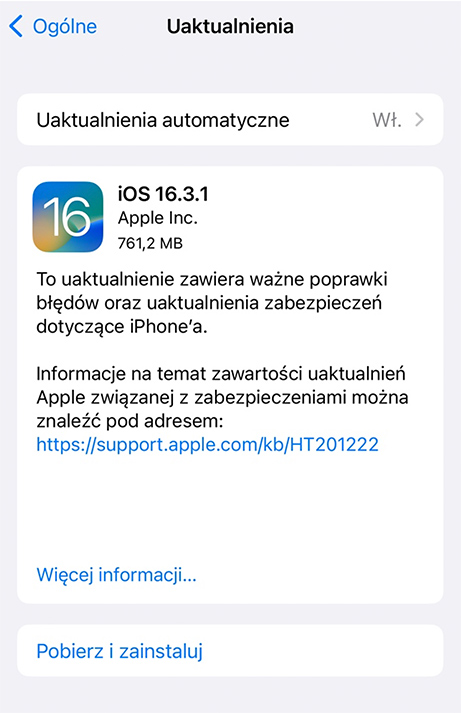

Aktualizujcie swoje urządzenia! Apple wydało przedwczoraj awaryjne aktualizacje zabezpieczeń, usuwające nową lukę zero-day używaną w atakach na iPhone’y, iPady i komputery Mac. Uważa się, że była ona aktywnie wykorzystywana w Internecie, czego Apple jest świadome.

Jakich urządzeń dotyczy problem?

Poprawka śledzona jest pod numerem CVE-2023-23529. Została zgłoszona przez dwóch badaczy bezpieczeństwa, Xinru Chi z Pangu Lab i Ned Williamson z Google Project Zero. Luka związana jest z problemem w WebKit, który może zostać wykorzystany do wywołania awarii systemu operacyjnego i wykonania kodu na zaatakowanych urządzeniach. Jeśli użytkownik z podatnym urządzeniem z wersją systemu operacyjnego iOS, iPadOS i macOS wejdzie na specjalnie przygotowaną przez atakującego stronę, na jego urządzeniu zostanie wykonany dowolny kod.

Podatne wersje urządzeń

Apple rozwiązał problem CVE-2023-23529, poprawiając kontrolę w następujących obszarach:

- iOS 16.3.1,

- iPadOS 16.3.1,

- macOS Ventura 13.2.1.

Ponieważ błąd dotyczy zarówno starszych, jak i nowszych modeli, lista narażonych urządzeń jest dość obszerna. Poniżej wymieniamy kilka z nich:

- iPhone 8 i nowsze,

- iPad Pro (wszystkie modele),

- iPad Air 3 generacji i nowsze,

- iPad 5 generacji i nowsze,

- iPad mini 5 generacji i nowsze,

- komputery Mac z systemem macOS Ventura.

Gigant z Cupertino ogłosił również niedawno naprawę użycia jądra po udaremnionej luce, śledzonej jako CVE-2023-23514, w swojej najnowszej aktualizacji zabezpieczeń.

Chociaż opisywana luka zero-day była prawdopodobnie używana tylko w atakach ukierunkowanych, zdecydowanie zaleca się jak najszybsze zainstalowanie wczorajszych aktualizacji awaryjnych, aby zablokować potencjalne próby ataku.

W zeszłym miesiącu Apple wydało również łatki bezpieczeństwa w związku z możliwością zdalnego wykorzystania luki zero-day wykrytej przez Clémenta Lecigne’a z Grupy Analizy Zagrożeń Google na starszych iPhone’ach i iPadach.