Zaawansowane zagrożenia dla użytkowników kryptowalut

Istnieją dowody, że rosyjscy cyberprzestępcy atakują użytkowników branży kryptograficznej z Europy Wschodniej, przesyłając fałszywe oferty pracy jako przynętę do instalowania złośliwego oprogramowania kradnącego informacje na zainfekowanych hostach.

Atakujący „używają kilku wysoce zaciemnionych i niestandardowych loaderów, aby zainfekować osoby zaangażowane w branżę kryptowalutową za pomocą narzędzia zwanego Enigma” – stwierdzili badacze Trend Micro Aliakbar Zahravi i Peter Girnus w ostatnim raporcie.

Podobno Enigma to zmieniona wersja Stealerium, złośliwego oprogramowania typu open source, opartego na języku C#, które działa jako narzędzie do kradzieży danych, przechwytywania schowka oraz klasyczny keylogger.

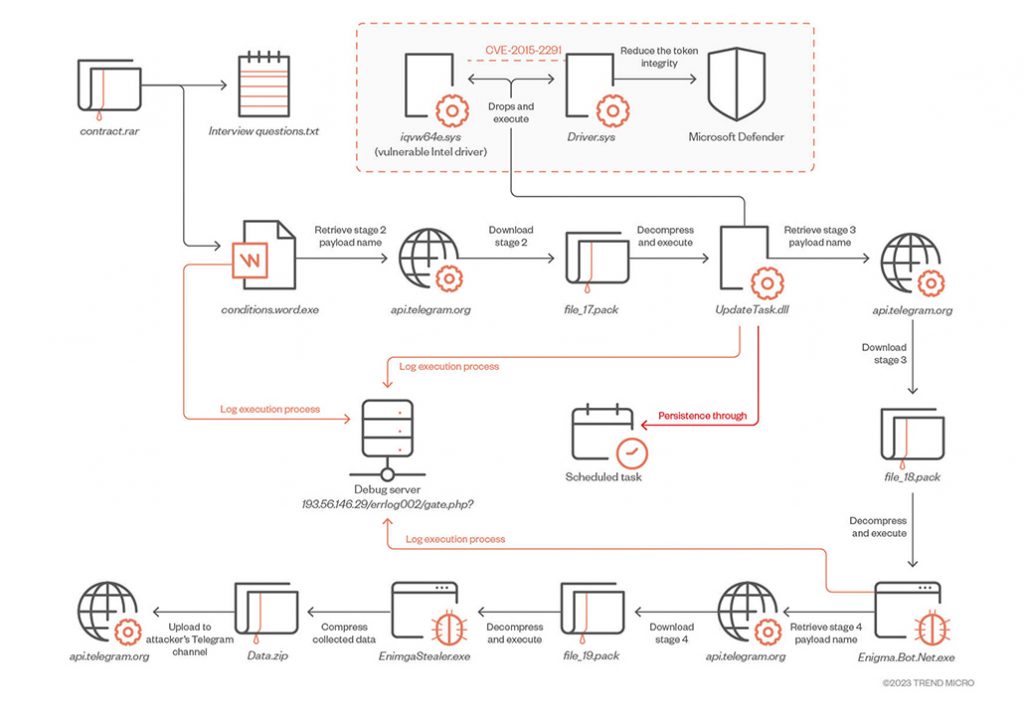

Skomplikowana droga infekcji rozpoczyna się od podejrzanego pliku archiwum RAR, dystrybuowanego za pośrednictwem platform phishingowych lub mediów społecznościowych. Obejmuje on dwa dokumenty, z których jeden to plik .TXT, zawierający zestaw przykładowych pytań na rozmowę rekrutacyjną dotyczącą branży kryptowalut. Drugi plik to dokument programu Microsoft Word, który służąc jako przynęta, ma za zadanie uruchomić moduł ładujący Enigma pierwszego stopnia, a ten z kolei pobiera i wykonuje zaciemniony ładunek drugiego stopnia za pośrednictwem Telegrama. Aby pobrać ładunek następnego etapu, złośliwe oprogramowanie najpierw wysyła żądanie do kontrolowanego przez atakującego kanału Telegram w celu uzyskania ścieżki do pliku. To podejście umożliwia przestępcy ciągłą aktualizację i eliminuje poleganie na stałych nazwach plików.

Narzędzie do pobierania drugiego etapu, które jest uruchamiane z podwyższonymi uprawnieniami, ma na celu wyłączenie usługi Microsoft Defender i zainstalowanie trzeciego etapu poprzez wdrożenie legalnie podpisanego sterownika jądra wydawcy Intel, podatnego na lukę CVE-2015-2291. Chodzi tutaj o technikę zwaną Bring Your Own Vulnerable Driver (BYOVD), o której pisaliśmy ostatnio na Kapitanie Hacku.

Ładunek trzeciego etapu ostatecznie toruje drogę do pobrania Enigma Stealer z kontrolowanego przez aktora kanału Telegram. Złośliwe oprogramowanie, podobnie jak inne narzędzia do kradzieży, zawiera funkcje zbierania poufnych informacji, rejestrowania naciśnięć klawiszy i przechwytywania zrzutów ekranu, z których wszystkie są eksfiltrowane za pomocą Telegramu.

Poniżej schemat całej infekcji do przestudiowania ze szczegółami.

Rozsyłanie fałszywych ofert pracy to sprawdzona taktyka stosowana przez wspieraną przez Koreę Północną Grupę Lazarus w jej atakach na sektor crypto. Przyjęcie tego modus operandi przez rosyjskie ugrupowania cyberprzestępcze pokazuje trwały i skuteczny wektor ataku.

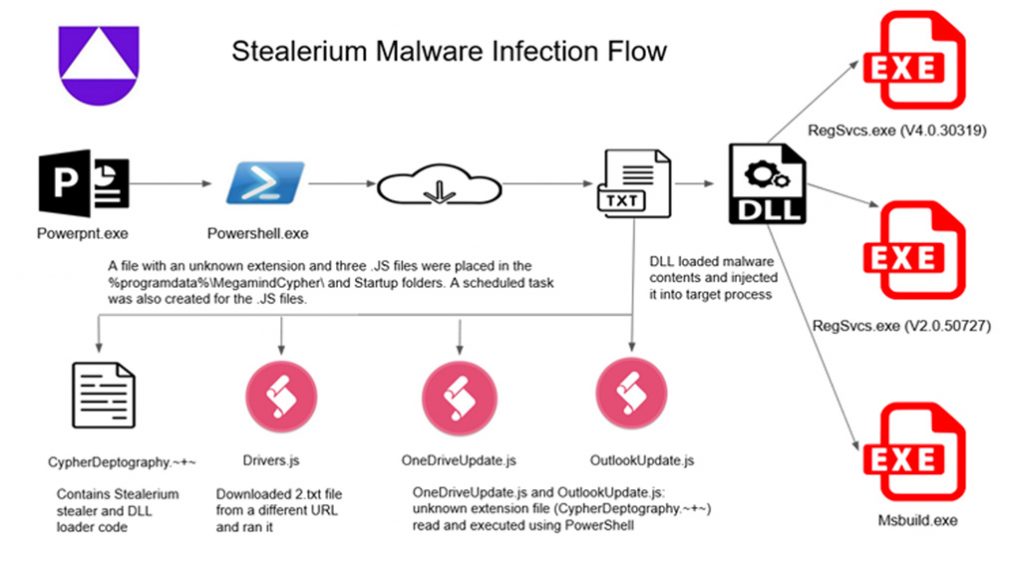

Odkrycia pojawiły się, gdy firma Uptycs ujawniła szczegóły kampanii, która wykorzystuje złośliwe oprogramowanie Stealerium do kradzieży danych osobowych, w tym danych uwierzytelniających do portfeli kryptowalut.

Poniżej szczegóły dotyczące złośliwego oprogramowania Stealerium:

Kampanie socjotechniczne wykroczyły poza phishing i smishing również w mediach społecznościowych, tworząc przekonujące strony docelowe, imitujące popularne usługi kryptowalutowe.

Według Recorded Future osiąga się to poprzez wstrzyknięcie do strony phishingowej skryptu wyłudzającego kryptowaluty, który nakłania ofiary do połączenia ich portfeli z ofertami wybicia tokenów NFT. Jest to tzw. integracja Web 3.0, umożliwiająca połączenie i uwierzytelnienie się portfelem kryptowalutowym z usługą w sieci web. Takie gotowe strony phishingowe są sprzedawane na forach Darknetu w ramach tak zwanego programu phishing-as-a-service (PhaaS), umożliwiającego innym podmiotom wynajmowanie pakietów i szybkie przeprowadzanie złośliwych operacji na dużą skalę.