Złośliwy wariant Cobalt Strike wykorzystywany do ataków na macOS

W świecie ITSec nazwa „Cobalt Strike” jest dobrze znana. To popularne narzędzie wykorzystywane w Red Teamingu i posiadające niezliczone możliwości łamania zabezpieczeń. Niestety złośliwa kompilacja w GoLang, która otrzymała nazwę Geacon, prawdopodobnie używana jest aktywnie przez cyberprzestępców do atakowania systemów Apple macOS.

Tak wynika z ustaleń specjalistów SentinelOne, którzy zaobserwowali wzrost liczby próbek wariantu Geacon pojawiających się w VirusTotal w ostatnich miesiącach.

„Chociaż niektóre z nich są prawdopodobnie operacjami pentesterów i analityków, inne mają cechy prawdziwych złośliwych ataków” – stwierdzili w raporcie badacze bezpieczeństwa Phil Stokes i Dinesh Devadoss.

Cobalt Strike to dobrze znane narzędzie używane do symulowanych ataków drużyn czerwonych opracowane przez firmę Fortra. Ze względu na szeroki wachlarz możliwości nielegalnie złamane wersje oprogramowania były przez lata wykorzystywane przez cyberprzestępców. Jako że działania poeksploatacyjne związane z Cobalt Strike dotyczyły przede wszystkim systemu Windows, takie ataki na system macOS należą do rzadkości.

Analiza kilku nowych próbek na VirusTotal przesłanych w kwietniu 2023 r. pozwoliła ustalić ich pochodzenie w dwóch wariantach kompilacji Geacon (geacon_plus i geacon_pro). Zostały one opracowane pod koniec października 2022 przez dwóch anonimowych chińskich programistów – z3ratu1 i H4de5.

Projekt geacon_pro nie jest już dostępny w serwisie GitHub, ale migawka Internet Archive przechwycona 6 marca 2023 r. ujawnia jego zdolność do omijania silników antywirusowych takich jak Microsoft Defender, Kaspersky i Qihoo 360.

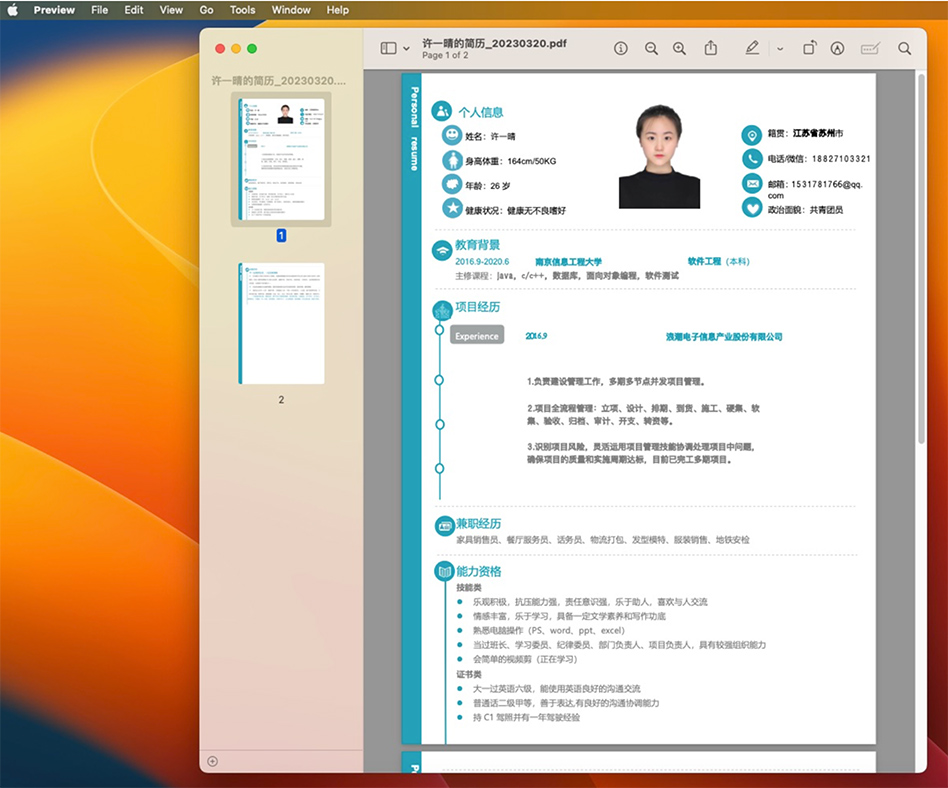

H4de5, twórca geacon_pro, twierdzi, że narzędzie jest przeznaczone głównie do obsługi Cobalt Strike w wersji 4.1 i nowszych, podczas gdy geacon_plus obsługuje Cobalt Strike w wersji 4.0. Aktualna wersja oprogramowania to 4.8. Aplikacja Resume_20230320.app Xu Yiqinga, jeden z artefaktów odkrytych przez SentinelOne, wykorzystuje AppleScript w trybie run-only, aby połączyć się ze zdalnym serwerem i pobrać ładunek Geacon. Jest kompatybilny zarówno z architekturą Apple, jak i Intel.

Niepodpisany ładunek Geacon pobierany jest z adresu IP w Chinach – IOC pod linkiem. Zanim rozpocznie on swoją aktywność beaconingu użytkownikowi przedstawiony zostanie dwustronicowy dokument-przynęta osadzony w pliku binarnym Geacon. Otwieranym plikiem jest PDF zawierający życiorys osoby o imieniu „Xu Yiqing”, widoczny poniżej:

Plik binarny Geacon, skompilowany z kodu źródłowego geacon_plus, zawiera wiele funkcji, które pozwalają mu pobierać ładunki następnego etapu, eksfiltrować dane oraz ułatwiać komunikację sieciową.

Druga próbka jest osadzona w trojanizowanej aplikacji, która udaje aplikację do zdalnego wsparcia SecureLink (SecureLink.app) i atakuje głównie urządzenia Intel.

Niepodpisana aplikacja prosi użytkowników o pozwolenie na dostęp do kontaktów, zdjęć, przypomnień, a także kamery i mikrofonu urządzenia. Jej głównym komponentem jest ładunek Geacon zbudowany na podstawie projektu geacon_pro, który łączy się ze znanym serwerem dowodzenia i kontroli (C2) w Japonii.

Rozwój nastąpił w momencie, gdy ekosystem macOS stał się celem wielu różnych cyberprzestępców, w tym grup sponsorowanych przez państwo, jako przestrzeń do wdrażania backdoorów i narzędzi do kradzieży informacji.

„Wzrost liczby próbek Geacon w ciągu ostatnich kilku miesięcy sugeruje, że zespoły bezpieczeństwa powinny zwracać uwagę na to narzędzie i upewnić się, że mają odpowiednie zabezpieczenia” – stwierdzili badacze SentinelOne.