Krytyczna luka RCE w zaporach sieciowych Fortinet FortiGate (SSL-VPN) – można hakować urządzenia z Internetu!

Właściciele zapór sieciowych Fortigate (SSL-VPN) powinni jak najszybciej je zaktualizować, ponieważ odkryto nową, krytyczną podatność umożliwiającą atakującym przeprowadzenie exploitacji urządzeń z Internetu i dostania się do środka sieci. Grupy przestępcze na pewno będą chciały wykorzystać ją w atakach jak najszybciej.

Krótko o Fortinet i o skali problemu

Urządzenia Fortinet to jedne z najpopularniejszych na rynku urządzeń typu firewall i VPN, co czyni je częstym celem ataków hakerów.

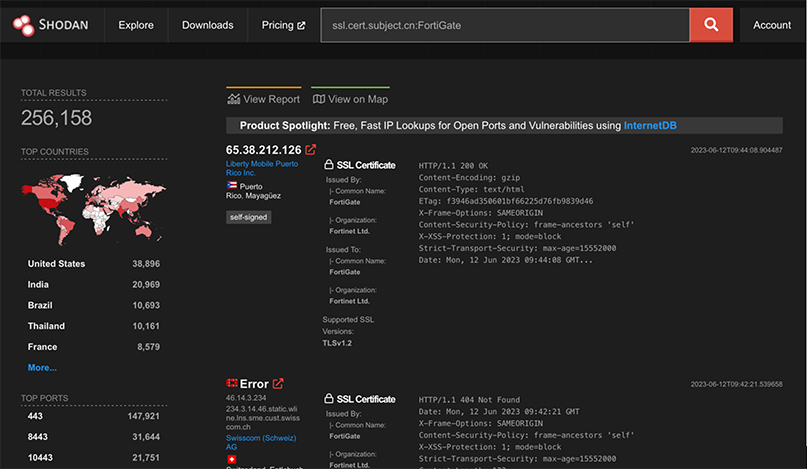

W wyszukiwarce Shodan można uzyskać dostęp do ponad 256 000 firewalli Fortigate z Internetu.

Ponieważ błąd dotyczy wszystkich poprzednich wersji, większość z nich jest prawdopodobnie narażona na atak.

W przeszłości luki w protokole SSL-VPN były wykorzystywane przez cyberprzestępców zaledwie kilka dni po opublikowaniu poprawek, powszechnie wykorzystywanych do uzyskiwania wstępnego dostępu do sieci w celu kradzieży danych i ataków ransomware.

Dlatego zalecamy administratorom sieci jak najszybsze wgrywanie aktualizacji – to znaczy, gdy tylko staną się dostępne – dotyczy to wszystkich krytycznych urządzeń (nie tylko Fortinet).

Szczegóły na temat CVE-2023-27997

Ostatnio o krytycznej podatności Fortinet pisaliśmy w lutym tutaj.

Nowa podatność to możliwość zdalnego wykonania kodu (RCE) przed uwierzytelnieniem w urządzeniach SSL VPN.

Luka w zabezpieczeniach, śledzona jako CVE-2023-27997, polega na „osiągalnym wstępnym uwierzytelnieniu na każdym urządzeniu SSL VPN” – powiedział Charles Fol, badacz bezpieczeństwa Lexfo Security, który odkrył lukę i w weekend opisał ją na Twitterze.

Producent na szczęście wydał nowe aktualizacje dla podatnych urządzeń. Olympe Cyberdefense, firma zajmująca się cyberbezpieczeństwem, w niezależnym ostrzeżeniu poinformowała, że problem został naprawiony w wersjach 6.2.15, 6.4.13, 7.0.12 i 7.2.5.

Szczegóły dotyczące luki w zabezpieczeniach są obecnie ukrywane, a Fortinet nie wydał jeszcze porady, chociaż oczekuje się, że firma zajmująca się bezpieczeństwem sieci opublikuje więcej szczegółów w nadchodzących dniach. Zatem czekamy…