UWAGA! Aż pięć wykorzystywanych w sieci luk zero-day w Microsoft. Jedna wciąż niezałatana (CVE-2023-36884)

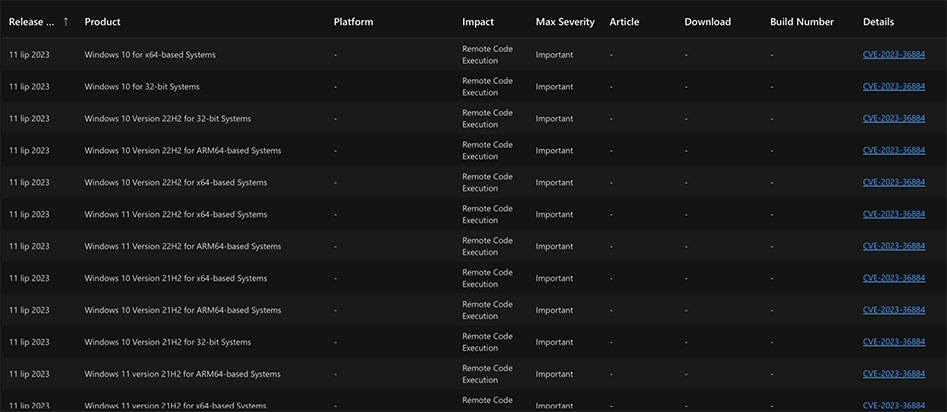

W miniony wtorek w ramach słynnego programu łatania Patch Tuesday Microsoft dostarczył 130 poprawek bezpieczeństwa, które obejmują aż pięć luk zero-day aktywnie wykorzystywanych przez atakujących. Nadal nie ma łatki dla jednej z nich – CVE-2023-36884.

Opisywane luki dotyczą MS Office oraz Windows i są wykorzystywane w atakach ukierunkowanych na jednostki obronne i rządowe w Europie oraz Ameryce Północnej.

Zaczniemy od opisania najważniejszych załatanych luk, dla których oczywiście zalecamy jak najszybsze wgranie poprawek w środowiskach informatycznych.

Najważniejsze załatane luki (dostępne poprawki)

CVE-2023-32049 to luka, która umożliwia atakującym ominięcie zabezpieczeń podczas pojawienia się na ekranie monitu Windows SmartScreen. Oflagowana przez Microsoft Threat Intelligence i zespół ds. bezpieczeństwa Microsoft Office Product Group podatność wymaga interakcji użytkownika, aby mogła zostać wykorzystana.

CVE-2023-35311, luka w zabezpieczeniach używana do obejścia monitu Microsoft Outlook Security Notice.

CVE-2023-36874 – luka polegająca na podniesieniu uprawnień (EoP) w usłudze raportowania błędów systemu Windows, wykorzystywana do uzyskania uprawnień administratora (wykorzystanie zgłoszone przez badaczy Google TAG).

CVE-2023-32046, luka EoP (eskalacja uprawnień) w platformie MSHTML systemu Windows. Umożliwiła atakującym uzyskanie uprawnień użytkownika uruchamiającego aplikację, której dotyczy luka.

Wciąż nienaprawiona luka CVE-2023-36884

„Microsoft bada doniesienia o serii luk umożliwiających zdalne wykonanie kodu, mające wpływ na produkty Windows i Office. Gigant jest świadomy ataków ukierunkowanych, które próbują wykorzystać te luki przy użyciu specjalnie spreparowanych dokumentów pakietu Microsoft Office” – poinformowała firma w poradniku dotyczącym nienaprawionej luki.

Luka CVE-2023-36884 została zgłoszona do Microsoft przez Google Threat Analysis Group i badaczy Volexit. Jej wykorzystanie zaobserwowano w specjalnie przygotowanych dokumentach Microsoft Word, których treść jest rzekomo związana ze Światowym Kongresem Ukrainy.

„Storm-0978 (DEV-0978; określany również przez innych dostawców jako RomCom, nazwa ich backdoora) to grupa cyberprzestępcza z siedzibą w Rosji, znana z przeprowadzania oportunistycznych operacji ransomware i wymuszeń, a także zbierania ukierunkowanych danych uwierzytelniających – w kampaniach, które prawdopodobnie wspierają operacje wywiadowcze”, podaje Microsoft Threat Intelligence.

„Storm-0978 obsługuje, rozwija i dystrybuuje backdoor RomCom. Aktor wdraża również oprogramowanie ransomware Underground, które jest blisko spokrewnione z oprogramowaniem ransomware Industrial Spy, po raz pierwszy zaobserwowane w środowisku naturalnym w maju 2022 r. Ostatnia kampania aktora wykryta w czerwcu 2023 r. obejmowała nadużycie CVE-2023-36884 w celu dostarczenia backdoora podobnego do RomCom ”.

Wcześniej badacze BlackBerry podzielili się odkryciem dwóch złośliwych dokumentów, które prawdopodobnie zostały wykorzystane przez RomCom w tych samych kampaniach.

Dobrą wiadomością (dla użytkowników korporacyjnych i konsumentów) jest to, że ataki są ściśle ukierunkowane. Złą, że Microsoft nie dostarczył jeszcze poprawek dla tego problemu.

Dustin Childs, szef działu świadomości zagrożeń w inicjatywie Zero Day firmy Trend Micro Inc., mówi, że chociaż Microsoft uważa ten problem za „ważny”, administratorzy traktują go jako „krytyczny”. Microsoft radzi, aby zmniejszyć ryzyko wykorzystania, dopóki poprawki nie będą gotowe.

„Zidentyfikowane działania wykorzystujące exploity obejmują nadużycia luki CVE-2023-36884, w tym lukę w zabezpieczeniach umożliwiającą zdalne wykonanie kodu, wykorzystaną za pośrednictwem dokumentów programu Microsoft Word w czerwcu 2023 r., a także nadużycia luk przyczyniających się do obejścia funkcji bezpieczeństwa” – informuje Microsoft Threat Intelligence.

Usuwanie złośliwych podpisanych sterowników

Microsoft wydał również wytyczne dotyczące złośliwego wykorzystania podpisanych sterowników za pośrednictwem programu Microsoft Windows Hardware Developer Program (MWHDP).

„Ustalono, że niektóre konta programistów Microsoft Partner Center przesłały złośliwe sterowniki w celu uzyskania podpisu Microsoft. Nadużywanie tych podpisanych sterowników zostało wykryte w ramach działań poeksploatacyjnych, które wymagały od osoby atakującej uzyskania uprawnień administracyjnych w docelowym systemie przed uruchomieniem złośliwych podpisanych sterowników”.

Microsoft twierdzi, że rozpoczął dochodzenie, gdy tylko został powiadomiony o tej działalności przez Sophos 9 lutego 2023 r., a Trend Micro i Cisco opublikowały raporty zawierające dodatkowe szczegóły.

„Wszystkie konta programistów biorące udział w tym incydencie zostały natychmiast zawieszone” – dodaje firma. „Skanowanie w trybie offline będzie wymagane w celu wykrycia złośliwych sterowników, które mogły zostać zainstalowane przed 2 marca 2023 r., kiedy wdrożono nowe wykrywanie firmy Microsoft”.

Wydaje się, że podpisane sterowniki były wykorzystywane w atakach wymierzonych w graczy online w Chinach.

Zalecamy jak najszybsze aktualizowanie systemów.