Czy Polacy uważają kryptowaluty za bezpieczne?

Pod koniec września Polski Instytut Ekonomiczny dodał raport dotyczący rynku kryptowalutowego w Polsce. Czy zaufanie do wirtualnych walut jest spójne z realnym ich bezpieczeństwem?

Czym są kryptowaluty i jak działają?

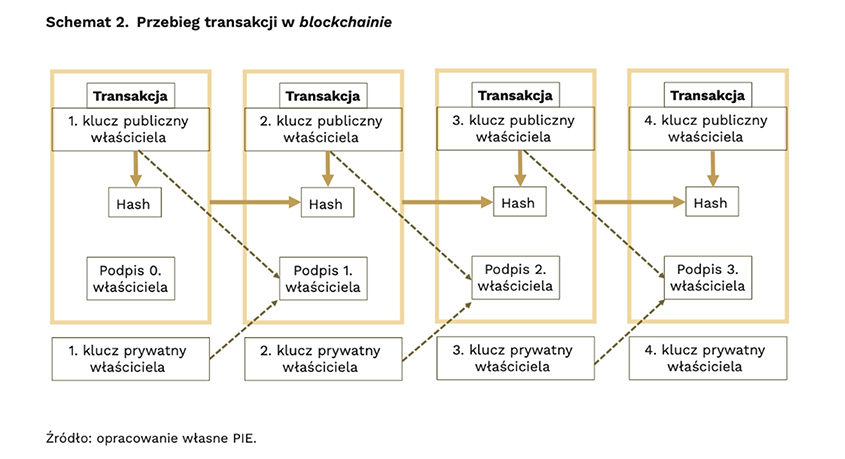

Kryptowaluty to formy waluty zabezpieczone kryptograficznie i wykorzystujące publiczny rejestr blockchain do przechowywania transakcji. Działają na zasadzie sieci peer-to-peer, czyli transakcje są prowadzone bezpośrednio pomiędzy użytkownikami. Każda transakcja jest zaszyfrowana i zapisywana w blockchain, co gwarantuje jej bezpieczeństwo. Do przeprowadzania transakcji wykorzystywane są portfele kryptowalutowe, które pozwalają użytkownikom przechowywać i zarządzać swoimi cyfrowymi walutami. „Ważną cechą funkcji haszującej z perspektywy działania technologii blockchain jest jej jednokierunkowość. To znaczy, nie ma możliwości odkrycia danych wejściowych na podstawie samego hashu. Co więcej, najmniejsza modyfikacja danych wyjściowych wpływa na wynik funkcji. Np. fotografia, w której zmieniono kolor jednego piksela, wyprodukuje zupełnie inny hash. Tak zaprojektowana architektura sprawia, że pojedynczy użytkownik nie ma możliwości oszukania sieci, np. przez modyfikacje ilości środków posiadanych w swoim portfelu” – piszą badacze z PIE.

Jednak blockchain ma też swoje minusy. O skutkach ataku przez błąd w protokole na blockchain pisaliśmy tutaj.

Oprócz oczywistych zagrożeń, takich jak spadek wartości waluty, należy wspomnieć o przestępcach. Oszuści często wysyłają wiadomości mailowe, poprzez które szantażują ofiarę, aby ta przelała im pieniądze na konto kryptowalutowe. Potrafią również podszyć się pod bliską nam osobę i prosić o pilną wpłatę. Kolejnym istotnym zagrożeniem jest coraz bardziej powszechny cryptojacking. Metoda ta polega na wykorzystywaniu urządzenia osoby atakowanej do potajemnego pozyskiwania kryptowalut na koszt ofiary. Niestety programy do cryptojackingu zostały zaprojektowane w taki sposób, że czasem nie da się zauważyć, że coś jest nie tak. Badacze z PIE przytaczają fakt, że ze względu na swoją (pseudo)anonimowość kryptowaluty są wykorzystywane do nielegalnych działań, takich jak pranie pieniędzy, uchylanie się od płacenia podatków i handel nielegalnymi towarami. „Foley i in. (2018), szacują, że około jedna czwarta użytkowników Bitcoina i połowa transakcji bitcoinowych jest powiązana z nielegalną działalnością” – piszą badacze.

Jak bezpieczni są Polacy?

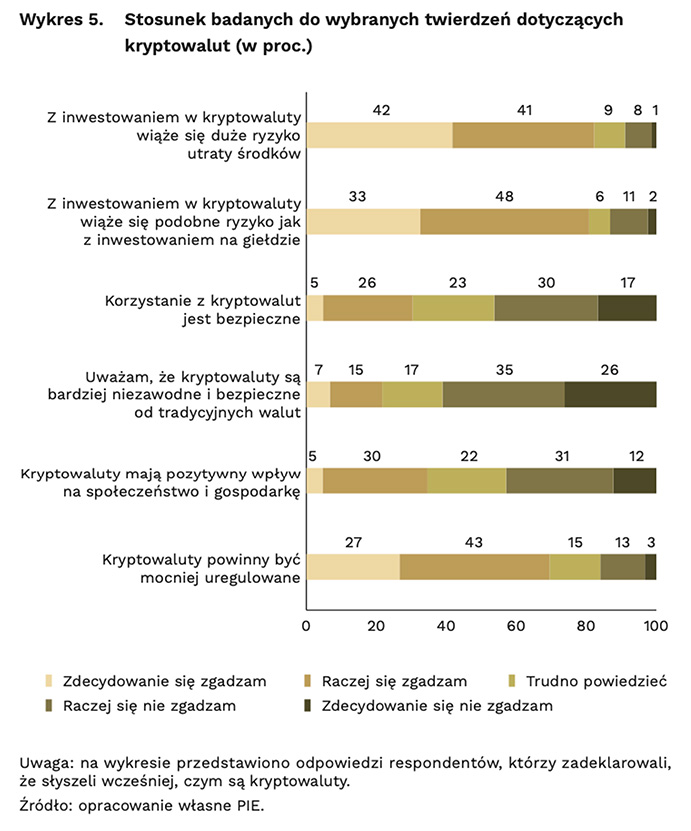

W raporcie opublikowanym przez PIE możemy przeczytać, że „Co piąty korzystający z kryptowalut padł ofiarą oszustwa, a 8 proc. badanych deklaruje, że zna osobiście kogoś, kto wykorzystywał kryptowaluty do nielegalnych transakcji”. Grupa badanych składała się z 1220 osób w wieku od 18 do 64 lat. Istotną informacją jest również to, że aż 83 proc. osób zgadza się, iż z inwestowaniem w kryptowaluty wiąże się znaczne ryzyko utraty środków. Natomiast inne przekonanie panuje względem wykorzystania wirtualnych walut. Prawie połowa badanych nie zgadza się ze stwierdzeniem, że kryptowaluty służą głównie do oszustw, prania pieniędzy i zakupu narkotyków. Co ciekawe, 8 proc. respondentów zadeklarowało, że zna osobiście kogoś, kto wykorzystywał kryptowaluty do nielegalnych transakcji. Zaufanie do kryptowalut jest zakorzenione bezpośrednio w technologiach, które wykorzystują do zabezpieczeń. Można zatem podsumować, że Polacy zdają sobie sprawę z zagrożeń wiążących się z wykorzystywaniem kryptowalut, natomiast technologia ta nie jest przez nich odrzucana.

Regulacje

Do niedawna rynek kryptowalutowy nie był w żaden sposób regulowany, aczkolwiek 9 czerwca 2023 r. w oficjalnym Dzienniku Urzędowym Unii Europejskiej opublikowano rozporządzenie w sprawie rynków kryptoaktywów, które reguluje funkcjonowanie sektora kryptowalut i harmonizuje przepisy wewnątrz UE. Rozporządzenie weszło w życie 20 czerwca. Pierwsze regulacje zaczną obowiązywać od 30 czerwca 2024 r., a drugi pakiet regulacji od 30 grudnia 2024 r. Nowe przepisy zmierzają w stronę uregulowania rynku poprzez m.in zapewnienie konsumentom niezbędnej ochrony oraz wyeliminowanie problemu z nielegalnym wykorzystaniem kryptowalut. Do najważniejszych nowych obowiązków należy konieczność uzyskania zezwolenia przez dostawców, a także wpisania do rejestru prowadzonego przez Europejski Urząd Nadzoru Giełd i Papierów Wartościowych. Oznacza to, że dostawcy kryptowalut będą musieli spełnić kryteria bezpieczeństwa, aby uzyskać pozwolenie na działalność.