Złodziejaszek o nazwie WhiteSnake dostarczany na Windows za pomocą repozytorium PyPI

Badacze zajmujący się cyberbezpieczeństwem zidentyfikowali w repozytorium open source Python Package Index (PyPI) szkodliwe pakiety, które dostarczają popularny kradnący informacje malware o nazwie „WhiteSnake Stealer”.

Pakiety zawierające złośliwe oprogramowanie noszą nazwy nigpal, figflix, telerer, seGMM, fbdebug, sGMM, myGens, NewGends i TestLibs111. Zostały przesłane przez grupę APT o nazwie „WS”.

„Omawiane pakiety zawierają kod źródłowy PE lub inne skrypty Pythona zakodowane w formacie Base64 w plikach setup.py” – stwierdziło laboratorium Fortinet FortiGuard Labs w analizie opublikowanej w zeszłym tygodniu. „W zależności od systemu operacyjnego urządzenia ofiary ostateczny szkodliwy ładunek jest wypakowywany i wykonywany podczas instalacji pakietów Pythona”.

Podczas gdy systemy Windows są infekowane przez WhiteSnake Stealer, zainfekowanym hostom z systemem Linux udostępniany jest skrypt w języku Python, którego zadaniem jest zbieranie informacji. Działanie, skierowane głównie do użytkowników systemu Windows, pokrywa się z wcześniejszą kampanią, którą JFrog i Checkmarx ujawniły w zeszłym roku.

Ładunek specyficzny dla systemu Windows został zidentyfikowany jako wariant złośliwego oprogramowania WhiteSnake, które ma mechanizm Anti-VM, komunikuje się z serwerem C&C za pomocą protokołu Tor i jest w stanie kraść informacje od ofiary i wykonywać polecenia zdalne.

Jest również przeznaczony do przechwytywania danych z przeglądarek internetowych, portfeli kryptowalut i aplikacji takich jak WinSCP, CoreFTP, Windscribe, Filezilla, AzireVPN, Snowflake, Steam, Discord, Signal i Telegram.

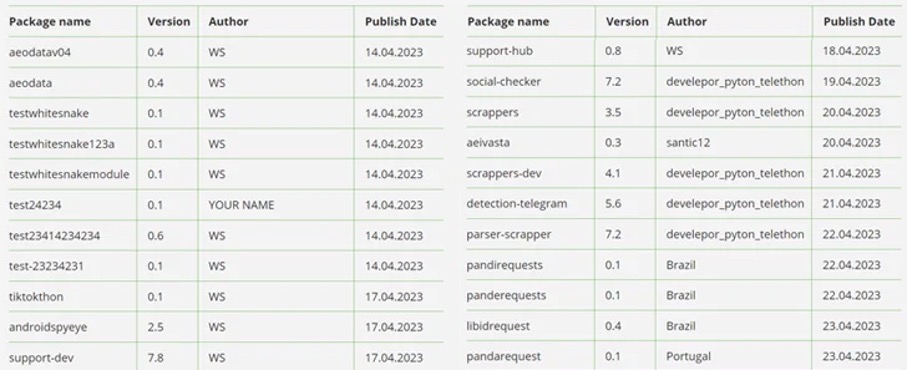

Poniżej lista złośliwych paczek:

Checkmarx śledzi ugrupowanie zagrażające stojące za kampanią pod pseudonimem PYTA31, twierdząc, że ostatecznym celem jest eksfiltracja wrażliwych danych, w szczególności danych do portfeli kryptowalut, z maszyn docelowych.

Zaobserwowano również, że niektóre z nowo opublikowanych złośliwych pakietów zawierają funkcję Clippera, która nadpisuje zawartość schowka adresami portfeli należącymi do osoby atakującej w celu przeprowadzania nieautoryzowanych transakcji. Kilka innych zostało skonfigurowanych do kradzieży danych z przeglądarek, aplikacji i usług krypto.

Fortinet stwierdził, że to odkrycie pokazuje zdolność pojedynczego autora złośliwego oprogramowania do rozpowszechniania z biegiem czasu wielu pakietów kradnących informacje do biblioteki PyPI, z których każdy charakteryzuje się odmiennymi zawiłościami w zakresie ładunku.

Ujawnienie następuje po wykryciu przez ReversingLabs dwóch złośliwych pakietów w rejestrze npm, które wykorzystują GitHub do przechowywania kluczy SSH zaszyfrowanych algorytmem Base64 skradzionych z systemów programistów, na których zostały zainstalowane.

Osoby wprowadzające swoje wrażliwe dane w przeglądarki internetowe powinny być tutaj szczególnie wyczulone. Portfele na kryptowaluty często korzystają z rozszerzeń instalowanych jako dodatki do przeglądarki, w których wprowadzenie hasła jest zapamiętane w ciasteczkach danej sesji i może być wykradnięte właśnie takimi metodami.