13 luk w zabezpieczeniach programów Adobe Acrobat i Reader, w tym możliwość przeprowadzenia RCE. Łatajcie natychmiast!

Pojawiła się krytyczna aktualizacja zabezpieczeń dla systemów Windows i macOS dla programów Adobe Acrobat i Reader. Naprawia poważne luki, które mogą prowadzić do wykonania dowolnego kodu, odmowy usługi aplikacji i wycieków pamięci.

Dla użytkownika oraz firmy nie ma nic gorszego niż krytyczna dziura w oprogramowaniu do codziennej pracy z dokumentami, które występuje prawie na każdym komputerze. Mowa tutaj o Adobe Reader i Acrobat używanych do odczytu i edycji plików PDF.

W takich przypadkach zalecamy jak najszybszą aktualizację, ponieważ podatności mogą stanowić ciekawy kąsek dla cyberprzestępców i z pewnością będą wykorzystywane do ataków.

Podatne wersje oprogramowania Adobe

Poniżej zamieszczamy listę wersji oprogramowania Adobe, których dotyczy problem:

- Acrobat DC – Continuous, wersje 23.008.20470 i starsze,

- Acrobat Reader DC – ciągły, wersje 23.008.20470 i starsze,

- Acrobat 2020 – Classic 2020, wersje 20.005.30539 i starsze,

- Acrobat Reader 2020 – Classic 2020, wersje 20.005.30539 i starsze.

13 luk w zabezpieczeniach Adobe Acrobat i Reader

Luki w zabezpieczeniach o dużej wadze (krytyczne):

CVE-2024-20726, CVE-2024-20727, CVE-2024-20728, CVE-2024-20729, CVE-2024-20730, CVE-2024-20731

Luki te mogą umożliwić atakującym wykonanie dowolnego kodu na urządzeniach, potencjalnie zapewniając im pełną kontrolę.

Luki o średniej wadze (ważne):

CVE-2024-20733, CVE-2024-20734, CVE-2024-20735, CVE-2024-20736, CVE-2024-20747, CVE-2024-20748, CVE-2024-20749

Luki te mogą powodować wycieki pamięci lub awarie aplikacji, potencjalnie wpływając na wydajność i stabilność. Chociaż nie są tak niebezpieczne jak inne, aktualizacja jest nadal zalecana.

Odkrywcy luk bezpieczeństwa w Adobe

Odkrywcami luk są:

- Cisco Talos (ciscotalos) — CVE-2024-20729, CVE-2024-20730, CVE-2024-20731, CVE-2024-20735, CVE-2024-20747, CVE-2024-20748, CVE-2024-20749,

- anonimowa osoba pracująca w ramach inicjatywy Trend Micro Zero Day Initiative — CVE-2024-20728, CVE-2024-20734, CVE-2024-20736,

- Kai Lu (k3vinlusec) – CVE-2024-20733.

Jak sobie poradzić z problemem?

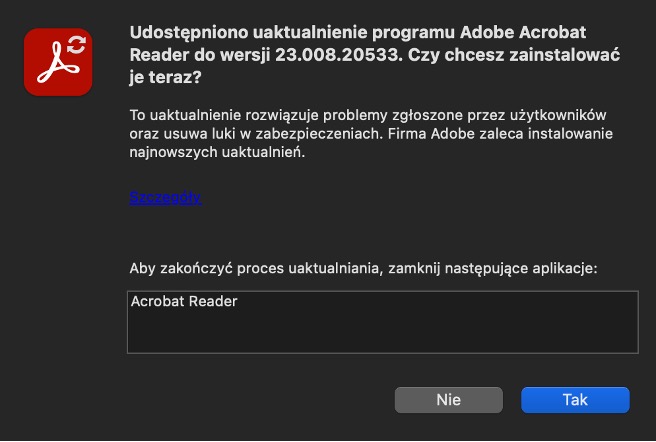

Zalecamy wszystkim użytkownikom aktualizację oprogramowania Acrobat i Reader w celu usunięcia krytycznych luk w zabezpieczeniach.

Najnowsze wersje produktów są dostępne dla użytkowników końcowych za pomocą jednej z następujących metod:

- Użytkownicy mogą ręcznie aktualizować swoje instalacje produktów, wybierając Pomoc > Sprawdź aktualizacje.

- Po wykryciu aktualizacji produkty będą aktualizować się automatycznie, bez konieczności interwencji użytkownika.

- Pełny instalator programu Acrobat Reader można pobrać z Centrum pobierania programu Acrobat Reader.

Dla administratorów IT (środowiska zarządzane):

- Linki do instalatorów można znaleźć w konkretnej wersji informacji o wydaniu tutaj

- Instalacja aktualizacji za pomocą preferowanej metodologii, takiej jak AIP-GPO, program ładujący, SCUP/SCCM (Windows) lub na macOS, Apple Remote Desktop i SSH.