Mozilla naprawia dwa krytyczne błędy wykryte podczas zawodów hakowania

Kilka dni temu Mozilla udostępniła aktualizacje zabezpieczeń naprawiające dwie poważne luki zero-day w przeglądarce Firefox, wykorzystane podczas konkursu hakerskiego Pwn2Own Vancouver 2024.

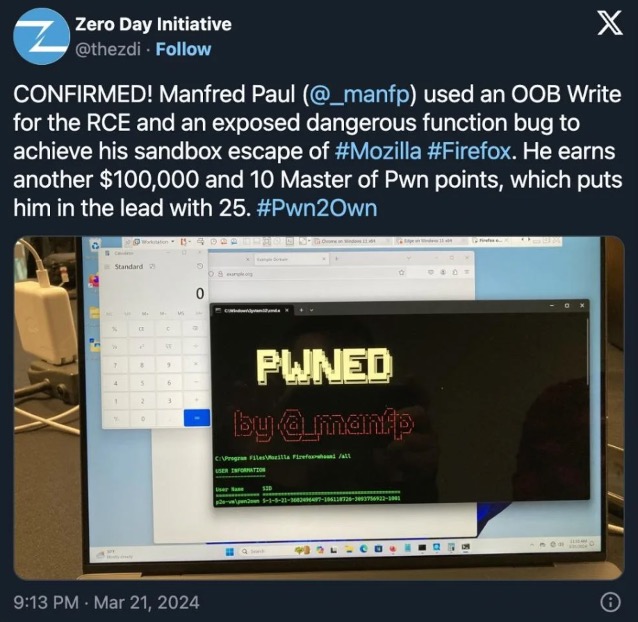

Manfred Paul (@_manfp) zdobył nagrodę w wysokości 100 000 dolarów i 10 punktów Master of Pwn po wykorzystaniu luki w zapisie out-of-bounds (OOB) (CVE-2024-29943) w celu uzyskania możliwości zdalnego wykonania kodu i ucieczki z izolacji sandbox przeglądarki Mozilla Firefox przy użyciu ujawnionej słabości pewnej funkcji (CVE-2024-29944).

Mozilla twierdzi, że pierwsza luka mogła pozwolić atakującym na dostęp do obiektu JavaScript poza dopuszczalnym zakresem poprzez wykorzystanie eliminacji sprawdzania granic zakresu parametrów funkcji.

„Napastnik był w stanie wykonać odczyt lub zapis poza dopuszczalnym zakresem w obiekcie JavaScript, oszukując eliminację sprawdzania granic w oparciu o zakres” – wyjaśniła Mozilla.

Drugi sposób jest opisywany jako uprzywilejowane wykonanie kodu JavaScript za pośrednictwem procedur obsługi zdarzeń, które mogą umożliwić osobie atakującej wykonanie dowolnego kodu w procesie nadrzędnym przeglądarki internetowej Firefox Desktop.

Mozilla naprawiła luki w zabezpieczeniach przeglądarek Firefox 124.0.1 i Firefox ESR 115.9.1. Potencjalne ataki polegające na zdalnym wykonaniu kodu, których celem byłyby niezałatane przeglądarki internetowe na urządzeniach stacjonarnych powinny być więc od tych wersji niemożliwe.

Obie luki w zabezpieczeniach zostały załatane zaledwie dzień po wykorzystaniu przez Manfreda Paula i zgłoszeniu ich podczas konkursu hakerskiego Pwn2Own. W tym miejscu Mozilli należą się gratulacje. Po konkursie Pwn2Own dostawcy mają 90 dni na przekazanie poprawek do czasu ich publicznego ujawnienia w ramach inicjatywy Zero Day Initiative firmy Trend Micro, więc zwykle nie śpieszą się z ich wydaniem.

Konkurs Pwn2Own 2024 w Vancouver zakończył się 22 marca po tym, jak badacze bezpieczeństwa zarobili 1 132 500 dolarów za 29 exploitów zero-day i łańcuchów exploitów zademonstrowanych w ciągu dwóch dni.

Manfred Paul wygrał tegoroczną edycję z 25 punktami Master of Pwn i nagrodami pieniężnymi o wartości 202 500 dolarów po zhakowaniu przeglądarek internetowych Apple Safari, Google Chrome, Microsoft Edge i Mozilla Firefox. Niezły wynik!

Pierwszego dnia udało mu się uzyskać możliwość zdalnego wykonywania kodu (RCE) w przeglądarce Safari poprzez obejście PAC i kombinację błędu niedopełnienia liczb całkowitych. Zademonstrował także exploit RCE polegający na podwójnym dotknięciu, którego celem jest niewłaściwa weryfikacja określonej ilości danych na wejściu, w celu brutalnego wyłączenia przeglądarki Chrome i Edge.

ZDI przyznało łącznie kwotę 3 494 750 dolarów i dwa samochody Tesla Model 3 podczas ostatnich trzech konkursów hakerskich Pwn2Own (Toronto, Tokyo Automotive i Vancouver).