Analiza łamania haseł

Hive Systems – firma zajmująca się cyberbezpieczeństwem – opublikowała najnowsze wyniki swojej corocznej analizy dotyczącej łamania haseł za pomocą ataków brute force.

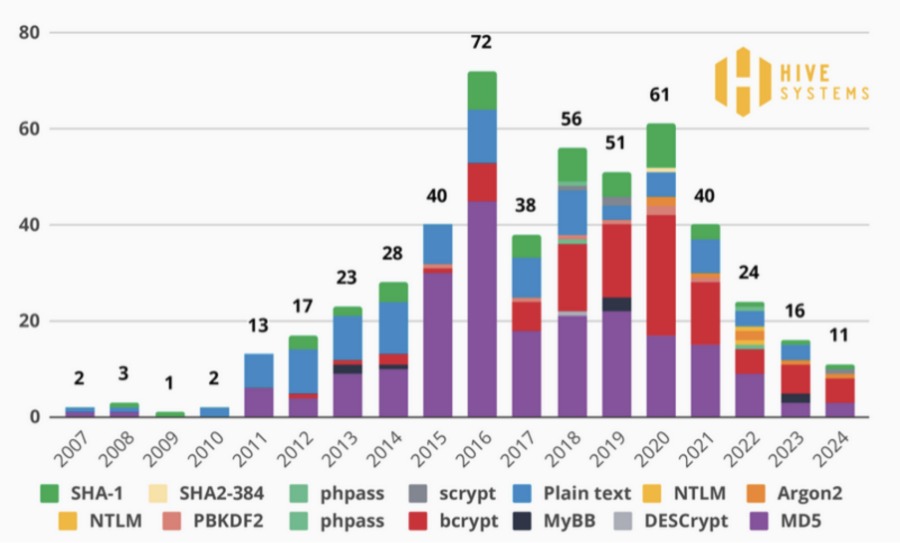

Hive prowadzi to badanie od kilku lat i do tej pory jego celem były hasła zaszyfrowane za pomocą powszechnie używanego algorytmu MD5. Jednak w wielu przypadkach skróty MD5 można łatwo złamać, a organizacje coraz częściej zwracają się w stronę bezpieczniejszych algorytmów, szczególnie Bcrypt.

Bcrypt nie jest najbezpieczniejszy, ale jak wynika z danych zebranych przez Hive z usługi powiadamiania o naruszeniach „Have I Been Pwned„, jest on w ostatnich latach najczęściej używany.

Właśnie dlatego Hive zdecydowało się przeprowadzić testy pod kątem skrótów haseł Bcrypt, korzystając z kilkunastu procesorów graficznych NVIDIA GeForce RTX 4090.

Testy wykazały, że każde hasło składające się z siedmiu znaków można złamać w ciągu kilku godzin. W zeszłorocznych testach słabe, 11-znakowe hasła były natychmiast łamane przy użyciu ataków brute force. Dzięki Bcrypt złamanie tego samego 11-znakowego hasła zajmuje teraz 10 godzin.

Analiza przeprowadzona przez Hive wykazała, że silne hasła (zawierające cyfry, wielkie i małe litery oraz symbole) oraz dość mocne hasła (zawierające wielkie i małe litery) są trudne do złamania, jeśli mają więcej niż osiem znaków — złamanie takich haseł zajmuje miesiące lub lata, jeśli są chronione za pomocą Bcrypt.

Badanie Hive zakłada, że atakujący uzyskał skrót powiązany z losowo wygenerowanym hasłem i podejmuje próbę jego złamania.

„Hasła generowane nielosowo są znacznie łatwiejsze i szybsze do złamania, ponieważ ludzie są dość przewidywalni. W związku z tym ramy czasowe w tych tabelach służą jako punkt odniesienia dla «najlepszego przypadku». Hasła, które nie zostały wygenerowane losowo, zostałyby złamane znacznie szybciej” – wyjaśniła firma.