Koncepcja Microsoftu – Secure Future Initiative

W listopadzie ubiegłego roku Microsoft uruchomił inicjatywę Secure Future Initiative (SFI), aby przygotować się na rosnącą skalę i wysokie ryzyko cyberataków. SFI skupia wszystkie obszary firmy Microsoft w celu poprawy cyberbezpieczeństwa w ich produktach.

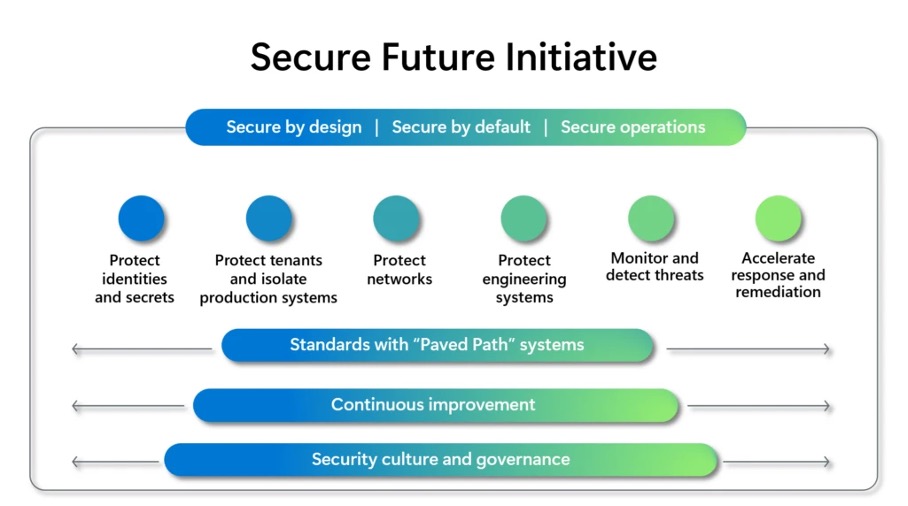

Znamy już trochę więcej szczegółów na ten temat. Wiemy, że całość opiera się na 3 pryncypiach oraz 6 filarach:

Microsoft twierdzi, że rozwinął swoje podejście do bezpieczeństwa i w przyszłości praca będzie opierać się na następujących trzech zasadach:

- Secure by Design: Bezpieczeństwo jest na pierwszym miejscu podczas projektowania dowolnego produktu lub usługi.

- Secure by Default: Zabezpieczenia są domyślnie włączone i egzekwowane, nie wymagają dodatkowego wysiłku i nie są opcjonalne.

- Secure Operations: Kontrola bezpieczeństwa i monitorowanie będą stale udoskonalane, aby sprostać obecnym i przyszłym zagrożeniom.

Gigant z Redmont zapewnił, że cała koncepcja będzie wspierała się na 6 poniższych filarach.

1. Ochrona tożsamości i sekretów

Zmniejszenie ryzyka nieautoryzowanego dostępu poprzez wdrażanie i egzekwowanie najlepszych standardów dotyczących tożsamości i sekretów, a także uwierzytelniania i autoryzacji użytkowników i aplikacji.

2. Ochrona tenantów i izolacja systemów produkcyjnych

Ochrona wszystkich dzierżaw Microsoftu i środowisk produkcyjnych, korzystająca ze spójnych, najlepszych w swojej klasie praktyk bezpieczeństwa i ścisłej izolacji, aby zminimalizować zakres wpływu ataków.

3. Ochrona sieci

Ochrona sieci produkcyjnych Microsoft i wdrażanie izolacji sieciowej zasobów i klientów. Zabezpieczenie 100% sieci produkcyjnych i systemów podłączonych do sieci, co poprawi izolację, monitorowanie, inwentaryzację i bezpieczne operacje. Zastosowanie izolacji sieci i mikrosegmentacji w 100% środowisk produkcyjnych Microsoft, tworząc dodatkowe warstwy ochrony przed atakującymi.

4. Ochrona systemów inżynieryjnych

Ochrona zasobów oprogramowania i stała poprawa bezpieczeństwa kodu poprzez zarządzanie łańcuchem dostaw oprogramowania i infrastrukturą systemów inżynieryjnych.

5. Monitorowanie i wykrywanie zagrożeń

Kompleksowa ochrona i automatyczne wykrywanie zagrożeń dla infrastruktury produkcyjnej i usług Microsoft. Przechowywanie 100% dzienników bezpieczeństwa przez co najmniej dwa lata i udostępnianie klientom odpowiednich dzienników przez sześć miesięcy. 100% dzienników bezpieczeństwa będzie dostępnych z centralnego jeziora danych, co umożliwia wydajne i skuteczne badanie bezpieczeństwa oraz wykrywanie zagrożeń.

6. Przyspieszona reakcja i naprawa

Zapobieganie wykorzystywaniu wykrytych luk przez podmioty zewnętrzne i wewnętrzne poprzez kompleksowe i terminowe naprawianie. Całość wygląda coraz lepiej i jeśli Microsoft zacznie wprowadzać takie zasady domyślnie we wszystkich swoich produktach, to wyznaczy nowe standardy bezpieczeństwa.