Sneaky 2FA – zestaw narzędzi do kradzieży kont Microsoft 365

Specjaliści cyberbezpieczeństwa z francuskiej firmy Sekoia opisali nowy zestaw hakerskich narzędzi typu adversary-in-the-middle (AitM), który jest w stanie wykradać konta Microsoft 365. Wykorzystywane techniki skupiają się tutaj na przechwytywaniu poświadczeń i kodów 2FA. Stąd też nazwa narzędzia – Sneaky 2FA.

Same ataki pojawiały się sporadycznie w środowisku naturalnym począwszy od października zeszłego roku, jednak firma Sekoia zdecydowała się opisać malware w grudniu, podczas największego wzrostu ataków. W tym właśnie miesiącu zidentyfikowano prawie 100 domen hostujących strony phishingowe Sneaky 2FA.

„Opisywany zestaw narzędzi jest sprzedawany jako phishing-as-a-service (PhaaS) przez usługę hakerską o nazwie Sneaky Log, która działa za pośrednictwem w pełni funkcjonalnego bota na Telegramie” – podała firma w analizie. „Klienci usługi otrzymują podobno dostęp do licencjonowanej zaciemnionej wersji kodu źródłowego i wdrażają ją samodzielnie”.

W ostatnim czasie zaobserwowano kampanie phishingowe, w ramach których wysyłano e-maile z fałszywymi potwierdzeniami płatności, aby zachęcić odbiorców do otwierania dokumentów PDF zawierających kod QR. Ten po zeskanowaniu przekierowuje na złośliwe strony z 2FA. Jest to podstawowy, początkowy wektor ataku.

Sekoia stwierdziła, że strony phishingowe są hostowane w zainfekowanej infrastrukturze, obejmującej głównie witryny WordPress i inne domeny kontrolowane przez atakującego. Fałszywe strony uwierzytelniające są zaprojektowane tak, aby automatycznie wypełniać adres e-mail ofiary w celu podniesienia wiarygodności.

Sneaky 2FA może pochwalić się również kilkoma środkami antybotowymi i antyanalitycznymi, wykorzystującymi techniki takie jak filtrowanie ruchu i challenge Cloudflare Turnstile. Dzięki temu tylko ofiary spełniające określone kryteria są kierowane na strony zbierające dane uwierzytelniające. Ponadto malware przeprowadza serię kontroli w celu wykrywania prób analizy i opierania się im za pomocą narzędzi programistycznych z przeglądarek internetowych.

Wartym uwagi aspektem PhaaS jest to, że odwiedzający witrynę, których adres IP pochodzi z centrum danych, dostawcy chmury, bota, serwera proxy lub sieci VPN, są kierowani na stronę Wikipedii związaną z Microsoftem za pomocą usługi przekierowywania href[.]li.

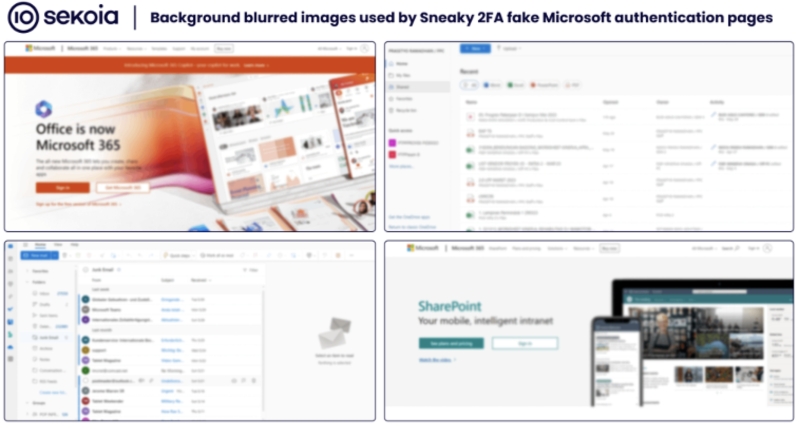

„Zestaw phishingowy Sneaky 2FA wykorzystuje kilka rozmytych obrazów jako tło dla swoich fałszywych stron uwierzytelniania” – wyjaśniła Sekoia. „Ta taktyka ma na celu nakłonienie użytkowników do uwierzytelnienia kontem M365, wykorzystując zrzuty ekranu legalnych interfejsów Microsoft”.

Dalsze dochodzenie wykazało, że zestaw phishingowy opiera się na sprawdzeniu aktywnej licencji na centralnym serwerze, prawdopodobnie u operatora całego malware. Oznacza to, że tylko klienci z ważnym kluczem licencyjnym mogą używać Sneaky 2FA do przeprowadzania kampanii phishingowych. Zestaw jest reklamowany za 200 USD miesięcznie.

Ciekawy jest dodatkowo fakt, że niektóre domeny Sneaky 2FA były wcześniej powiązane ze znanymi zestawami phishingowymi AitM, takimi jak Evilginx2 i Greatness – wskazuje to, że przynajmniej kilku cyberprzestępców przeszło na nową usługę.

„Zestaw phishingowy używa różnych zakodowanych na stałe ciągów user-agent dla żądań HTTP w zależności od etapu przepływu uwierzytelniania” – powiedzieli badacze z Sekoi. „Takie zachowanie jest rzadkie w przypadku legalnego uwierzytelniania użytkownika, gdyż musiałby on wykonywać kolejne kroki z różnych przeglądarek internetowych”.

Chociaż przejścia user-agenta występują czasami w rzeczywistych operacjach (np. uwierzytelnianie inicjowane w aplikacjach mobilnych, które uruchamiają przeglądarkę internetową w celu obsługi MFA), konkretna sekwencja user-agent używana przez Sneaky 2FA nie odpowiada realistycznemu scenariuszowi i dzięki temu zapewnia wysoką dokładność wykrywania tego ataku w systemach bezpieczeństwa.