Hakerska kronika policyjna

W poniedziałek postanowiliśmy nie męczyć Cię, Drogi Czytelniku, kolejną porcją opowieści o podatnościach. Zamiast tego poświęcimy dzisiejszy post swego rodzaju hakerskiej kronice policyjnej. Sprzyjają temu ostatnie wydarzenia. W pierwszym tygodniu lutego władze Hiszpanii poinformowały o aresztowaniu hakera, który przyznał się do ataków na dziesiątki organizacji – w tym NATO. Z kolei w Izraelu zatrzymano jednego z administratorów operacji ransomware LockBit. Aktualnie oczekuje on na ekstradycję do Stanów.

Hiszpania

Policja poinformowała, że mężczyzna – opisany jako „niebezpieczny haker” – został aresztowany w mieście Calpe w hiszpańskiej prowincji Alicante pod zarzutem przeprowadzenia cyberataków na ponad 40 organizacji i ujawnienia skradzionych danych.

Śledczy przeszukali dom podejrzanego, zajęli urządzenia elektroniczne i zidentyfikowali ponad 50 kont z kryptowalutą.

Według hiszpańskich agencji informacyjnych podejrzany ma zaledwie 18 lat.

Władze uważają, że mężczyzna stał za atakami na kilka dużych organizacji, w tym: NATO, Organizację Narodów Zjednoczonych, Armię Stanów Zjednoczonych i Międzynarodową Organizację Lotnictwa Cywilnego (ICAO).

Został również oskarżony o ataki na organizacje w Hiszpanii, w tym mennicę, uniwersytety, podmioty rządowe i agencje ścigania.

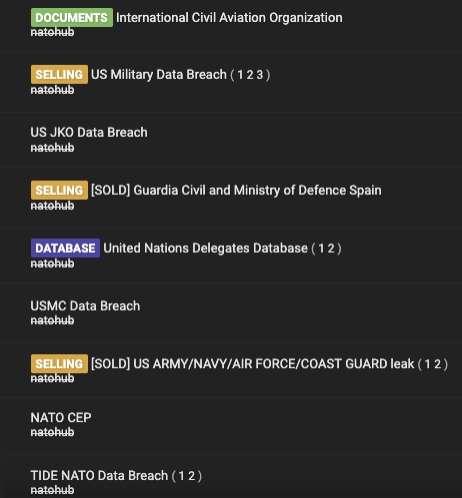

Na platformie służącej cyberprzestępczości BreachForums haker o pseudonimie Natohub zgłosił wiele ataków przypisywanych osiemnastolatkowi. Warto jednak zauważyć, że według śledczych podejrzany używał aż trzech różnych pseudonimów internetowych.

W okresie od czerwca 2024 r. do stycznia 2025 r. Natohub zamieścił 18 postów na forum hakerskim, w których informował o naruszeniach danych. W niektórych przypadkach dane były oferowane na sprzedaż, ale część z nich została udostępniona bezpłatnie.

Skompromitowane informacje zawierały dane osobowe i dokumenty, najwyraźniej uzyskane od atakowanych organizacji. ICAO potwierdziło, że z bazy danych skradziono dziesiątki tysięcy rekordów aplikacji rekrutacyjnych.

Po otrzymaniu wiadomości o aresztowaniu konto Natohuba na BreachForums zostało trwale zablokowane.

Izrael

Pod koniec zeszłego roku portale informowały o aresztowaniu w Izraelu 51-letniego Rostislava Paneva. Został on zatrzymany na wniosek władz Stanów Zjednoczonych. Panev jest w areszcie i oczekuje na ekstradycję do USA.

Zgodnie z dokumentami sądowymi mężczyzna został oskarżony o pracę jako programista ransomware LockBit od początku istnienia grupy (2019 r.) do co najmniej lutego 2024 r., kiedy to organy ścigania ogłosiły, że zadały poważny cios operacji cyberprzestępczej po zhakowaniu jej infrastruktury. Pisaliśmy o tym tutaj.

Władze twierdzą, że programiści tacy jak Panev stworzyli kod złośliwego oprogramowania LockBit i utrzymywali infrastrukturę wykorzystywaną w atakach.

Dowody przeciwko mężczyźnie obejmują znalezione na jego komputerze w momencie aresztowania dane uwierzytelniające, które zapewniały dostęp do repozytorium hostującego kod źródłowy LockBit, a także dane uwierzytelniające do panelu sterowania LockBit.

Śledczy odkryli również, że Panev wymieniał prywatne wiadomości na forum cyberprzestępczości z LockBitSupp, głównym administratorem LockBit, którym według władz jest obywatel Rosji Dmitrij Jurjewicz Khoroshev. Ten został zdemaskowany i oskarżony przez USA w maju zeszłego roku.

Władze odkryły, że Khoroshev dokonywał płatności na portfel kryptowalutowy należący do Paneva w okresie od czerwca 2022 r. do lutego 2024 r. Panev otrzymywał kryptowalutę o wartości około 10 000 USD miesięcznie, co daje łącznie 230 000 USD.

Według Departamentu Sprawiedliwości Panev przyznał się izraelskim władzom, że otrzymał zapłatę od grupy LockBit za usługi kodowania, rozwoju i doradztwa. Do tej pory Stany Zjednoczone oskarżyły siedem osób, które prawdopodobnie brały udział w operacji LockBit. Podczas gdy część z nich przebywa w aresztach w oczekiwaniu na wyrok, Khoroshev i inni nadal pozostają na wolności, a władze USA oferują nagrody w wysokości do 10 milionów dolarów za informacje, które doprowadzą do ich schwytania.