Ogromny zorganizowany atak brute-force wykryty przez The Shadowserver Foundation

Jak się okazuje, w Internecie trwają aktualnie zakrojone na ogromną skalę ataki brute-force na hasła z wykorzystaniem prawie 2,8 miliona adresów IP. Ich celem jest odgadnięcie danych uwierzytelniających dla szerokiej gamy urządzeń sieciowych, takich jak Palo Alto, SonicWall czy Ivanti.

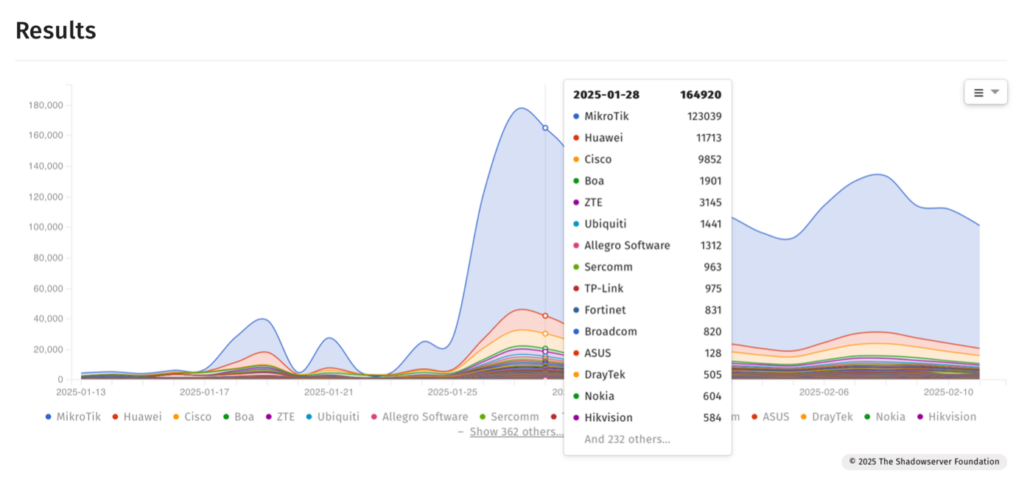

Przypominamy, że brute-force to technika ataku, w ramach której hakerzy próbują wielokrotnie w zautomatyzowany sposób logować się do konta lub urządzenia, używając wielu kombinacji nazw użytkowników i haseł, aż znajdą tę prawidłową. Po uzyskaniu dostępu mogą użyć konta do przejęcia urządzenia lub dalszych złośliwych działań w sieci. Według platformy monitorującej zagrożenia The Shadowserver Foundation, ataki trwają od zeszłego miesiąca, wykorzystując codziennie prawie 2,8 miliona źródłowych adresów IP (botów) do przeprowadzania prób logowań. Większość z nich (1,1 miliona) pochodzi z Brazylii, a następnie z Turcji, Rosji, Argentyny, Maroka i Meksyku, w aktywności bierze jednak udział dużo większa liczba krajów. Atakowane interfejsy to z kolei urządzenia brzegowe, takie jak zapory sieciowe, sieci VPN, bramy i inne urządzenia zabezpieczające, często wystawione na działanie Internetu w celu łatwiejszego zdalnego dostępu. Urządzenia przeprowadzające ataki to głównie routery MikroTik, Huawei, Cisco, Boa i ZTE oraz IoT, które są powszechnie przejmowane i wcielane do sieci przez duże botnety.

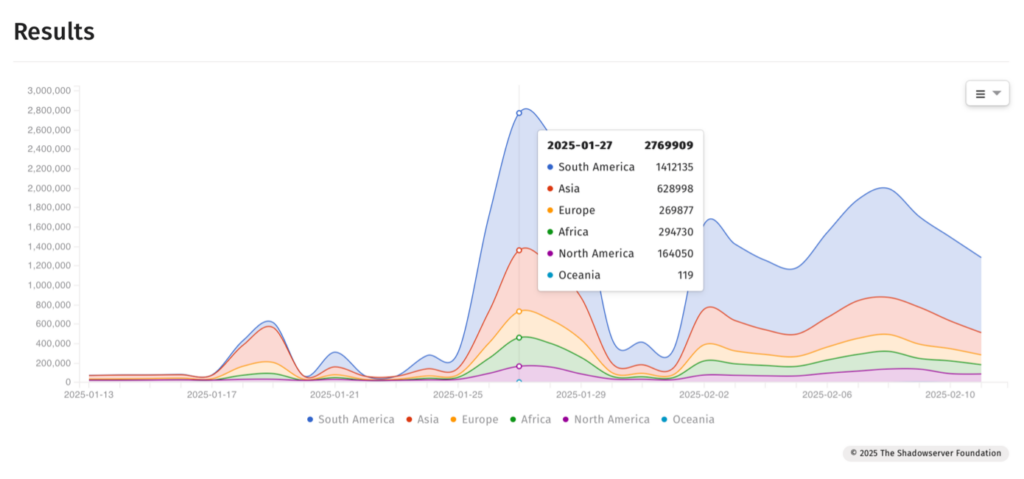

Na poniższych wykresach widzimy analizę Shadowserver obrazującą opisane powyżej statystyki:

The Shadowserver Foundation potwierdziło, że aktywność trwa już od jakiegoś czasu, ale ostatnio jej skala znacznie się zwiększyła. Badacze poinformowali również, że atakujące adresy IP są rozproszone w wielu sieciach i systemach autonomicznych i prawdopodobnie są botnetem lub jakąś operacją związaną z rezydentnymi sieciami proxy.

Proxy rezydentne to adresy IP przypisane klientom konsumenckim dostawców usług internetowych (ISP), co sprawia, że są bardzo pożądane do wykorzystania w cyberprzestępczości, scrapingu, omijaniu ograniczeń geograficznych, weryfikacji reklam, scalpingu itp. Tak skonfigurowane proxy kierują ruch internetowy przez sieci domowe, co ma dawać wrażenie, że użytkownik jest zwykłym użytkownikiem działającym z domu, a nie botem, scraperem danych lub hakerem.

Jakie kroki można podjąć w celu ochrony swoich urządzeń brzegowych przez tymi atakami? Będą to standardowe zabiegi, jak zmiana domyślnego hasła administratora na silne i unikalne, wymuszenie uwierzytelniania wieloskładnikowego, korzystanie z listy dozwolonych zaufanych adresów IP czy wyłączanie interfejsów administracyjnych, gdy nie są one potrzebne.

Ostatecznie zastosowanie najnowszych aktualizacji oprogramowania układowego i zabezpieczeń na tych urządzeniach ma kluczowe znaczenie dla wyeliminowania luk, które atakujący mogą wykorzystać do uzyskania początkowego dostępu.

W kwietniu ubiegłego roku Cisco ostrzegało przed szeroko zakrojoną kampanią brute-force, której celem były urządzenia Cisco, CheckPoint, Fortinet, SonicWall i Ubiquiti na całym świecie.

W grudniu z kolei Citrix ostrzegał przed atakami typu password spraying na urządzenia Citrix Netscaler na całym świecie.

Widzimy, że takie szeroko zakrojone działania zyskują na popularności.