Microsoft przechodzi na uwierzytelnianie bez hasła dla nowych kont

Microsoft ogłosił, że od 2 maja 2025 roku nowe konta Microsoft będą domyślnie konfigurowane bez hasła. Zamiast tradycyjnych haseł użytkownicy będą korzystać z bezpieczniejszych metod uwierzytelniania, takich jak klucze dostępu (passkeys), aplikacja Microsoft Authenticator, Windows Hello czy fizyczne klucze bezpieczeństwa zgodne z FIDO2. Zmiana ta została ogłoszona podczas obchodów Światowego Dnia Hasła, który Microsoft przemianował na „World Passkey Day”.

Czym są klucze dostępu (passkeys)?

Klucze dostępu to cyfrowe poświadczenia oparte na technologii WebAuthn, wykorzystujące pary kluczy kryptograficznych: publiczny (przechowywany przez usługodawcę) i prywatny (zapisany na urządzeniu użytkownika). Uwierzytelnianie odbywa się za pomocą biometrii (np. odcisku palca, rozpoznawania twarzy) lub kodu PIN. Dzięki temu logowanie jest nie tylko szybsze, ale także bardziej odporne na phishing i inne ataki związane z kradzieżą danych uwierzytelniających.

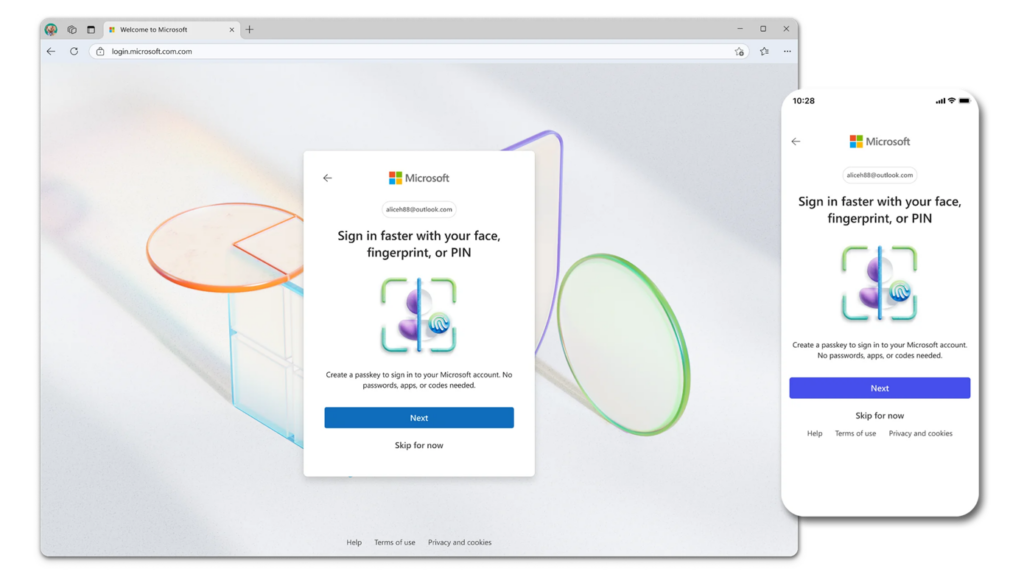

Nowe doświadczenie logowania

Microsoft wprowadził uproszczony interfejs logowania, który automatycznie wybiera najbezpieczniejszą dostępną metodę uwierzytelniania. Na przykład jeśli konto ma skonfigurowane zarówno hasło, jak i jednorazowy kod, system zasugeruje użycie kodu. Po zalogowaniu użytkownik zostanie zachęcony do zarejestrowania klucza dostępu, co umożliwi przyszłe logowania bez potrzeby wpisywania hasła.

Wymagania techniczne

Aby w pełni korzystać z uwierzytelniania bezhasłowego, urządzenia powinny spełniać określone wymagania systemowe. Microsoft zaleca korzystanie z następujących wersji systemów operacyjnych:

- Windows 10 22H2 lub Windows 11 22H2,

- macOS 13 Ventura,

- iOS 17,

- Android 14.

Starsze systemy mogą wymagać użycia zewnętrznych kluczy bezpieczeństwa zgodnych z FIDO2.

Co z istniejącymi kontami?

Obecni użytkownicy mogą nadal korzystać z haseł, ale Microsoft zachęca do ich usunięcia na rzecz bezpieczniejszych metod uwierzytelniania. W ustawieniach konta można przejść na tryb bezhasłowy, co zwiększa bezpieczeństwo i wygodę korzystania z usług Microsoft.

Decyzja Microsoftu o wprowadzeniu domyślnego logowania bezhasłowego dla nowych kont to krok w stronę zwiększenia bezpieczeństwa i wygody użytkowników. Wykorzystanie kluczy dostępu oraz innych nowoczesnych metod uwierzytelniania pozwala na skuteczniejsze zabezpieczenie kont przed atakami oraz upraszcza proces logowania. Użytkownicy istniejących kont są zachęcani do przejścia na bezhasłowe metody, co wpisuje się w globalny trend odchodzenia od tradycyjnych haseł na rzecz bardziej zaawansowanych technologii uwierzytelniania.