Rosyjska grupa hakerów wykorzystuje hasła Gmail do ominięcia 2FA

Niedawno zaobserwowano, że cyberprzestępcy podejrzewani o powiązania z Rosją wykorzystują funkcję kont Google zwaną „hasłami specyficznymi dla aplikacji” (ang. app passwords). Najprawdopodobniej jest to część nowatorskiej taktyki inżynierii społecznej, mającej na celu uzyskanie dostępu do skrzynek mailowych ofiar.

Szczegóły tej mocno ukierunkowanej kampanii zostały ujawnione przez Google Threat Intelligence Group (GTIG) we współpracy z Citizen Lab. Stwierdzono, że elementem aktywności jest podszywanie się pod Departament Stanu USA.

„Od kwietnia do początku czerwca 2025 r. grupa APT atakowała wybitnych naukowców i krytyków Rosji, często wykorzystując rozbudowane budowanie relacji i dostosowane przynęty, aby przekonać cel do skonfigurowania haseł specyficznych dla aplikacji (ASP)” – stwierdzili badacze GTIG Gabby Roncone i Wesley Shields. „Gdy cel udostępni kod dostępu ASP, atakujący ustanawiają stały dostęp do skrzynki pocztowej ofiary”.

Google przypisało tę aktywność klastrowi zagrożeń, który śledzony jest jako UNC6293. Prawdopodobnie ma on powiązania z rosyjską państwową grupą hakerską o nazwie APT29 (znaną również jako BlueBravo, Cloaked Ursa, CozyLarch, Cozy Bear czy ICECAP).

Atak z pewnością można zaklasyfikować jako mocno targetowany spear phishing, gdyż inżyniera społeczna rozwija się tutaj przy każdym celu indywidualnie i trwa tygodniami. Zamiast wywoływać poczucie presji lub pilności, co mogłoby wzbudzić podejrzenia, atakujący wysyłają wiadomości e-mail wyglądające jak zaproszenia na spotkania, zawierające nie mniej niż cztery różne fikcyjne adresy z końcówką „@state.gov” w polu DW, co ma oczywiście dodawać wiarygodności. Atakujący wykorzystują fakt, że serwer poczty e-mail Departamentu Stanu jest najwyraźniej skonfigurowany tak, aby akceptować wszystkie wiadomości i nie wysyła odpowiedzi „odrzuć”, nawet gdy adres nie istnieje.

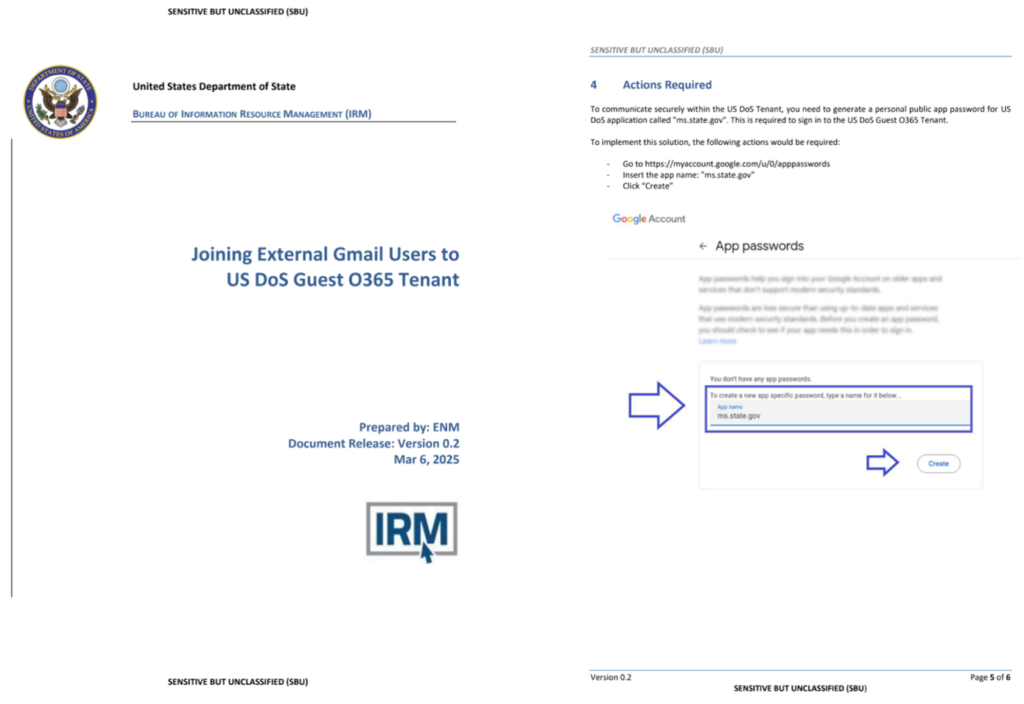

Ataki te są ewidentnie skrupulatnie planowane. Celem jest nakłonienie ofiar do podania 16-cyfrowego kodu dostępu, który daje przeciwnikowi dostęp do skrzynki pocztowej, pod pretekstem umożliwienia „bezpiecznej komunikacji między pracownikami wewnętrznymi a partnerami zewnętrznymi”.

Google opisuje „hasła aplikacji” jako sposób, w jaki mniej bezpieczna aplikacja lub urządzenie może uzyskać dostęp do konta Google użytkownika, które ma włączone uwierzytelnianie dwuskładnikowe (2FA).

„Kiedy używasz 2FA, niektóre mniej bezpieczne aplikacje lub urządzenia mogą zostać zablokowane przed dostępem do Twojego konta Google” – informuje firma. „Hasła aplikacji to sposób, aby zablokowana aplikacja lub urządzenie mogły uzyskać dostęp do konta Google”.

Początkowe wiadomości mają wywołać wysłanie przez ofiary odpowiedzi mailowej w celu umówienia spotkania. Następnie wysyłany jest dokument PDF, który zawiera listę kroków tworzenia hasła aplikacji pod pretekstem bezpiecznego dostępu do fałszywego środowiska chmury Departamentu Stanu i udostępnienia kodu.

Google poinformowało, że zaobserwowało także kampanię, w ramach której atakujący logowali się na konta ofiar głównie za pomocą serwerów proxy i VPS, by uniknąć wykrycia. Korporacja zadeklarowała podjęcie kroków w celu zabezpieczenia kont naruszonych przez kampanię.

Powiązania UNC6293 z APT29 wynikają z serii podobnych ataków socjotechnicznych, które wykorzystywały nowe techniki, takie jak phishing kodu urządzenia i phishing dołączania urządzenia do konta. Używano ich, aby uzyskać nieautoryzowany dostęp do kont Microsoft 365.

„Od kwietnia 2025 r. Microsoft zaobserwował podejrzanych aktorów powiązanych z Rosją, którzy używają wiadomości aplikacji innych firm lub wiadomości e-mail odnoszących się do zaproszeń na nadchodzące spotkania w celu dostarczenia złośliwego linku zawierającego prawidłowy kod autoryzacyjny” – ujawnił w zeszłym miesiącu Microsoft.

Na powyższym przykładzie widzimy, że dobrze przeprowadzony phishing to dla cyberprzestępców nadal najlepsza metoda na zdobycie dostępu do wybranej skrzynki pocztowej. Targetowane wiadomości są szczególnie niebezpieczne, bo nie dość, że mogą na ostatnim etapie przekonać ofiarę, to jeszcze nie są wychwytywane przez narzędzia cyberbezpieczeństwa analizujące wiadomości.