Aplikacja Barcode Scanner z Google Play zainfekowała 10 milionów użytkowników jedną aktualizacją

Pod koniec ubiegłego roku, wielu użytkowników Android zaczęło narzekać na podejrzane reklamy otwierające się samoistnie w ich domyślnej przeglądarce na telefonie. Nie instalowali żadnych nowych aplikacji, więc automatycznie wina spadała na przeglądarki oraz na nowe wersje OS. W pewnym momencie, jeden z użytkowników przeprowadził techniczną diagnostykę zainfekowanego w ten sposób urządzenia. Okazało się, że przyczyną jest dawno zainstalowana aplikacja Barcore Scanner. To oprogramowanie bardzo popularne, ma ponad 10 000 000 pobrań z Google Play! Media cybersecurity zareagowały szybko, a Google usunęło aplikację ze sklepu.

O co tak naprawdę chodzi?

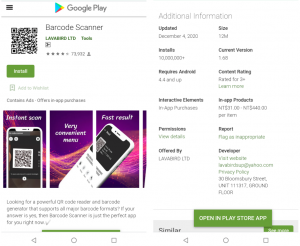

Wielu użytkowników miało aplikację zainstalowaną na urządzeniach mobilnych przez długi, długi czas. Potem nagle, po aktualizacji w grudniu 2020, skaner kodów kreskowych zmienił się z niewinnej appki w pełne złośliwe oprogramowania. Chociaż Google już ściągnął tę aplikację ze sklepu, można odczytać z buforowanej strony internetowej Google Play, że złośliwa aktualizacja nastąpiła 4 grudnia 2020 r. Poniżej wizytówka skanera:

Złośliwe zachowanie

Większość bezpłatnych aplikacji w Google Play zawiera reklamy. Jest to normalne działanie, gdyż twórcy ich muszą na czymś zarobić. Programiści robią to dołączając pakiet SDK reklamy do kodu aplikacji, zwykle w końcowej fazie jej tworzenia. Wersje płatne po prostu nie zawierają tego zestawu bibliotek.

Pakiety SDK reklam mogą pochodzić od różnych firm zewnętrznych i stanowić źródło przychodów dewelopera aplikacji. To sytuacja korzystna dla wszystkich. Użytkownicy otrzymują bezpłatną aplikację, a programiści aplikacji i programiści pakietów SDK otrzymują zapłatę.

Ale od czasu do czasu firma oferująca pakiet SDK do reklam może coś zmienić i reklamy mogą stać się nieco bardziej „agresywne”. Czasami nawet takie aplikacji mogą wylądować w kategorii Adware. W takim przypadku nie jest to dziełem programistów aplikacji, ale firmy odpowiedzialnej za pakiet SDK. Wyjaśniamy tę metodę, chociaż , w przypadku skanera kodów kreskowych tak nie było.

W przypadku skanera dodano złośliwy kod, którego nie było w poprzednich wersjach aplikacji. Co więcej, w dodanym kodzie zastosowano silne zaciemnianie, aby uniknąć wykrycia. W celu weryfikacji, że pochodzi od tego samego twórcy aplikacji, potwierdzono, że aktualizacja została podpisana tym samym certyfikatem cyfrowym, co poprzednie czyste wersje. Nie jest jednak trudno wykryć złośliwą aktywność na urządzeniu, gdyż pojawia się do razu po instalacji aplikacji. Każdy podstawowy skaner czy antywirus na Android wskazuje bezpośrednio źródło i nazwę malware – Android / Trojan.HiddenAds.AdQR.

Poniżej wrzucamy krótki filmik przedstawiający złośliwe zachowanie zainfekowanego w ten sposób urządzenia:

WIDEO .

Podsumowanie

Usunięcie aplikacji ze sklepu Google Play nie musi oznaczać, że zostanie ona usunięta z urządzeń mobilnych, których dotyczy problem. O ile Google Play Protect nie usunie go po fakcie, pozostanie na urządzeniu. Dlatego dopóki użytkownicy nie zainstalują skanera złośliwego oprogramowania na Androida lub ręcznie nie usuną aplikacji, nadal będzie wyświetlać reklamy i powodować problem.

Trudno powiedzieć, jak długo Barcode Scanner był w sklepie Google Play jako legalna aplikacja, zanim stał się złośliwy. Biorąc pod uwagę dużą liczbę instalacji i opinie użytkowników, podejrzewamy, że istniał od lat. Przerażające jest to, że po jednej aktualizacji aplikacja może stać się złośliwa. Zaskakujące jest, że twórca aplikacji, który ma popularną aplikację, zmieniłby ją celowo w złośliwe oprogramowanie. Czy taki był cały plan, by aplikacja pozostała uśpiona i czekała na uderzenie, gdy osiągnie popularność? Czy może zaszła tutaj wielka pomyłka twórcy lub może jego kod źródłowy został po cichu zainfekowany? Chyba nigdy się nie dowiemy.