Trojan oraz ransomware w kampanii podszywającej się pod InPost

To nazwa artykułu na cert.pl.

Przez ostatnie kilka dni w sieci ma miejsce kampania phishingowa, gdzie fałszywi nadawcy podają się za znaną firmę kurierską – InPost. Z treści wiadomości wynika, że aby dowiedzieć się o adresie paczkomatu i odebrać pin do przesyłki musimy wejść w link i pobrać dane z internetu. Jak się domyślacie pobrane zostaje złośliwe oprogramowanie. I to nie byle jakie.

Jeden z wariantów to trojan pozwalający na zdalny dostęp do komputera ofiary, drugi to pełnoprawny ransomware szyfrujący wszystkie pliki na komputerze.

Maile zostają wysyłane z adresu [email protected]. Więcej informacji pod LINKIEM.

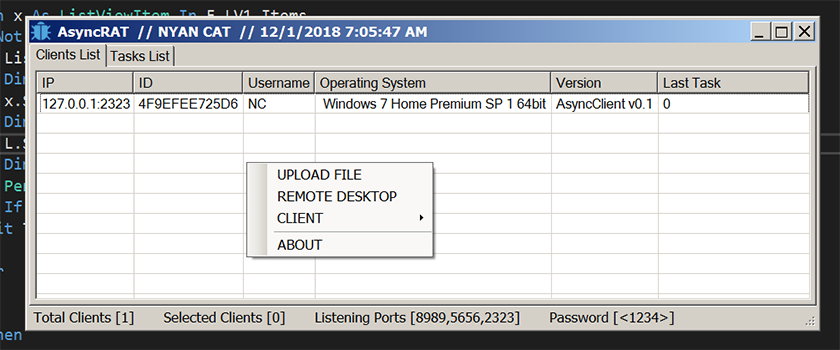

Tak wygląda program odpalany po stronie cyberprzestępcy czyhającego na ofiary w Internecie, które klikną na złośliwy link, a następnie uruchomi im się na komputerze złośliwy kod konia trojańskiego (źródło z AsyncRAT).

Jak widać na powyższym ekranie cyberprzęstepca ma możliwość wybrania komputera ofiary i wykonania na nim kilku rzeczy (wgrania pliku, zdalnej sesji, odpalenia sesji z linii komend).

Obecnie przed nami najgorętszy zakupowy okres w ciagu roku. Statystyki mówią, że w grudniu najwięcej zakupów odbywa się przez Internet. Dostawcami w tym przypadku są kurierzy. Uważajcie na e-mail’e jakie otrzymujecie na swoje skrzynki pocztowe. Może się okazać, że jeden z nich to opisywany wyżej przypadek.

Pozdrawiamy,

Kapitan Hack