Naukowcy chcą wykorzystać naturalne biologiczne struktury do silnego uwierzytelniania

Grupa naukowców z Gwangju Institute of Science and Technology (GIST) w Korei Południowej wykorzystała włókna naturalnego jedwabiu (ang. natural silk fibers, NSF) z udomowionych jedwabników do zbudowania przyjaznego dla środowiska cyfrowego mechanizmu bezpieczeństwa, który według nich jest „praktycznie niemożliwy do złamania”. Brzmi jak opowieść wyssana z palca, jednak to prawda i powstała nawet publikacja naukowa na ten temat.

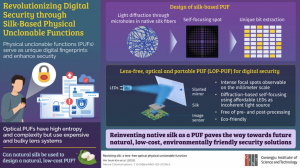

Badacze powiedzieli, że jest to pierwsza odkryta i udokumentowana fizyczna nieklonowanalna funkcja, w której wykorzystywane jest zjawisko dyfrakcji światła przez naturalne mikrootwory w rodzimym jedwabiu. W taki sposób tworzony jest właśnie unikalny, bezpieczny klucz cyfrowy, który może być używany w kryptografii.

Fizyczne nieklonowalne funkcje, czyli w skrócie z angielskiego PUF, odnoszą się do urządzeń lub ogólnie rzeczy, które wykorzystują nieodłączną losowość i mikroskopijne różnice w elektronice wprowadzonej podczas produkcji, aby wygenerować unikalny identyfikator (np. klucze kryptograficzne) dla danego zestawu danych wejściowych i warunków.

Innymi słowy, PUF to niealgorytmiczne, jednokierunkowe funkcje wywodzące się z elementów nie do skopiowania/odtworzenia. Ich danymi wyjściowymi ma być identyfikator używany dla silnego uwierzytelniania. Przez lata PUF były szeroko stosowane w kartach inteligentnych do dostarczania „silikonowych odcisków palców” jako sposobu unikatowej identyfikacji posiadaczy kart w oparciu o schemat uwierzytelniania typu wyzwanie-odpowiedź.

Nowo zaproponowana przez GIST metoda wykorzystuje rodzime włókna jedwabiu wytwarzane przez jedwabniki do tworzenia znaczników opartych na PUF, które są następnie wykorzystywane do opracowania modułu uwierzytelniającego. Mechanizm ten opiera się na podstawowej zasadzie, że wiązka światła ulega dyfrakcji, gdy uderza w przeszkodę, w tym przypadku we włókno jedwabiu.

Poniżej obrazek z krótkim opisem całej metody.

Naukowcy twierdzą, że za pomocą swoich nowatorskich funkcji optycznych mogą z łatwością wdrożyć moduł bezsoczewkowego optycznego PUF poprzez umieszczenie jedwabnej karty identyfikacyjnej na czytnikach obrazu. Wszystko dlatego, że przechwycone ugięte światło jest niepowtarzalne, „powoduje powstanie unikalnego wzoru światła”, które jest następnie przekształcane w format cyfrowy i wprowadzane do systemu jako dane wejściowe.

Gdyby taki system został wdrożony do uwierzytelniania użytkowników za pomocą karty inteligentnej, badacze stwierdzili, że odtworzenie klucza uwierzytelniającego wygenerowanego z modułu za pomocą ataku brute-force zajęłoby aż 5 x 10^41 lat, co czyni go niezniszczalnym kryptograficznie.

Jako podsumowanie tego tekstu możemy zawrzeć wypowiedź jednego z naukowców odpowiedzialnych za projekt. Prof. Yong powiedział, że „jest to pierwszy moduł PUF zaprojektowany przy użyciu naturalnie występującego biomateriału. Oznacza to, że nie musimy inwestować czasu i pieniędzy w opracowywanie skomplikowanych kluczy kryptograficznych, skoro natura już to za nas zrobiła.”