Atak phishingowy na giełdę NFT

W ostatni weekend hackerzy ukradli warte prawie 2 miliony dolarów niezamienne krypto-tokeny, czyli popularne NFT, należące do łącznie 17 użytkowników giełdy OpenSea. W sobotę niewielka liczba użytkowników OpenSea zauważyła brak swoich NFT. Dla niewtajemniczonych w najnowszy trend w świecie kryptowalut – NFT to cyfrowe tokeny zapisywane na blockchain, które reprezentują własność wirtualnych aktywów, takich jak obrazki, ścieżki dźwiękowe czy wideo. Więcej szczegółów można wyczytać na przykład tutaj.

Po tym, jak kilku znanym posiadaczom NFT ich aktywna zniknęły z portfela, wybuchła panika, ponieważ wiele osób podejrzewało, że po ogromnym wzrośnie popularności NFT, atak na OpenSea jest tylko kwestią czasu. Pojawiły się spekulacje, że usterka mogła wyniknąć z inteligentnego kontraktu (ang. smart contract) OpenSea – tj. oprogramowania, na którym działa platforma – lub być może z szeroko rozpowszechnionej darmowej dystrybucji tokena przeprowadzonego przez podróbkę rynku NFT o nazwie X2Y2.

Prawdziwa przyczyna była jednak mniej inwazyjna, ale znacznie ciekawsza.

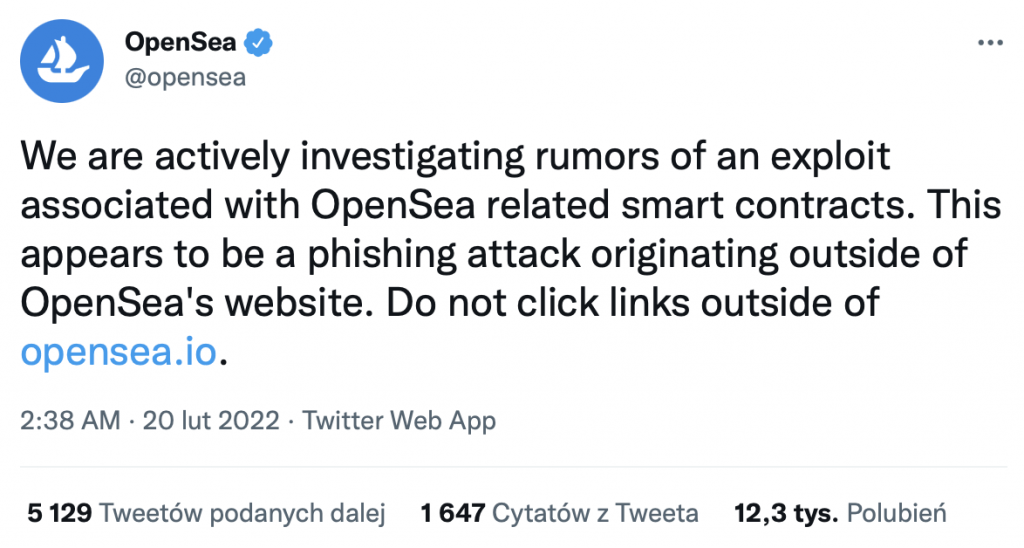

Około półtorej godziny po zaginięciu omawianych NFT, OpenSea napisała na Twitterze, że w rzeczywistości zjawisko to wydaje się być „atakiem phishingowym pochodzącym spoza strony internetowej OpenSea”.

Okazało się, że hackerzy wykorzystali sprytną inżynierię społeczną, aby wyłudzić tokeny od nieświadomych inwestorów.

Jak to się stało?

W piątek OpenSea uruchomiło nowy adres inteligentnego kontraktu. Złośliwy gracz szybko skopiował i ponownie wysłał wiadomość e-mail OpenSea, powiadamiając o tym fakcie użytkowników. Ci, którzy otworzyli fałszywą wiadomość e-mail, zostali przekierowani na stronę przypominającą OpenSea do złudzenia. Tam zostali poproszeni o podpisanie pozornie uzasadnionej transakcji, która rzekomo przeniosłaby ich NFT ze starego do nowego kontraktu. Zamiast tego, kliknięcie „Podpisz” uruchomiło funkcję o nazwie „atomicMatch_”. Jak opisał CheckPoint Software: „Ten rodzaj żądania jest w stanie ukraść ofierze wszystkie NFT w jednej transakcji”.

Niestety ataki phishingowe i socjotechnika cały czas pozostają jednymi z najtrudniejszych problemów bezpieczeństwa do rozwiązania. To nie jest nowość w Web3 (termin dla zdecentralizowanych systemów i technologii opartych na blockchain, które mają zastąpić nasz obecny Internet), ale z pewnością daje dużo więcej możliwości niż w tradycyjnym Internecie. Ogólna użyteczność NFT i portfeli cyfrowych nadal stanowi wyzwanie i może powodować zamieszanie. Zrozumienie, na czym polega podpis cyfrowy w kontekście użytkownika, nie zawsze jest oczywiste. Ponieważ transakcje blockchain są nieodwracalne, ryzyko jednego błędnego kliknięcia jest prawdopodobnie nawet większe niż w przypadku tradycyjnych cyberataków w IT.

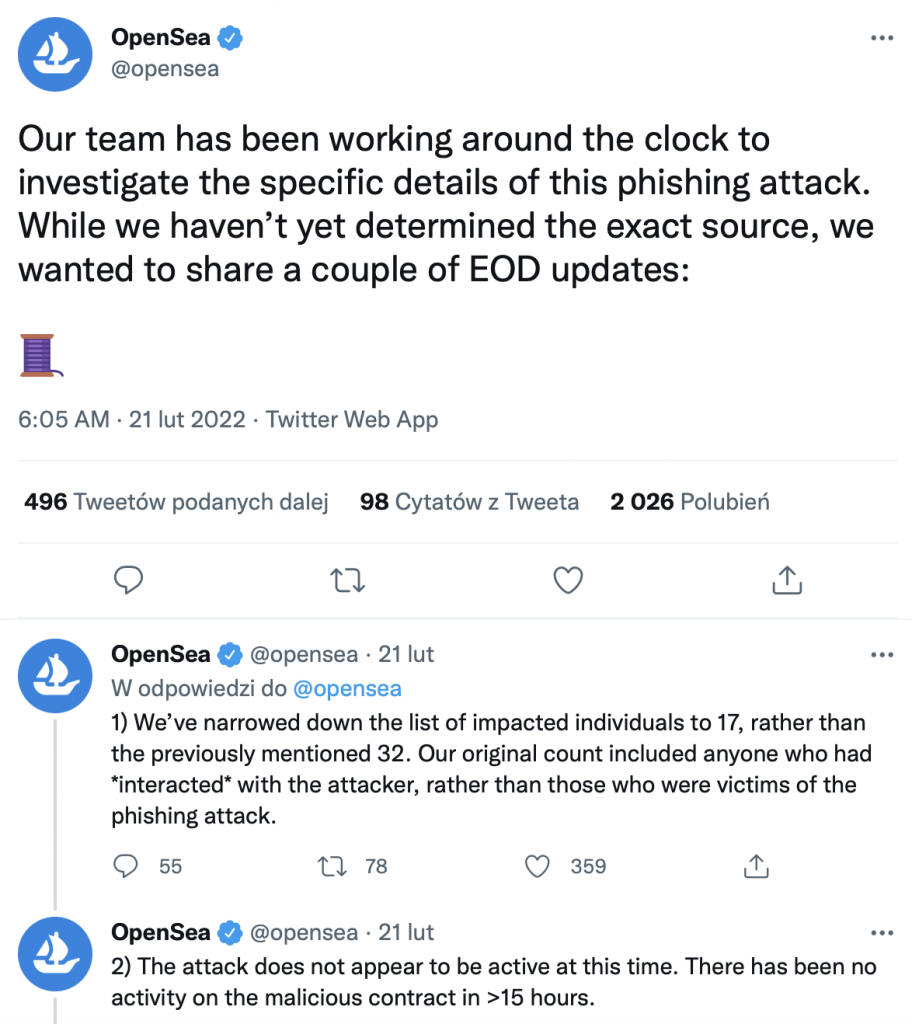

Początkowo dyrektor generalny Devin Finzer poinformował, że 32 użytkowników OpenSea padło ofiarą podstępu. Ta liczba okazała się przekroczeniem. Nowe ustalenia z poniedziałku wyjaśniły, że „pierwotna liczba obejmowała każdego, kto *wchodził w interakcję* z atakującym, a nie tych, którzy byli ofiarami ataku phishingowego”.

Ostatecznie skradziono 250 NFT zaledwie 17 użytkownikom, co z kursem Ethereum z poniedziałku wynosiło około 1,7 mln USD.

OpenSea to jedna z najbardziej rozpoznawalnych nazw/marek w NFT. W styczniu 2022 r. firma była wyceniana na 13,3 miliarda dolarów. Jak podaje DappRadar, dzienna aktywność handlowa na OpenSea waha się od 100 do 200 mln USD dziennie, a transakcje NFT o wartości 3,68 mld USD miały miejsce tylko w ciągu ostatnich 30 dni. Według firmy badającej blockchain Chainalysis, całkowity rynek NFT osiągnął w 2021 roku wartość 41 miliardów dolarów.